在如今,漏洞奖励计划在网络安全研究社区吸引到越来越多安全研究人员的注意,这些奖励计划对促进漏洞披露和修复起到了重要的作用。但这些奖励计划也存在一些需要我们想办法解决的问题。

这些蓬勃发展的漏洞奖励平台解决了网络空间安全行业中的一些痛点。他们帮助各个公司以安全,正规的方式从渗透测试人员和安全研究人员手中获取到关于他们产品的漏洞报告,同时为提交漏洞报告的安全研究人员创造金钱奖励。

至此,挖漏洞不再是一个有利于社区的公益事业,而是一个产值高达数百万,上千万美元的产业。

去年,HackerOne支付了超过6200万美元的漏洞赏金,根据该平台的最新报告,今年这个数字将会超过1亿美元。

有些漏洞赏金猎人剽窃他人的exp来赚钱

HackerOne和Bugcrowd这样的平台对于促进行业健康发展起到重要的作用,许多安全研究人员都乐于在上面提交他们的漏洞挖掘报告并获得一定的收入。

不幸的是,有些人可能会为了自己的经济利益而滥用这些平台。

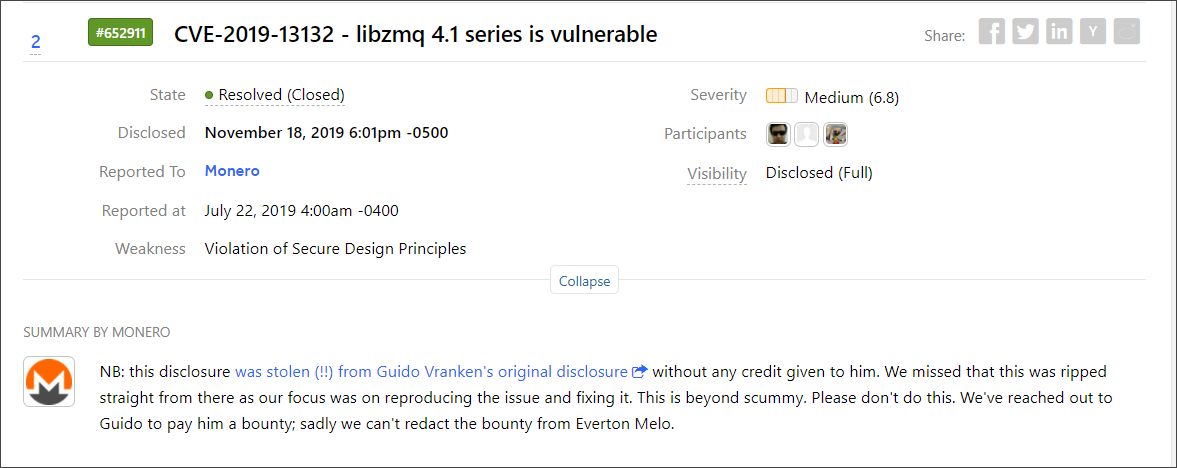

上周末,安全专家Guido Vranken声称,HackerOne运营的Monero漏洞奖励程序中所报告的一个漏洞,是他之前发现的漏洞的一模一样的副本。

Vranken所指的漏洞是一个严重的缓冲区溢出漏洞(CVE-2019-6250),是他在libzmq 4.1系列中发现的,并已于2019年1月向开发人员报告。

“呵呵,有人复制粘贴了我的libzmq开发和分析,提交到HackerOne上,并获得了赏金,”Vranken在推特上说。

虽然HackerOne的报告审核人员会对报告进行抄袭审核,但仍然会出现疏忽大意的情况,毕竟每天提交的报告是非常多的。

截至本文撰写前,Monero的员工在同一份HackerOne报告中表示,即使该漏洞是抄袭的,他们也无法收回已经支付的那笔钱,他们这么说道

“注:这个报告是抄袭Guido Vranken的。我们忽略了这份报告抄袭的可能性,因为我们关注的重点是复现漏洞和修复它。请其他研究人员不要这样做。我们已经联系了Guido Vranken,并向他支付了赏金;遗憾的是,我们不能修改Everton Melo的赏金。”

这份报告由HackerOne于2019年7月披露,报告中的很多措辞都与Vranken 2019年1月的报告一致。

后来,经过仔细观察,Monero团队发现libzmq 4.1 series似乎没有受到CVE-2019-6250的影响(原报告),但肯定受到了CVE-2019-13132的影响,”因此决定奖励给Melo(疑似抄袭者)是正当的。

因此后来HackerOne将标题中的CVE-2019-6250改为CVE-2019-13132。

这里要注意的关键一点是,尽管剽窃是不道德的,但一旦一个漏洞被公开披露,就没有办法阻止别人复制,改写并借此获得赏金。为了减少你的报告被抄袭的机会,你最好私下提交你的报告。除非验证漏洞的平台对于抄袭审核比较严格,否则仍然会有被抄袭的可能。

发表评论

您还未登录,请先登录。

登录