2021年3月2日,微软发布安全公告,披露了Microsoft Exchange服务器的多个远程代码执行漏洞。Exchange Server 是微软公司的一套电子邮件服务组件,是个消息与协作系统。其中在 CVE-2021-26855 Exchange SSRF漏洞中,攻击者可直接构造恶意请求,以Exchange server的身份发起任意HTTP请求,扫描内网,并且可获取Exchange用户信息。并且该漏洞利用无需身份认证。

2021年3月3日开始,360网络安全研究院利用自研的360 Anglerfish蜜罐系统,开始模拟和部署Microsoft Exchange蜜罐插件,并率先搜集到大量漏洞利用攻击数据:目前360已经检测到攻击者植入Webshell,获取邮箱信息,甚至进行XMRig恶意挖矿攻击的网络攻击行为。

蜜罐捕获大量CVE-2021-26855漏洞攻击

360网络安全研究院自主研发的360 Anglerfish蜜罐,是部署在全球的蜜罐系统。它在TCP/UDP 全端口监听网络扫描行为,并模拟了大量应用协议和漏洞特征,能诱导攻击者进入设计的陷阱,实现与网络扫描行为充分交互。

一般来说,Microsoft Exchange服务器的远程代码执行漏洞利用步骤复杂,从PoC公布到黑色产业攻击者实际利用需要一定的时间。而通过360 Anglerfish蜜罐,360已率先捕获到大量利用CVE-2021-26855漏洞的攻击行为。并且通过对攻击流量进行分析发现,攻击者成功利用该漏洞植入Webshell,并通过Webshell进一步实施恶意攻击操作,如植入XMRig挖矿程序。

360 Anglerfish蜜罐捕获的RCE漏洞

360 Anglerfish蜜罐数据视野

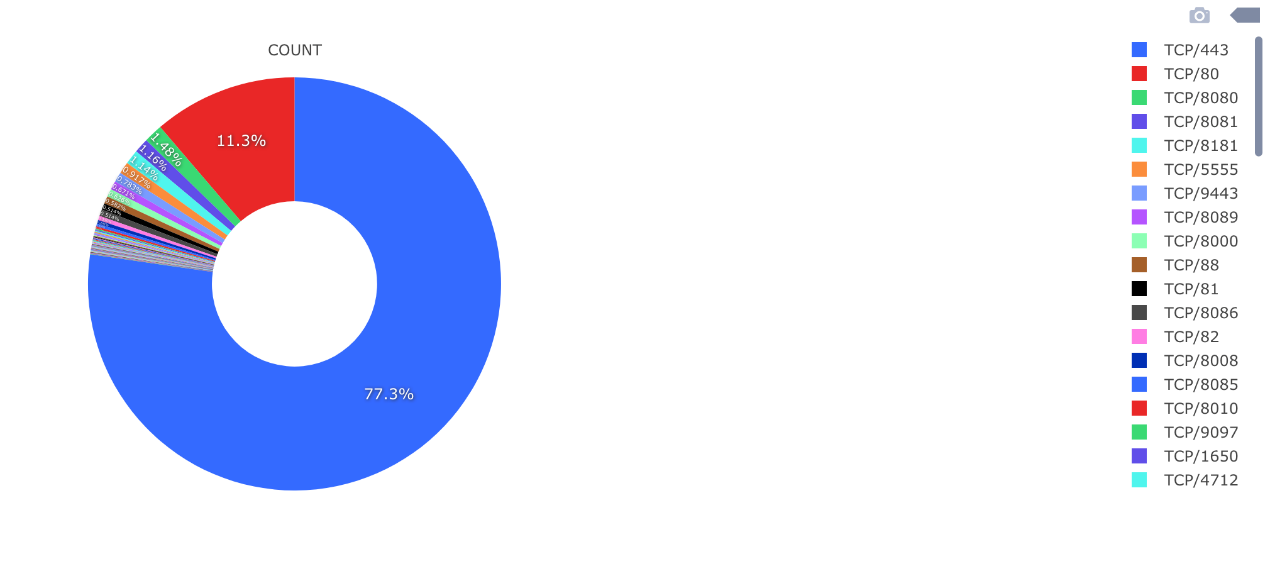

2021年3月6日开始,360 Anglerfish蜜罐系统监测到Microsoft Exchange漏洞(CVE-2021-26855)扫描,通过对扫描端口分析发现,扫描目的端口主要是443端口(77.3%),其次是80端口(11.3%),如下图:

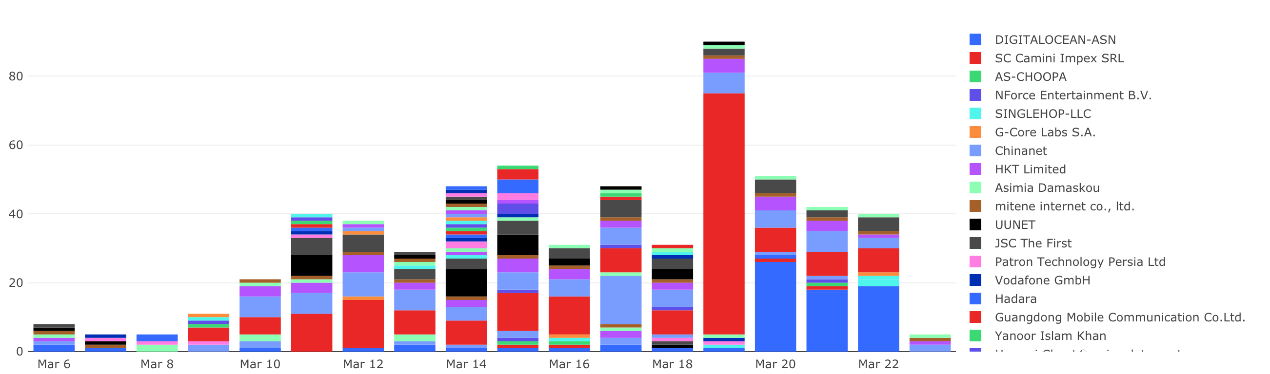

根据分析捕获的扫描流量,扫描源IP ASN(Autonomous System Numbers)主要是Linode, LLC、DiGiTALOCEAN-ASN和LeaseWeb Netherlands B.V.,占比50%以上,扫描整体趋势如下:

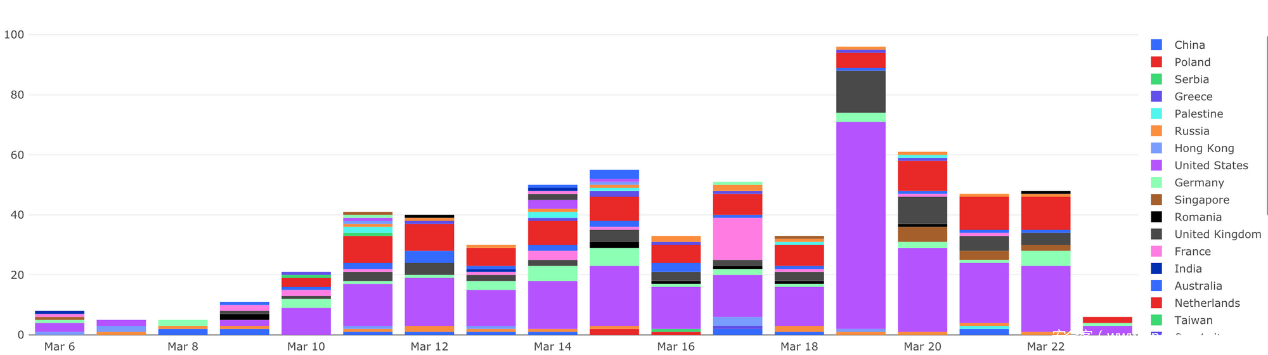

扫描源IP来自全球各个国家,如下图:

对捕获的流量进行分析发现,Top 5的扫描IP占比所有扫描行为的50%,其中159.89.95.163占比达24%,暴露了该IP具有一定的组织性。

值得一提的是,在过去的2年多时间里,360公开披露了大量高级的僵尸网络并在全球网络安全领域引起广泛关注。这主要得益于360 Anglerfish蜜罐对网络扫描监测的能力以及对恶意样本的捕获能力。通过360 Anglerfish蜜罐,360捕获了大量Payload数据、恶意软件、未知的僵尸网络样本,甚至0day漏洞。

Miscrosoft Exchange服务器分布

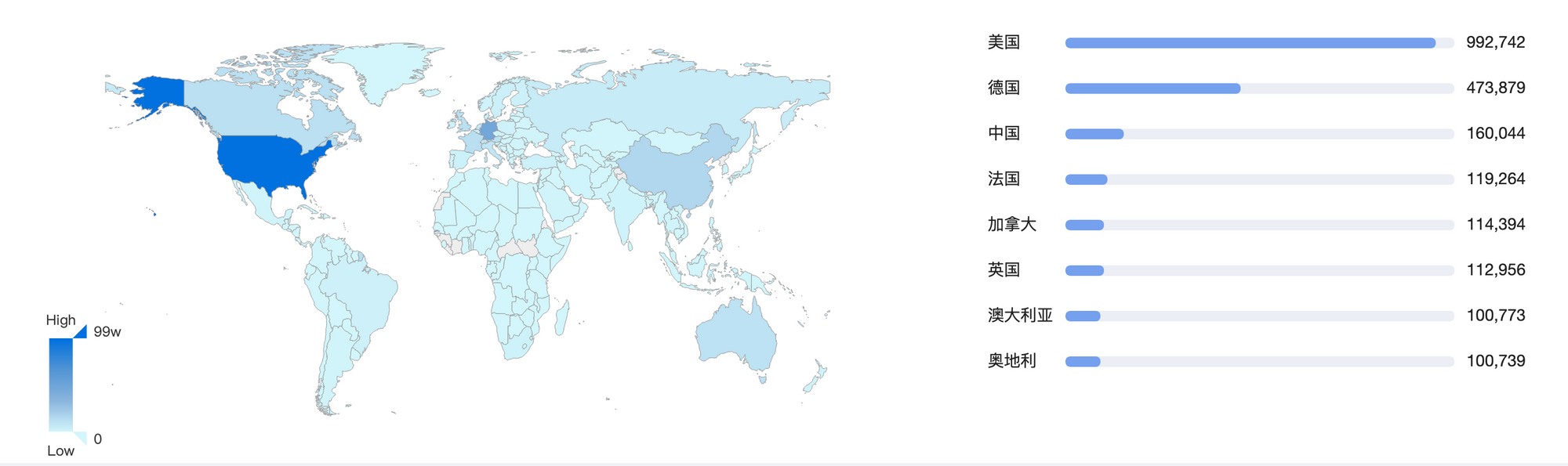

360 Quake网络空间测绘系统通过对全网资产测绘,发现Microsoft Exchange服务器共3,378,260条数据记录,其中有534,590个独立IP。

Microsoft Exchange漏洞攻击防御

除此以外,360AISA全流量威胁分析系统已第一时间上线针对该漏洞的检测识别,采用规则检测发现流量中的攻击行为,第一时间发布告警,帮助安全运营人员及时进行响应和处置。

360 Anglerfish蜜罐、360 Quake网络空间测绘系统、360AISA全流量威胁分析系统已帮助众多安全运营人员发现重大安全事件并及时进行处置响应,发挥着重要的安全防护作用。如您想进一步了解,您可随时拨打400-0309-360进行咨询,360政企安全集团将高效响应,护航您的安全扬帆起航!

发表评论

您还未登录,请先登录。

登录