0x01 感染数据分析

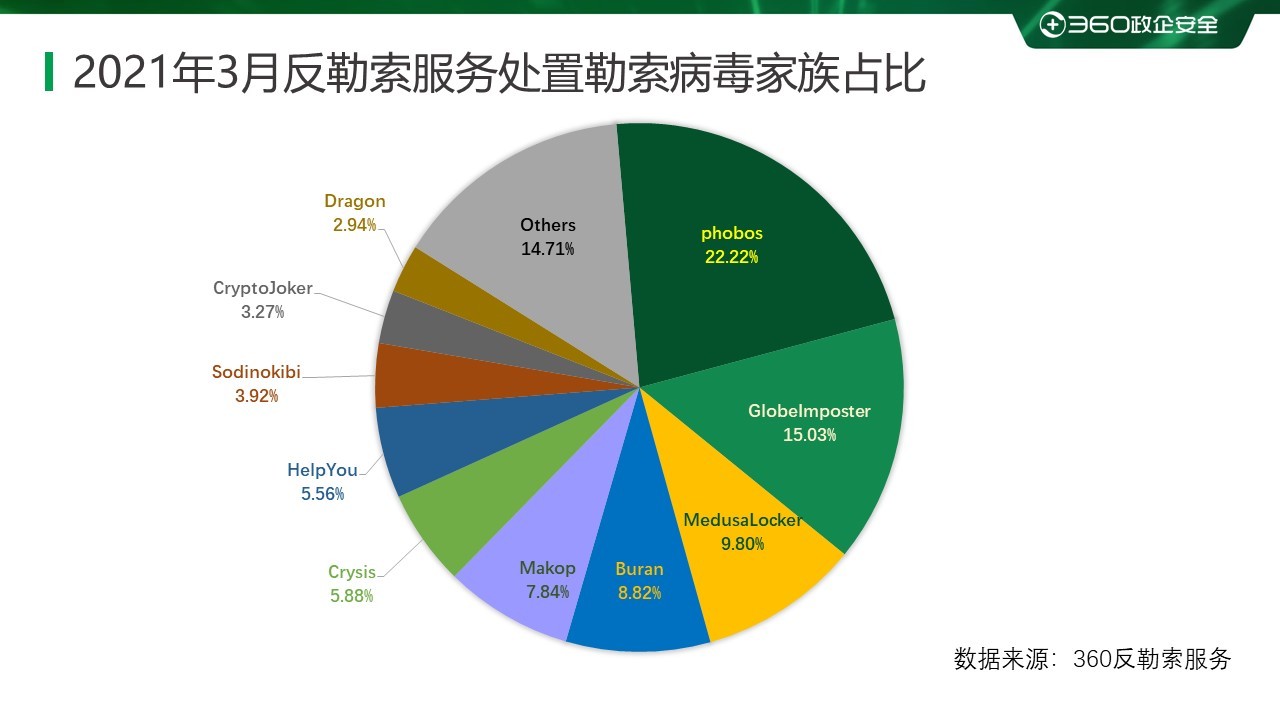

针对本月勒索病毒受害者所中勒索病毒家族进行统计,phobos家族占比22.22%居首位,其次是占比15.03%的GlobeImposter, 而MedusaLocker家族以9.8%位居第三。

其中Dragon勒索病毒家族虽不是首次出现,但在本月首次进入前十,其转播有上升趋势。针对NAS进行攻击的Ech0raix勒索病毒家族虽未上榜,但其危害不小,也需要广大用户提高警惕。

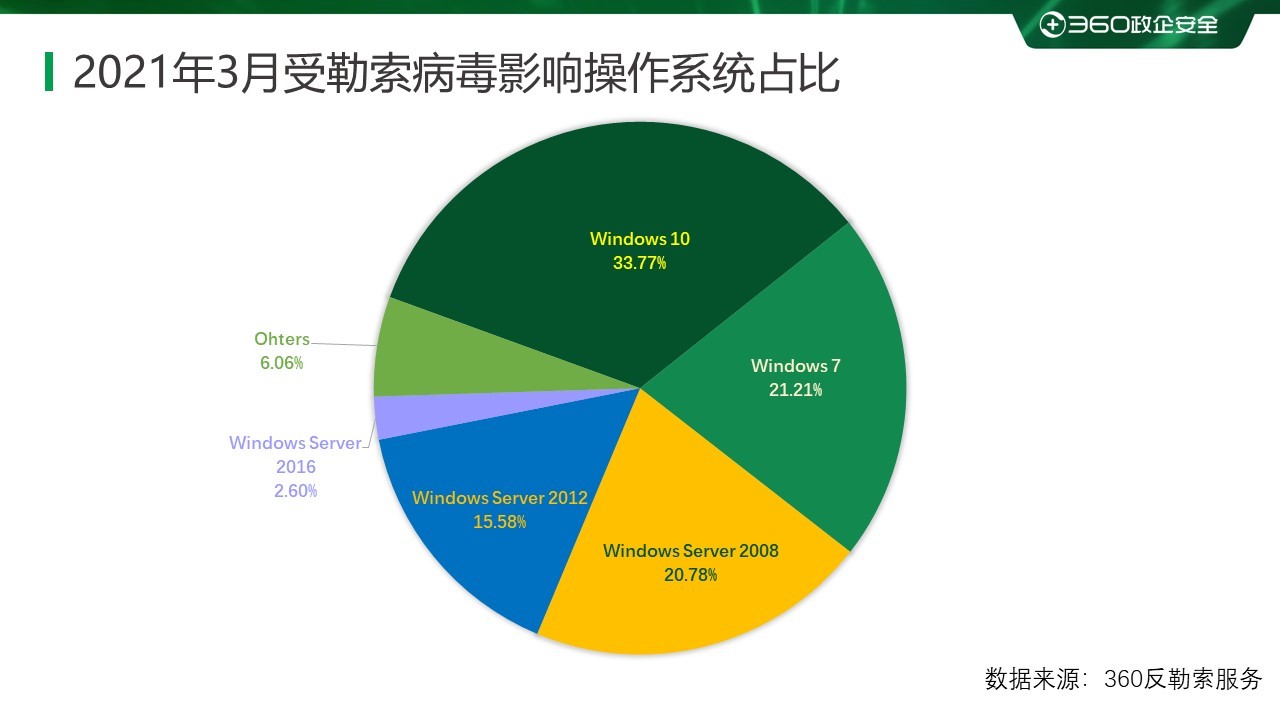

对本月受害者所使用的的操作系统进行统计,位居前三的是:Windows 10、Windows 7以及Windows Server 2008。

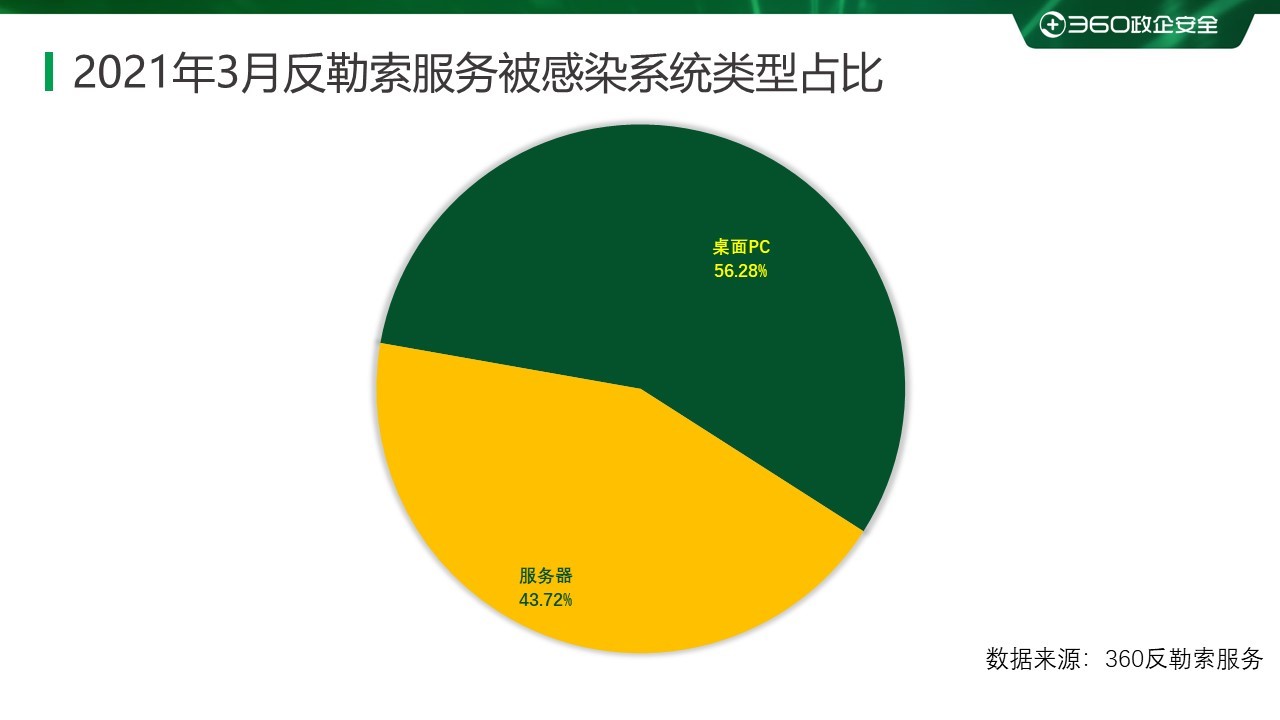

2021年3月被感染的系统中桌面系统和服务器系统占比显示,受攻击的系统仍主要是桌面系统,但服务器的占比有所上升,从2月的33.91上升至本月的43.72%。据推测,这一变动可能与GlobeImposter等勒索病毒的入侵目标更多的转向服务器平台有关。

0x02 勒索病毒疫情分析

Ziggy

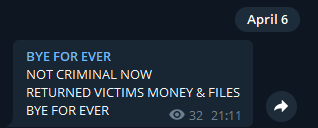

今年1月底,在NetWalker被执法部门查封后,该勒索病毒家族在Telegram上宣布将释放密钥,时隔一个多月其幕后团队再次宣布,若有受害者曾向他们支付过赎金,现在可通过联系邮箱ziggyransomware@secmail.pro要回支付的赎金。该家族最早出现于2020年12月,根据该家族释放的密钥数量计算,从传播到宣布关闭这近两个月的时间里,被该家族加密的设备多达300~350台左右。

另外,该家族在4月6日宣布不再从事勒索行业,已退还受害者赎金以及文件。

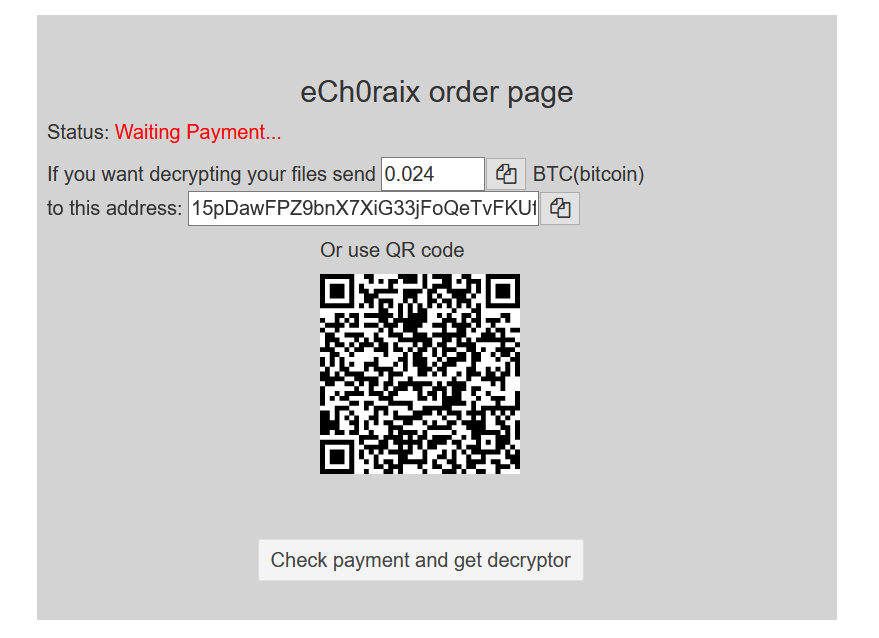

ech0raix

近日360安全大脑监控到在国内外沉寂一时的ech0raix勒索病毒家族再度开始活跃。最近一周已有多位用户的NAS系统遭遇攻击。NAS系统通常有较大的存储容量被用来做文件备份和存储,因此被加密后很难完全找回数据。其中威联通品牌的NAS主机受害者较多。

该家族最早出现于2019年7月,加密时会避开白俄罗斯、俄罗斯、乌克兰等地区的设备,是第一款针对NAS进行攻击的勒索病毒。目前其主要通过以下几个渠道进行传播:

– 桌面登录口令暴力破解

– CVE-2019-7192、CVE-2019-7194、CVE-2019-7195等漏洞(均为针对QNAP NAS的Photo Station远程执行漏洞)

phobos

近日,360反勒索服务接到多用户反馈中勒索病毒后后缀名被修改为.POLSAT,经鉴定该变种属于phobos勒索病毒家族。此次变种仅提供ICQ即时通信渠道和黑客进行赎金沟通,同时新增了5国语言。除去之前有的英语,还新增西班牙语、意大利语、法语、德语以及中文。

phobos勒索病毒家族早期出现的样本与Crysis极其的相似,也存在不少关系。因此国内有部分安全厂家将两者一同归为Crysis家族。但在后期,两者互相独立,因此我们将两者独立区分。该家族最早出现于2019年9月,其主要传播方式为暴力破解远程桌面成功后手动投毒和钓鱼邮件,在2020年7月360安全大脑还捕获到该家族在国外通过激活工具进行传播,短短一星期已转播到十多个国家。

Black kingdom

继DearCry勒索病毒被曝使用Exchange漏洞传播后,又曝出Black KingDom家族开始使用该系列漏洞进行传播。该家族最早出现于2020年月,当时是伪装成赛博朋克2077安装程序进行传播的。根据对该家族的跟踪研究,从传播至今该家族索要的赎金均为价值为价值1万美元的比特币。

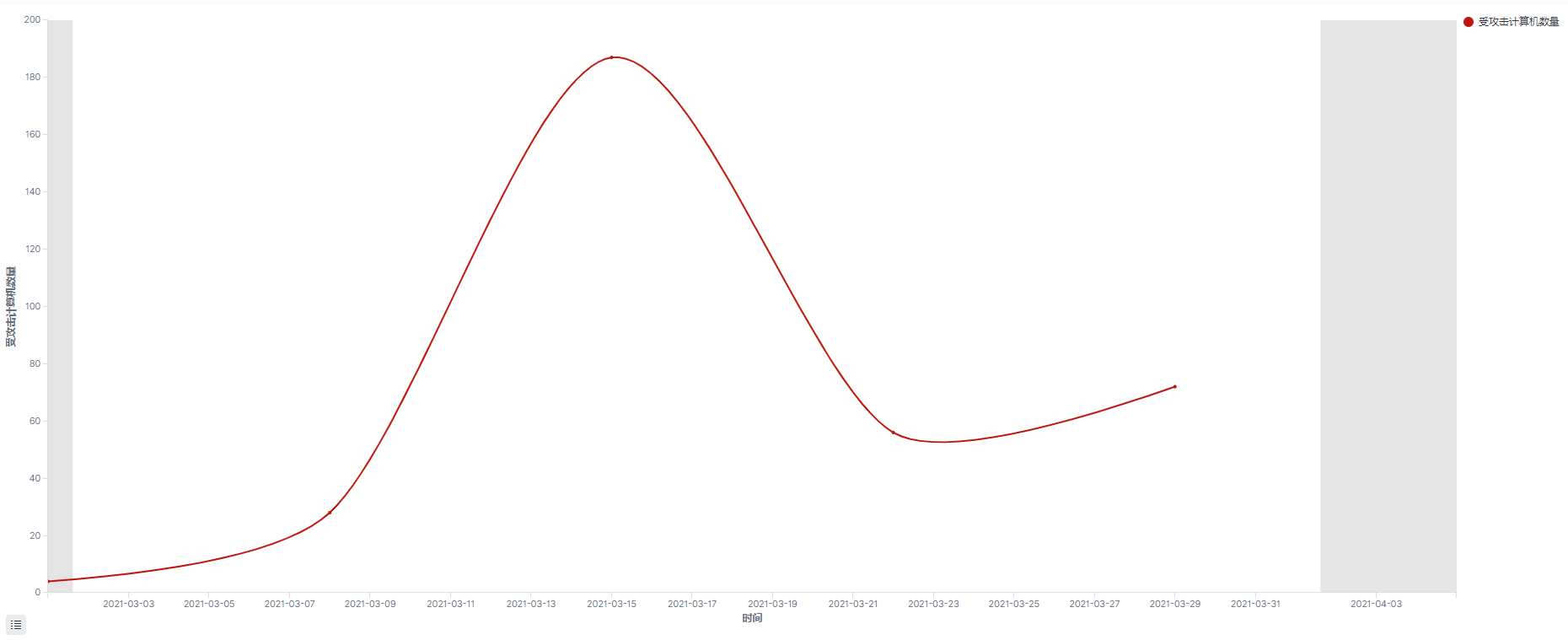

在本月中旬,360安全大脑监控到利用新增Exchange漏洞传播木马病毒的态势有一次大幅度的上涨。

Sodinokibi(REvil)

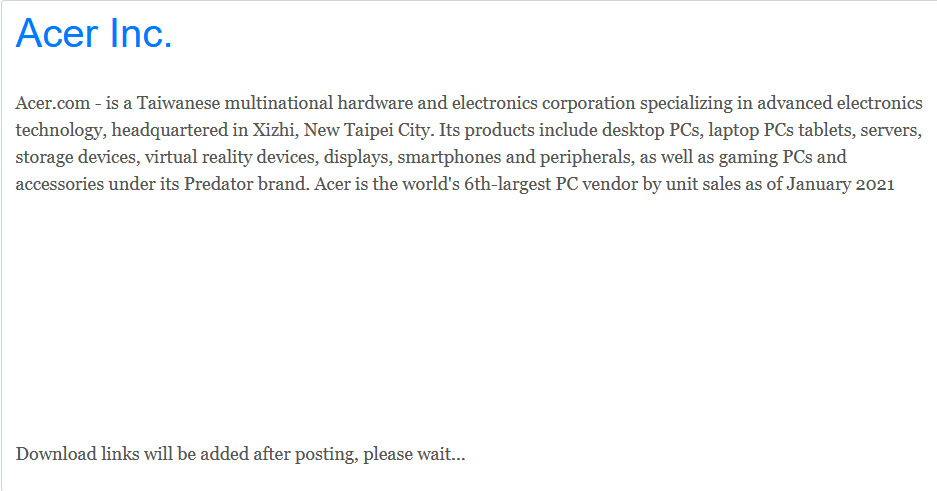

继富士康开出天价赎金后,宏碁(Acer)被索要赎金金额又创开始新高。Sodinokibi(REvil)勒索团伙向其索要5000万美元(约3.3亿元人民币)作为赎金,该勒索病毒家族不仅加密了Acer的文件,还窃取了宏碁的财务表格、银行结余、银行通讯录文档等机密文件。若宏碁不能在规定时间内支付赎金,该团伙将在暗网公布窃取到的数据。

0x03 黑客信息披露

以下是本月搜集到的黑客邮箱信息:

| enc9@dr.com | dragon520@airmail.cc | Basani400@mailfence.com |

|---|---|---|

| enc9@usa.com | dokulus@tutanota.com | Optimus982@tutanota.com |

| biden@cock.li | GhostTM@zohomail.com | desktopman228@india.com |

| devos@cock.li | mkscorpion@india.com | setestco@protonmail.com |

| cmd@jitjat.org | goodSupport@inda.com | lightloo@protonmail.com |

| NK125@S0NY.NET | konedieyp@airmail.cc | blackingdom@gszmail.com |

| mikolio@cock.li | uenwonken@memail.com | lockPerfection@gmail.com |

| zaronis@gmx.com | jamiepenkaty@cock.li | vassago0225@tutanota.com |

| badhach@aol.com | troll22118@gmail.com | filerecovery@zimbabwe.su |

| lisasu@elude.in | harditem@firemail.cc | vjkumaren@protonmail.com |

| carecaxyz@pm.me | worker400@airmail.cc | getyourdata@tutanota.com |

| embog@firemail.c | honestandhope@qq.com | leroy3564@protonmail.com |

| bobwhite@cock.li | khomeyni@yahooweb.co | SeanHemming@tutanota.com |

| k-pop@keemail.me | khomeyni@tatanota.de | Openfileyou@mailfence.com |

| harditem@xmpp.jp | khomeyni@tutanota.de | contactcock@protonmail.ch |

| sikbeker@tuta.io | care_nlm@tutamail.cc | hopeandhonest@smime.ninja |

| costestu@cock.li | decrypt20@stealth.tg | yourdata@RecoveryGroup.at |

| helpteam@mail.ch | helpservisee@cock.li | helpmedecoding@airmail.cc |

| XbossA@keemail.me | eurocrypt@hotmail.com | Bussinesemail07@gmail.com |

| donald888@mail.fr | Jack76Duran@yahoo.com | recoverfiles@ctemplar.com |

| Basani400@aol.com | Kto.Nado.1999@mail.ru | helpservisee@ctemplar.com |

| dragon520@mail.ee | darryl8227@msgsafe.io | Ciastko.zlukrem@gmail.com |

| Bithash@india.com | harditem@hitler.rocks | decrypthelp2021@msgsafe.io |

| tcprx@tutanota.de | lilmoon1@criptext.com | Openfileyou@protonmail.com |

| god@aolonline.top | lilmoon0@criptext.com | Jack76Duran@protonmail.com |

| helper@atacdi.com | wransom@mailfence.com | workplus111@protonmail.com |

| falcon360@cock.li | helpyouhelpyou@cock.li | daviderichardo@tutanota.com |

| restore19@cock.li | X_coded@protonmail.com | howtodecrypt@hackermail.com |

| james2020m@aol.com | decryptional@india.com | primethetime@protonmail.com |

| dirhelp@keemail.me | vassago0225@airmail.cc | frogo_my_frend@tutanota.com |

| rescuers@india.com | Manager@outlookpro.net | tuhafcoderus@protonmail.com |

| blackhat@iname.com | donovan4039@airmail.cc | CHARLIE.J0HNSON@TUTANOTA.COM |

| milleni5000@qq.com | helper@buildingwin.com | thefancybears@protonmail.com |

| artemis@cock.email | sikbeker@protonmail.ch | JeremyCampbel@protonmail.com |

| decrypt@disroot.org | zetterlow@tutanota.com | balionaphrenter@tutanota.com |

| coleman2021@aol.com | lightloo@mailfence.com | blackbutterfly@startmail.com |

| johnsonz@keemail.me | pecunia0318@airmail.cc | AndorAmbulance@protonmail.com |

| Jack76Duran@aol.com | helpmanager@airmail.cc | tortoisesupport@protonmail.com |

| JessyMail26@aol.com | alex.marco@tutanota.com | perfection@bestkoronavirus.com |

| vassago0225@cock.li | helpyou2helpyou@cock.li | recoverfilesquickly@ctemplar.com |

| bobwhite@msgsafe.io | helpekings@criptext.com | reddragon3335799@protonmail.ch_spec |

| lakiadec@airmail.cc | team-assist002@pm.me | support_blackkingdom2@protonmail.com |

表格1.黑客邮箱

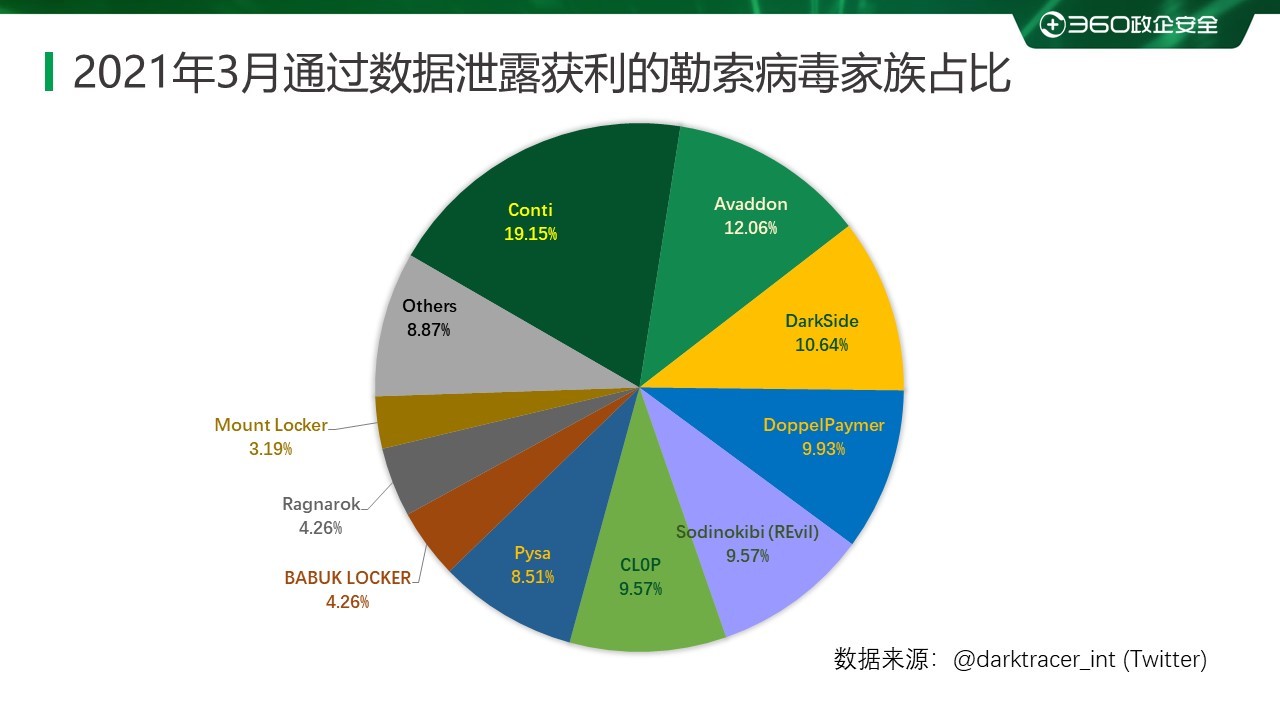

当前,通过双重勒索模式获利的勒索病毒家族越来越多,勒索病毒所带来的数据泄露的风险也越来越大。以下是本月通过数据泄露获利的勒索病毒家族占比,该数据仅为未能第一时间缴纳赎金或拒缴纳赎金部分(因为第一时间联系并支付赎金的企业或个人不会在暗网中公布,因此无这部分数据)。

以下是本月被双重勒索病毒家族攻击的企业或个人。若未发现被数据存在泄露风险的企业或个人也请第一时间自查,做好数据已被泄露准备,采取补救措施。

| GUESS | Telecable S.A | Nichicon Corporation |

|---|---|---|

| Vitro | Leavitt Group | TRANSPORT.NSW.GOV.AU |

| Pitco | The PDI Group | Jacquet Metals Group |

| Placon | TCG Processus | Icon Parking Systems |

| Viport | Elliott Group | Faxinating Solutions |

| capmar | combitras.com | Icon Parking Systems |

| MERSEN | Mikro Trading | MARNELLCOMPANIES.COM |

| YU.EDU | ECU Worldwide | residenzapaolovi.com |

| Makalot | avaliasgr.com | Mid-Florida Pathology |

| Dayliff | MBA Group LTD | CalAmp (NASDAQ: CAMP) |

| CGG.COM | CODIFER S.A.S | White Glove Placement |

| CASHMAG | archirodon.net | Union Bank of Nigeria |

| CSX.COM | amicogroup.com | Lynch Automotive Inc. |

| SISCONT | Komori America | www.bau.kellhuber.com |

| TenAsys | FownesBrothers | Dicon Fiberoptics Inc |

| cockram | ANA Global LLC | Steel Art Signs Corp. |

| Logixal | Jazzware. Inc. | Nama Khoi Municipality |

| UMD.EDU | BOMBARDIER.COM | Florida Studio Theatre |

| McKinney | DDSG Logistics | PRP diagnostic imaging |

| FAPS Inc | Bock and Hatch | Affton School District |

| TPI CORP | Amaroo Village | Laboratorios SMA S.A.C |

| EximBank | Grimmway Farms | PRESTIGE MEDICAL GROUP |

| SG World | Dawson Wallace | Green Rubber-Kennedy AG |

| EDAG.COM | Autohaus Muhra | Applied Consultants INC |

| AlohaABA | Thomas Keating | Millersville University |

| Yposkesi | Benetech, Inc. | primehealthservices.com |

| Brickhaus | Riggins Company | American Home Craft Inc |

| LLOYDSHOE | discountcar.com | Azusa Police Department |

| Transtar1 | Lauzon Flooring | SOVRIN PLASTICS LIMITED |

| copel.com | CELL Foods Inc. | Laboratorios SMA S.A.C. |

| FAPS Inc. | Spirit Airlines | lungenzentrum-darmstadt |

| PEKAES.PL | Reno & Zahm LLP | Merchant Taylors’ School |

| PartsBase | Berger Levrault | Gershon Biegeleisen & Co |

| BVA Group | Nenplas Company | Mirion Technologies Inc. |

| PALIG.com | morgansteel.com | Atlanta Allergy & Asthma |

| ANLEC R&D | BIANCHI VENDING | CAMPBELLTRIALLAWYERS.COM |

| KINZE.COM | Broward Schools | Omni Manufacturing, Inc. |

| Acer Inc. | City of Kingman | D.A. Blodgett St. John’s |

| PNCPA.COM | Summit Appliance | St. Mary School Hyde Park |

| MIAMI.EDU | IWTDEESIDE.CO.UK | Torello Moving Strategies |

| ifso-asso | Blackhawk Mining | Ensinger Industries, Inc. |

| Targetcom | PratoAllarmi SRL | Consortech Solutions Inc. |

| EROWA LTD | RS Hughes Co Inc | Area Diesel Service, Inc. |

| SHELL.COM | www.argonind.biz | TRACEY FOX KING & WALTERS |

| boggi.com | Party Rental LTD | City of Novato, California |

| NIPRO.COM | Party Rental LTD | Hyndai Motor America + KIA |

| Max. Aarts | KeyColour Dyesis | Schiller DuCanto and Fleck |

| JMA Energy | Wilson Insurance | Manutan International S.A. |

| Neil Kelly | Telmar Group Inc | H-E-B Center at Cedar Park |

| С.A.T. Inc | McCabe & Ronsman | New England Finish Systems |

| STERIS.COM | Zubi Advertising | UNIVERSITYOFCALIFORNIA.EDU |

| otrcapital | groupe-upperside | St. Margaret’s Hospice Care |

| QUALYS.COM | montagnettes.com | Backus, Meyer & Branch, LLP |

| Ajax TOCCO | Finance Evolution | Banco Inmobiliario Mexicano |

| WRIGHT.COM | Standley Systems | BRIDGEWAY SENIOR HEALTHCARE |

| MMOSER.COM | Holly Poultry LLC | FE Moran Security Solutions |

| PayneFears | Custom Made Meals | Coburn Supply Company , Inc. |

| kurth-glas | Blue Projectc Inc | Press-Seal Gasket Corporation |

| Echo Group | Jacoby and Jacoby | Soflog / GCA SUPPLY LOGISTICS |

| GORON S.A. | PetCare Insurance | GEOTECH ENGINEERING & TESTING |

| King Henrys | cross city church | Milsoft Utility Solutions Inc |

| arfdlaw.com | Pitt Plastics LLC | Certilman Balin Adler & Hyman |

| IIS Produce | Exedy Corporation | Georgia Crown Distributing Co. |

| Wasserstorm | Nachi America Inc | Financial Debt Recovery Limited |

| PENTAIR.COM | F.lli Carteni SRL | Seigniory Chemical Products Ltd |

| wasserstorm | Serinus Energy Plc | Buddy Gregg RVs and Motor Homes |

| Eurocontrol | garberbuickgmc.com | Prefeitura Municipal de Saquarema |

| proflora.it | MJS Packaging Inc | Consiglio Nazionale del Notariato |

| DBMSC Steel | Wallin Hester, PLC | Stone Pigman Walther Wittmann, LLC |

| Grupo Infoar | SKC Communications | Blazona Concrete Construction, Inc |

| Grupo Segura | mclellanindustries | Piedmont Orthopedics OrthoAtlanta |

| PFF Group UK | Execu Search Group | Christensen O Connor Johnson Kindness |

| gyrodata.com | Contraste Lighting | Geotech Engineering and Testing (GET) |

| CSAGROUP.ORG | Doré Law Group P.C | Corbally, Gartland and Rappleyea, LLP |

| LivaNova PLC | Health Aid Of Ohio | Xchange Telecom – Brooklyn, NY – Inc. |

| FLAGSTAR.COM | Heritage Insurance | Ottawa, Kansas Cooperative Association |

| NOWFOODS.COM | Schneider & Branch | Nienkamper Furniture & Accessories Inc |

| Mersen Group | Astra Agro Lestari | Millwright Regional Council of Ontario |

| teknomast.it | Outwest Express LLC | Cuyahoga Metropolitan Housing Authority |

| Calcot, Ltd. | Grand Power Systems | Unitex Textile Rental Services. Teaser. |

| Pertamina EP | VERIHA TRUCKING INC | Law Offices of Brandon Sua & Associates |

| COLORADO.EDU | J Rosenthal and Son | Overlake Obstetricians & Gynecologists,PC |

| NAVIGANT.COM | United Capital Corp | TRIGANO, EUROPE’S NUMBER ONE FOR TRAILERS |

| RACETRAC.COM | Hannis T. Bourgeois | Basque Center for Applied Mathematics-BCAM |

| tu-darmstadt | Brownstein Rask LLP | CIBA Insurance (The story about one Wanker) |

| Me-Engineers | La compagnie du SAV | www.crj.org The Crime and Justice Institute |

| STANFORD.EDU | SUPREME Corporation | Architectural Products of Virginia (apva.com) |

| Bene Ficencia | SET Enterprises Inc | Zhuhai Languan Electronic Technology Co., Ltd |

| colortech.com | Summit Credit Union | clinica_integral_de_emergencias_laura_daniela |

| CovalentWorks | Cascade Engineering | Clearfield County / North Central Broadband Survey |

| Total Fitness | merrittwoodwork.com | Nederlandse Organisatie voor Wetenschappelijk Onderzoek |

| Morgan County | www.thinkcaspian.com | Greenberg & Stein New York City Personal Injury Lawyers |

| Romero Gamero | Home Hardware Stores | Planning and Development Service of Kenton County / PDSKC |

| FUTURIMPLANTS | Carnegie Wave Energy | Swift Real Estate Partners LLC – Finance, Hr, Statment, Internal Information, other. |

0x04 系统安全防护数据分析

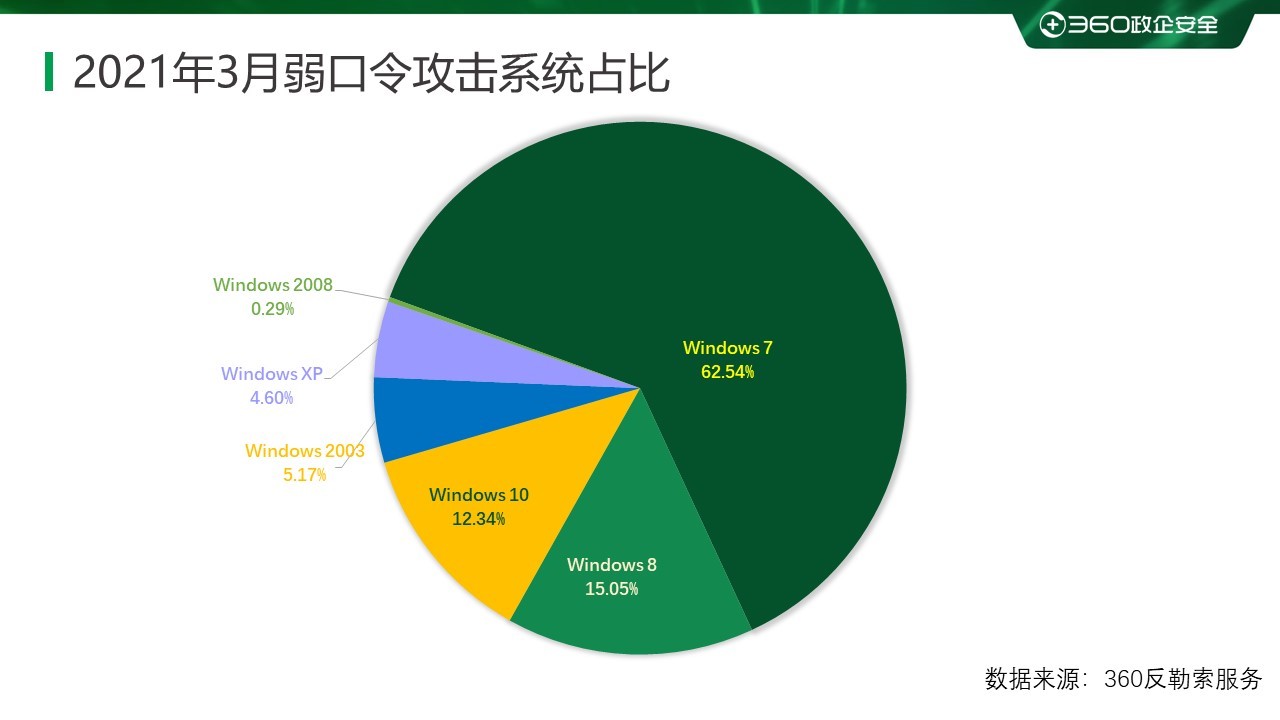

通过将2021年1月与2月的数据进行对比,本月各个系统占比变化均不大,位居前三的系统仍是Windows 7、Windows 8和Windows 10。

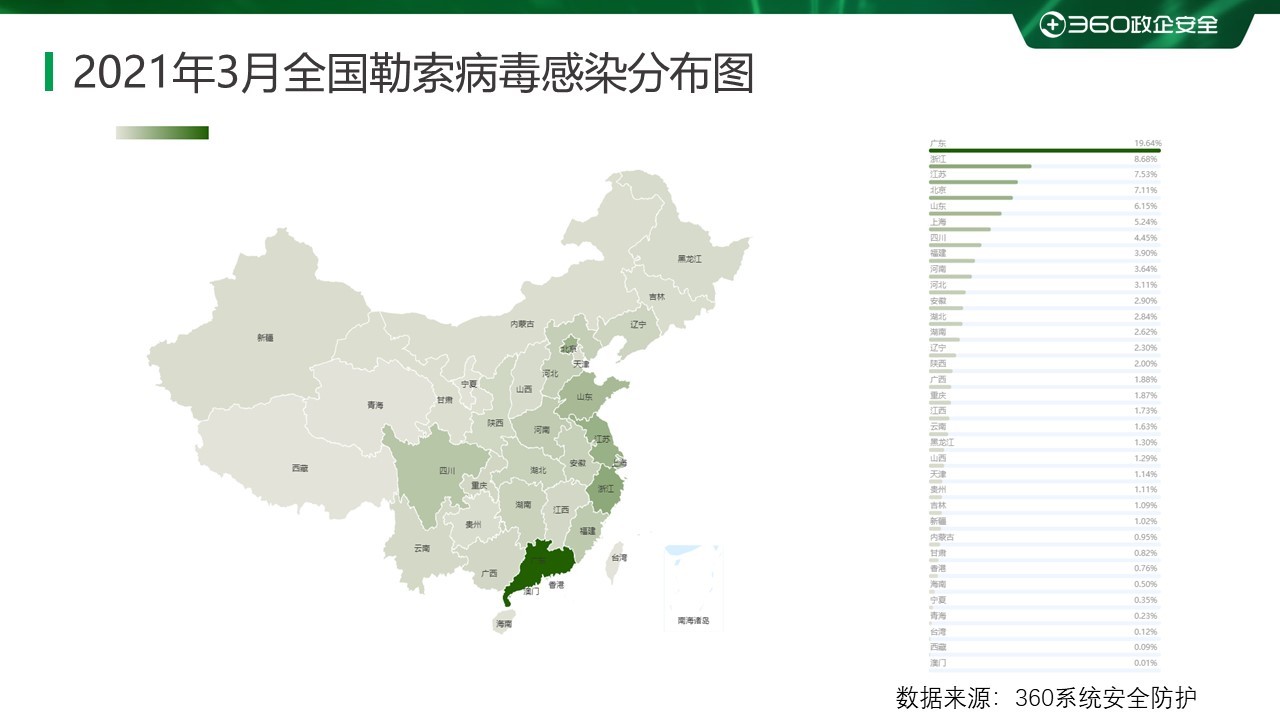

以下是对2021年2月被攻击系统所属地域采样制作的分部图,与之前几个月采集到的数据进行对比,地区排名和占比变化均不大。数字经济发达地区仍是攻击的主要对象。

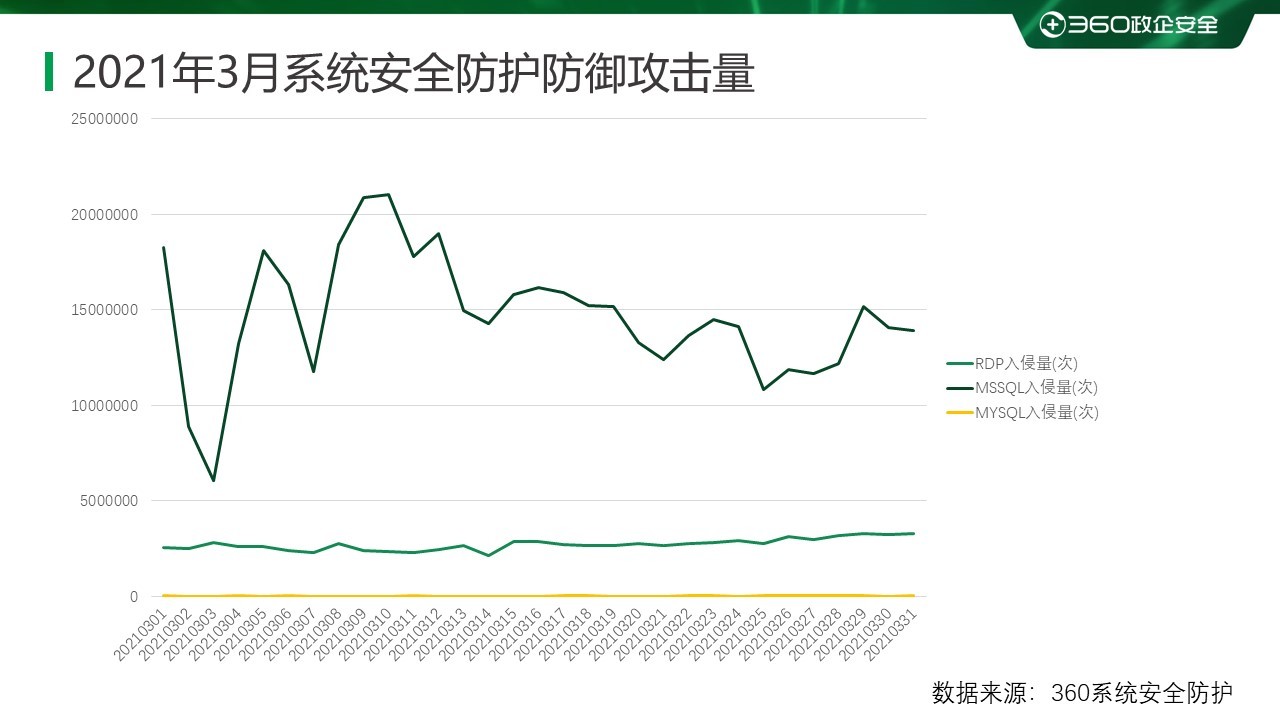

通过观察2021年3月弱口令攻击态势发现, MSSQL和MYSQL弱口令攻击整体无较大波动。RDP弱口令攻击在本月有较大的波动,一天最低攻击量211万次,最高攻击量327万次。

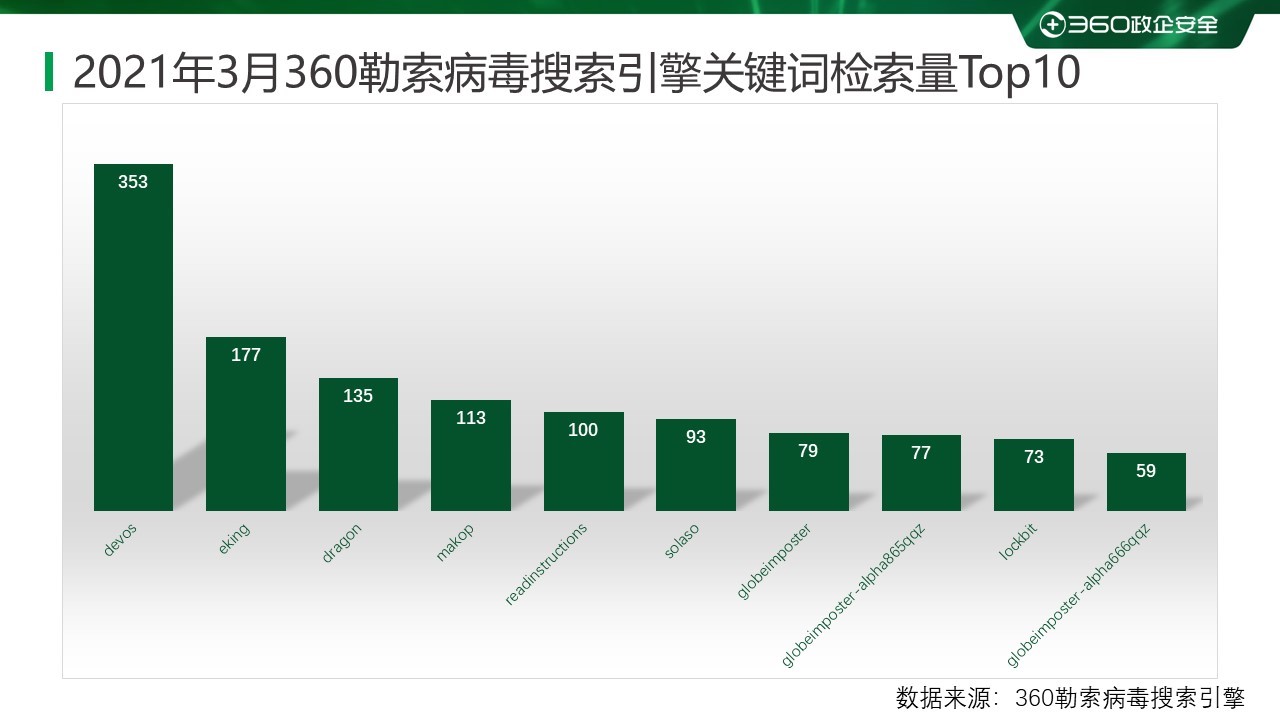

0x05 勒索病毒关键词

以下是本月上榜活跃勒索病毒关键词统计,数据来自360勒索病毒搜索引擎。

– devos: 该后缀有三种情况,均因被加密文件后缀会被修改为devos而成为关键词。本月活跃的是phobos勒索病毒家族,该家族的主要传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

– eking: 属于phobos勒索病毒家族,由于被加密文件后缀会被修改为eking而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

– Dragon:属于Dragon勒索病毒家族,由于被加密文件后缀会被修改为dragon而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

– Makop: 该后缀有两种情况, 均因被加密文件后缀会被修改为makop而成为关键词:

– 属于Makop勒索病毒家族,该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

– 属于Cryptojoker勒索病毒家,通过“匿隐” 进行传播。

– Readinstructions: 属于MedusaLocker勒索病毒家族,由于被加密文件后缀会被修改为readinstructions而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

– solaso: 属于Cryptojoker勒索病毒家,由于被加密文件后缀会被修改为solaso而成为关键词,该家族的传播方式为:通过“匿隐” 僵尸网络进行传播。

– globeimposter: 属于GlobeImposter勒索病毒家族,该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

– globeimposter-alpha666qqz:同GlobeImposter。

– Lockbit: 属于Lockbit勒索病毒家族,由于被加密文件后缀会被修改为lockbit而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

– globeimposter-alpha865qqz:同GlobeImposter。

0x06 解密大师

从解密大师本月解密数据看,解密量最大的是GandCrab,其次是Stop。使用解密大师解密文件的用户数量最高的是被Crysis家族加密的设备,其次是被Stop家族加密的设备。

0x07 安全防护建议

面对严峻的勒索病毒威胁态势,360安全大脑分别为个人用户和企业用户给出有针对性的安全建议。希望能够帮助尽可能多的用户全方位的保护计算机安全,免受勒索病毒感染。

针对个人用户的安全建议

对于普通用户,360安全大脑给出以下建议,以帮助用户免遭勒索病毒攻击。

养成良好的安全习惯

1. 电脑应当安装具有高级威胁防护能力和主动防御功能的安全软件,不随意退出安全软件或关闭防护功能,对安全软件提示的各类风险行为不要轻易采取放行操作。

2. 可使用安全软件的漏洞修复功能,第一时间为操作系统和浏览器,常用软件打好补丁,以免病毒利用漏洞入侵电脑。

3. 尽量使用安全浏览器,减少遭遇挂马攻击、钓鱼网站的风险。

4. 重要文档、数据应经常做备份,一旦文件损坏或丢失,也可以及时找回。

5. 电脑设置的口令要足够复杂,包括数字、大小写字母、符号且长度至少应该有8位,不使用弱口令,以防攻击者破解。

减少危险的上网操作

1. 不要浏览来路不明的色情、赌博等不良信息网站,此类网站经常被用于发起挂马、钓鱼攻击。

2. 不要轻易打开陌生人发来的邮件附件或邮件正文中的网址链接。也不要轻易打开扩展名为js 、vbs、wsf、bat、cmd、ps1等脚本文件和exe、scr、com等可执行程序,对于陌生人发来的压缩文件包,更应提高警惕,先使用安全软件进行检查后再打开。

3. 电脑连接移动存储设备(如U盘、移动硬盘等),应首先使用安全软件检测其安全性。

4. 对于安全性不确定的文件,可以选择在安全软件的沙箱功能中打开运行,从而避免木马对实际系统的破坏。

5. 采取及时的补救措施

6. 安装360安全卫士并开启反勒索服务,一旦电脑被勒索软件感染,可以通过360反勒索服务寻求帮助,以尽可能的减小自身损失。

针对企业用户的安全建议

企业安全规划建议

对企业信息系统的保护,是一项系统化工程,在企业信息化建设初期就应该加以考虑,建设过程中严格落实,防御勒索病毒也并非难事。对企业网络的安全建设,我们给出下面几方面的建议。

1. 安全规划

– 网络架构,业务、数据、服务分离,不同部门与区域之间通过VLAN和子网分离,减少因为单点沦陷造成大范围的网络受到攻击。

– 内外网隔离,合理设置DMZ区域,对外提供服务的设备要做严格管控。减少企业被外部攻击的暴露面。

– 安全设备部署,在企业终端和网络关键节点部署安全设备,并日常排查设备告警情况。

– 权限控制,包括业务流程权限与人员账户权限都应该做好控制,如控制共享网络权限,原则上以最小权限提供服务。降低因为单个账户沦陷而造成更大范围影响。

– 数据备份保护,对关键数据和业务系统做备份,如离线备份,异地备份,云备份等,避免因为数据丢失、被加密等造成业务停摆,甚至被迫向攻击者妥协。

2. 安全管理

– 账户口令管理,严格执行账户口令安全管理,重点排查弱口令问题,口令长期不更新问题,账户口令共用问题,内置、默认账户问题。

– 补丁与漏洞扫描,了解企业数字资产情况,将补丁管理做为日常安全维护项目,关注补丁发布情况,及时更新系统、应用系统、硬件产品安全补丁。定期执行漏洞扫描,发现设备中存在的安全问题。

– 权限管控,定期检查账户情况,尤其是新增账户。排查账户权限,及时停用非必要权限,对新增账户应有足够警惕,做好登记管理。

– 内网强化,进行内网主机加固,定期排查未正确进行安全设置,未正确安装安全软件设备,关闭设备中的非必要服务,提升内网设备安全性。

3. 人员管理

– 人员培训,对员工进行安全教育,培养员工安全意识,如识别钓鱼邮件、钓鱼页面等。

– 行为规范,制定工作行为规范,指导员工如何正常处理数据,发布信息,做好个人安全保障。如避免员工将公司网络部署,服务器设置发布到互联网之中。

发现遭受勒索病毒攻击后的处理流程

1. 发现中毒机器应立即关闭其网络和该计算机。关闭网络能阻止勒索病毒在内网横向传播,关闭计算机能及时阻止勒索病毒继续加密文件。

2. 联系安全厂商,对内部网络进行排查处理。

3. 公司内部所有机器口令均应更换,你无法确定黑客掌握了内部多少机器的口令。

遭受勒索病毒攻击后的防护措施

1. 联系安全厂商,对内部网络进行排查处理。

2. 登录口令要有足够的长度和复杂性,并定期更换登录口令

3. 重要资料的共享文件夹应设置访问权限控制,并进行定期备份

4. 定期检测系统和软件中的安全漏洞,及时打上补丁。

– 是否有新增账户

– Guest是否被启用

– Windows系统日志是否存在异常

– 杀毒软件是否存在异常拦截情况

5. 登录口令要有足够的长度和复杂性,并定期更换登录口令

6. 重要资料的共享文件夹应设置访问权限控制,并进行定期备份

7. 定期检测系统和软件中的安全漏洞,及时打上补丁。

不建议支付赎金

最后——无论是个人用户还是企业用户,都不建议支付赎金!

支付赎金不仅变相鼓励了勒索攻击行为,而且解密的过程还可能会带来新的安全风险。可以尝试通过备份、数据恢复、数据修复等手段挽回部分损失。比如:部分勒索病毒只加密文件头部数据,对于某些类型的文件(如数据库文件),可以尝试通过数据修安全漏洞并调整相关业务,尽可能将数据泄露造成的损失降到最低。

发表评论

您还未登录,请先登录。

登录