近日,微信PC版被曝存在高危漏洞,攻击者可以通过微信发送一个特制的web链接,用户一旦点击链接,Windows版微信便会加载执行攻击者构造恶意代码,最终使攻击者控制用户PC。微信也马上做了更新,通过新版3.2.1.141解决该问题。

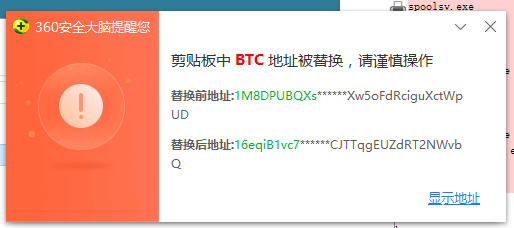

就在漏洞曝出第二天,360安全大脑监就测到有疑似使用WechatWeb漏洞,下发执行剪切板劫持木马的攻击。从文件时间戳(2021-04-18 22:18:55)看,该木马在漏洞曝出后进行编译。执行时持续监控剪贴板数据,替换其中的比特币钱包地址,企图通过这种方式让受害者在不知觉的情况下向木马替换后的钱包地址进行转账。

攻击过程:

攻击者会挑选特定目标用户发起攻击,像这些用户群发钓鱼链接,当有用户不慎在PC端打开时,攻击即被触发。

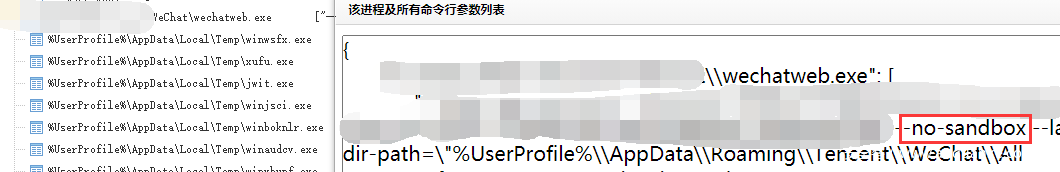

攻击者利用该漏洞,通过wechatweb进程下发并执行剪贴板木马。攻击发起时的进程树如下图:

剪贴板木马分析

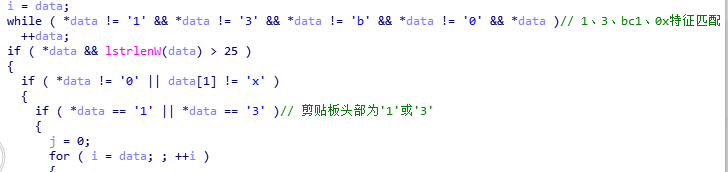

该木马执行后即开始工作,每隔300毫秒检查一次剪贴板中数据,如果发现内容长度大于25则进行比特币钱包地址的搜索和替换。

搜索比特币地址方式是字符串首字母为’1’、’3’、’b’、’0’的位置。这次所发现的木马对其中3种格式的地址进行替换,包括’1’开头的传统地址、’3’开头的P2SH地址、’0x’开头的以太坊地址。

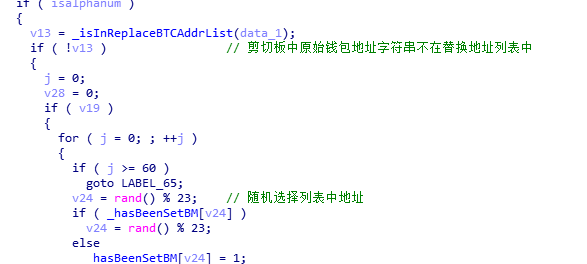

如果发现粘贴板内容能够匹配上之后,即对内容中的地址字符串进行替换,木马内置了大量钱包地址,从中随机选择。含有传统地址和P2SH地址各25个,以太坊地址15个。(我们在分析中发现,由于木马随机算法问题,三个地址列表中的后2个地址无法被使用到)。

木马内置钱包地址如下

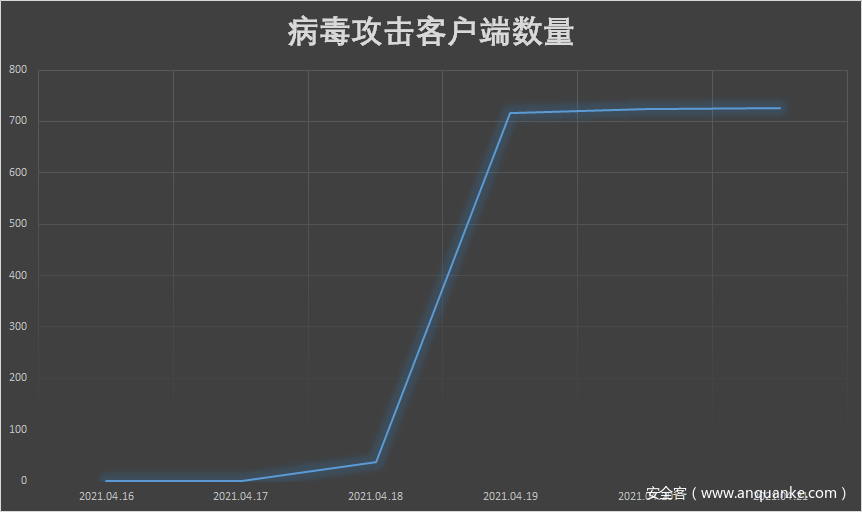

从4月18号初次出现至今,已有大量用户受到该木马影响:

360安全大脑查杀拦截

360安全大脑建议用户,尽快升级PC版微信到3.2.1.141以上,解决该漏洞问题。

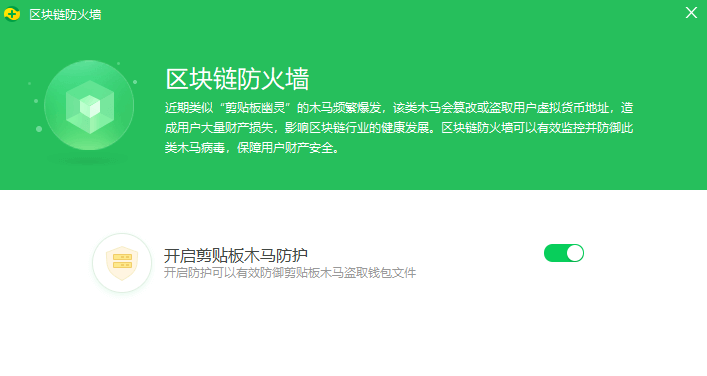

使用360安全产品的用户也无需担心,360安全卫士已增加对该漏洞攻击的防护,并且早在2018年就已推出区块链防火墙,抵御此类剪贴板木马攻击。

当用户在进行加密货币交易时,开启“区块链防火墙”功能后,如果剪贴板中“银行卡号”被篡改,360安全产品就会弹出警示窗口。360安全大脑建议币圈人士,都安装并开启该功能。

IOCs

MD5:

16529046ab84cf9addb74cfd76dbab89

发表评论

您还未登录,请先登录。

登录