作者:L.A.M@Duncan SecTeam

0x00:前言

在前一篇文章中,我们分享了一些关于查询一体机的基础知识,包括如何去定义这类设备,它们长什么样,有什么用,怎么攻击,但是具体的攻击场景和攻击方法尚未提及,那么就在这篇文章中一并聊聊。还有,按照team的行文习惯,补一下之前未贴出来的文章脉络。同时,也将此文作为”黑客们的夏天“系列文章的收尾之作。谢谢member$和master!

0x01:攻击场景

任何一种网络攻击都是在特定场景下实施(发生)的(其实,这也可以从侧面说明为什么没有那种一劳永逸的通杀漏洞)。这事儿搁IoT上面也是一样的,只不过,这种场景跟传统的Web攻击场景差距非常大。当然,由于IoT设备和移动设备天然的“血亲”关系,针对这两者的攻击场景有很多相似之处,甚至是重合之处。拿腾讯keenteam曝光的5G网络下针对手机调制解调器的攻击场景来说,手机和通过运营商接入的设备(简单说,就是插SIM卡接入网络的设备)都可能遭受这类攻击,再抽象一下:处于同一个基站下且通过5G网络接入的移动终端设备(手机)和IoT设备(查询一体机等)都可能遭受这类攻击。

具体到IoT设备而言,这类设备往往处于一个封闭内网之中,对它们实施攻击通常需要物理接触或者近源接触(比如,处于同一个Wi-Fi网络之中)。熟悉Web渗透的朋友或许觉得这事儿特无聊,还得跟那儿蹲着,当然,站着也行!其实,正是因为这样的物理限制,使得IoT Hacking更加有趣,也更有挑战,因为很多的Hacking都只能有一次机会,比如到外地过暑假经过机场,高铁站等等。而且,你的很多攻击行为不仅有网络痕迹,你还会在各种摄像头里头留下潇洒、靓丽的背影,如果不戴口罩的话,或许还有一寸免冠照的效果。闲话貌似说了不少,篇幅也凑了一截儿,那就总结一下针对查询一体机的攻击场景吧:

——物理接触或近源接触(最重要的一点)

——可能的网络安全设备(记录攻击者的操作痕迹)

——的确存在的安防设备

友情提示:由于整个社会的信息化程度越来越高,我们身边的很多重要设施都已经大量采用IoT设备以提高效能,减少成本。对于这些系统呢,还有另外一个名字:关键信息基础设施!出于自身安全,对于这类网络,请务必谨慎,大家最好别去瞎尝试!

0x02:攻击思路

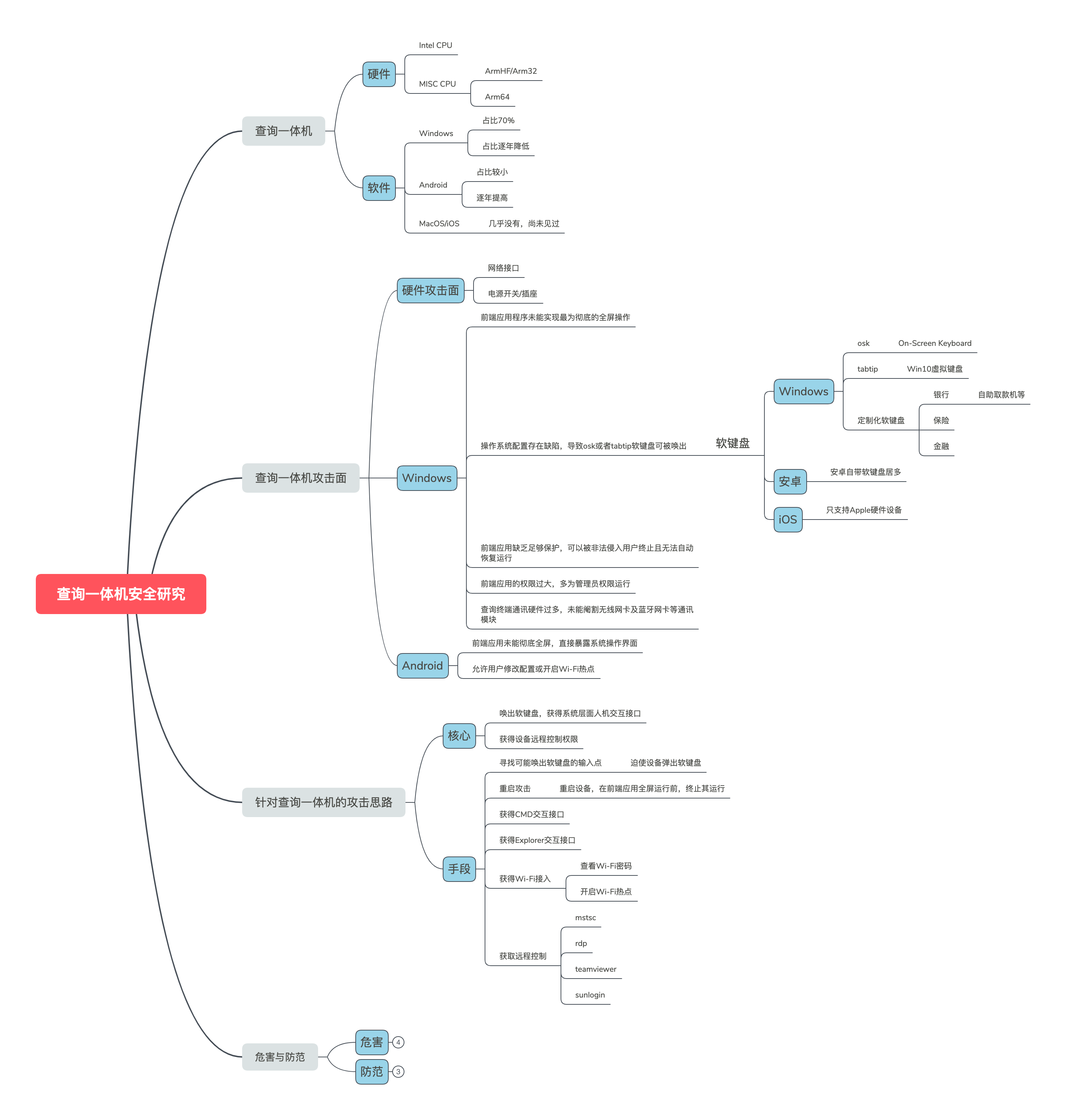

其实,前面文章已经提到了,对于这类设备的攻击核心思路两点:

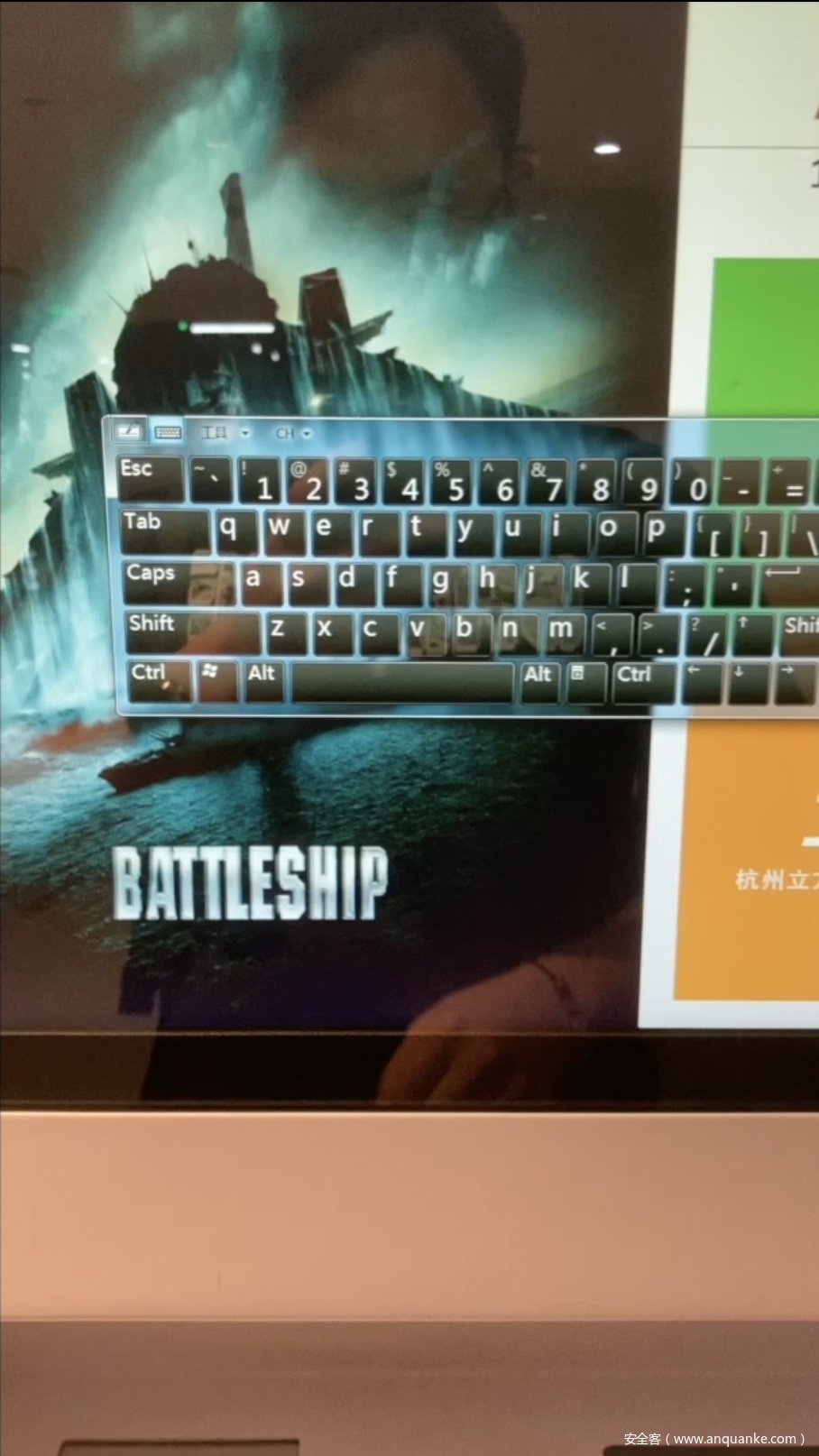

——唤出软键盘,获得人机交互接口

——获得设备远程控制权限,尽量摆脱与设备之间的物理接触

前面提到了,查询一体机通常是不能直接访问外部网络的,要想控制这类设备最快的途经就是尝试通过唤出软键盘获取人机交互接口。当然,通过切入Wi-Fi,然后试图利用一些类似MS08067或者永恒之蓝的漏洞实施攻击也是一种可能,不过这种攻击路径较为漫长,对于One-time Hacking为主的IoT环境不太适合。

考虑到查询一体机大多都在公共场合,也就是说你在hacking的时候,旁边不仅有保安和摄像头,还有真正要使用这类设备的人(访客)。那么,获得设备远程控制权限是摆脱对设备物理接触的最好办法,而且可以为后期的内部网络探测,横向拓展等极其耗时的操作留足余地。

0x03:Hacking案例

由于近年来查询一体机发展速度较快,可以说各个领域都有广泛使用。再者,为适应当前IoT和信息化的发展趋势,查询一体机存在较多“变种”。正是如此,相关安全隐患还是比较多的,这里就简单举几个栗子算作是小小的tricks。

1)自助证件办理

查询一体机在实际使用过程中往往有很多诡异的变体,比如叫号机、证照自助打印机等等。当然,这些变体也确实是出于业务场景需求而产生的,不过在设备的研制,维护和管理上嘛,就有很多值得深究的地方了。这个案例里面的设备就是这么一个变种,虽然在整个这类设备中占比较小,但是应用的领域却蛮重要的。

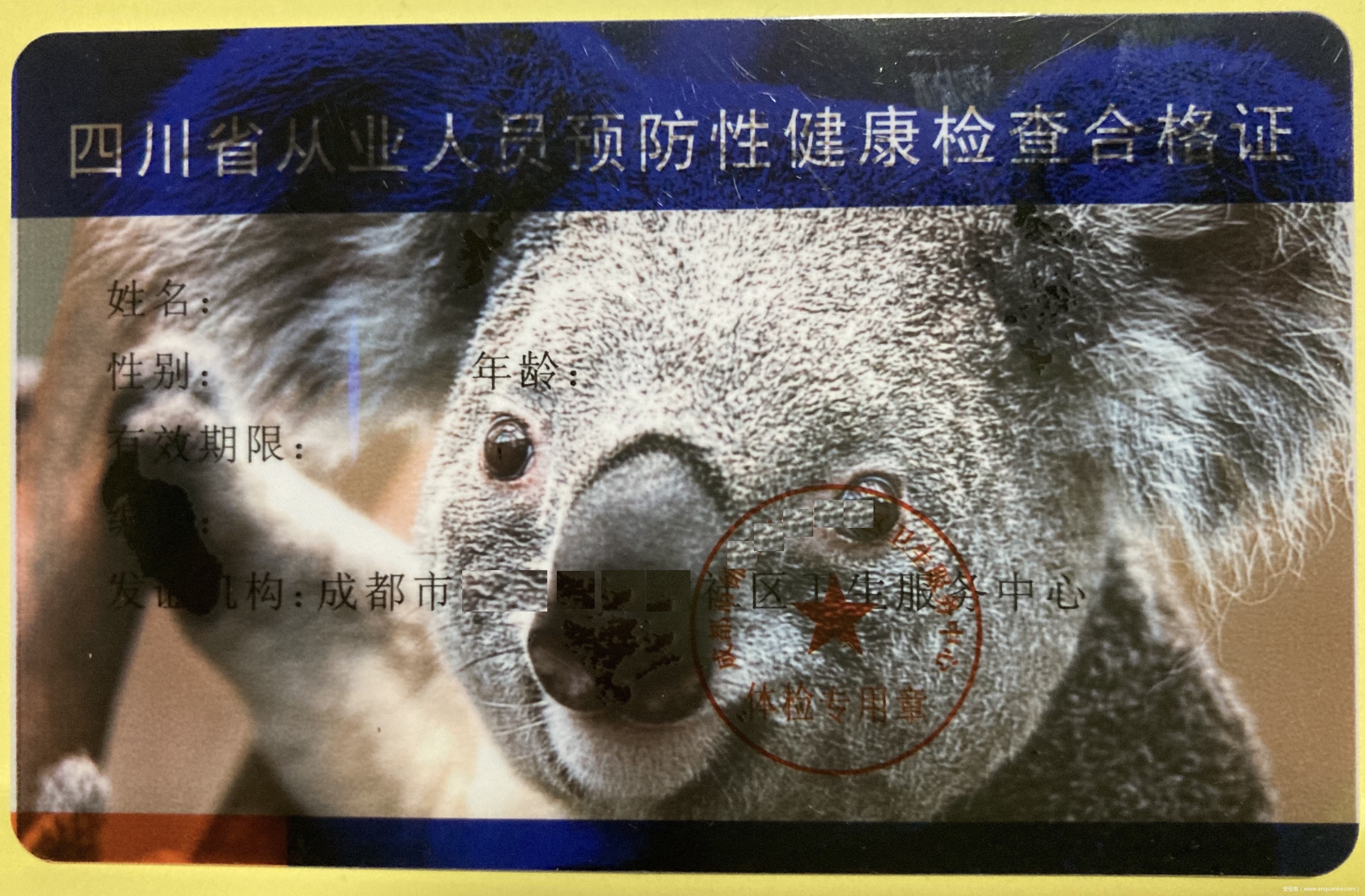

在某个社区医院里头,有这么一台餐饮行业从业人员证件自助打印设备。在该医院通过必要的检查合格之后,输入身份证号码(机器通过RFID获取用户身份证号)便可以自助打印餐饮人员从业证,其实就是一张备注了个人信息和证件信息的塑料卡片。整个攻击场景非常简单:在医院一楼的公共区域中间,放置了一台可供访客查询检查信息以及打印证照的查询一体机,同样存在视屏监控,周遭有医护,安保和保洁人员。

——软键盘可以唤出。对于一个社区医院,我们不能指望太多,出现这类问题完全是意料之中。当然,我们的重点不是讨论这个,而是后面的内容。

——前端应用被“弹出菜单”破防。前端应用在实现的时候,没有屏蔽系统弹出菜单,那么我们就可以借助弹出的弹出菜单,开启各种系统窗口,比如打印测试页或者测试图片。

——打印机滥用。在获得了打印控制权限之后,我们就可以想怎么打就怎么打,想打啥就打啥,比如下面这个打印在卡片上的Windows 7经典桌面背景图片(貌似没什么违和感):

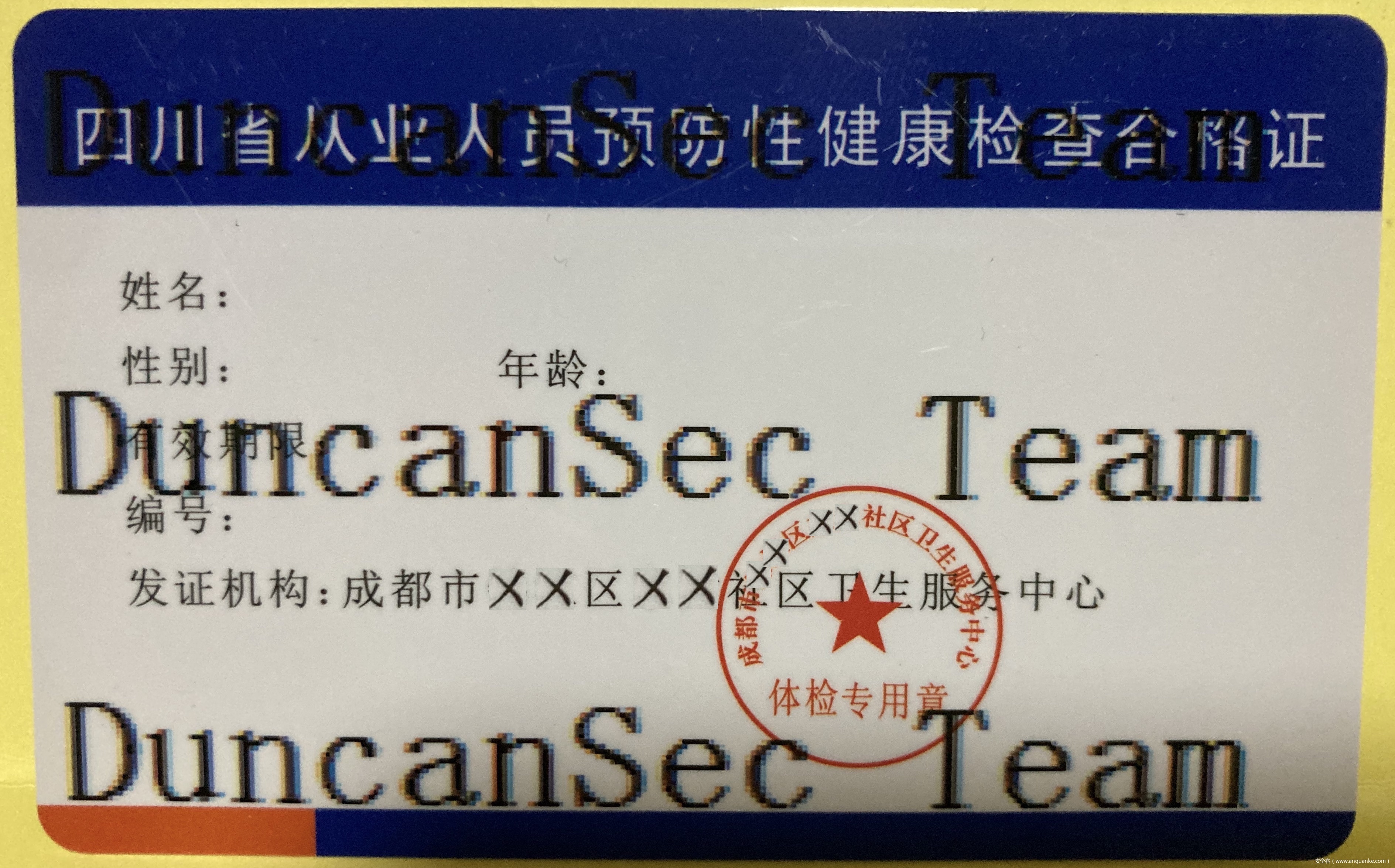

当然,我们稍微用点心也可以打成这样。。。

(PS:两张卡片中涉及到具体医院的信息已经处理过了,遮盖了一些不便公开的信息)

当然,如果我们脑洞再大一点,事先将需要的打印模板传入内网,再转到这台变种的查询一体机上,那么我们是不是可以伪造证照了呢?以后,路边办证的是不是可以办个“真的”假证呢?这个值得运维人员和其他人等好好琢么一下。

再次友情提示:伪造证照,尤其是具有法律效力的证照,属违法行为!望君谨慎,切莫挑战权力机关!

2)自助停车缴费

当然,有同学可能会说,这些还好啦,毕竟不涉及钱,而且又不是自个儿办理身份证。确实,这东西不是办身份证的,可是这就一定不会涉及到钱吗?

当然,这样的设备按说应该是防范更为严格的(至少得向ATM看齐吧),比如屏蔽所有外部接口,包括电源和开关,网线接口等等。然而,看得见的确实全都给藏起来了,可看不见的却全都暴露出来了。

3)安卓终端

因为安卓设备自身良好的安全特性,加之对于这类设备的攻击手法我们还没有深入研究,只是在类似查询一体机这样的应用领域和范围内,根据特定的现实场景做了些许攻击研究,极为肤浅,有待深入。

从我们前期的观察和现实场景下的实验来看,这类设备出问题的概率比基于Windows的查询一体机要小很多,但不是完全没有。我们曾经在一个很有名的全国连锁的高端商超就发现了这样的问题,它们的自助收银设备可以直接开启热点或者接入我们自己的热点。而且,很有一些国外能源企业,比如加油站什么的,它们的自助收银设备也存在这样的问题。幸运的是,这些设备都安置的比较妥当,旁边几乎总是有服务人员在盯着,很难有下手的机会,而且还有很多需要结账的访客在你身后等着和盯着,因此算是一定程度上提升了设备的物理安全特性。

总结一下的话,这类基于Android系统的查询一体机破防的攻击思路大致如下:

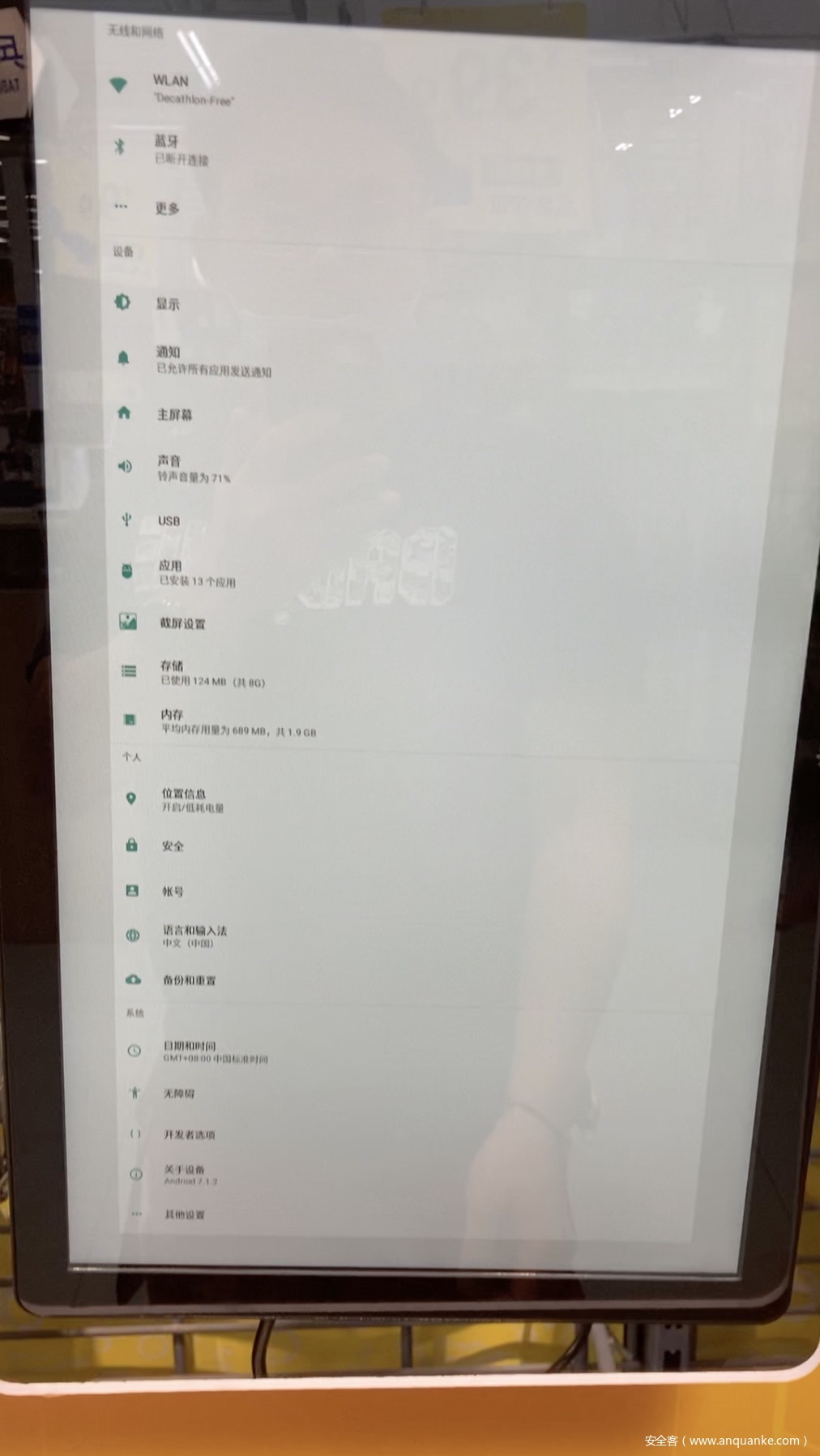

——全屏应用不彻底。通过简单的操作,我们可以很容易唤出任务栏,切换到任务管理试图,然后可以做的事情就比较多了,比如:干掉前端业务应用,切换到主页面,打开Wi-Fi或者开启热点,蓝牙上传或下载等等。

——Wi-Fi模块加持。特别有意思的是,这类设备往往都是有RJ-45接口的,这就意味着它们通过网线直连内网,完了还把富余的Wi-Fi模块留给了我们。至于如何利用这种闲置Wi-Fi模块,就要看我们具备的攻击条件和攻击意图了,是将武器化的手机通过设备的Wi-Fi热点接入内网呢,还是通过我们自己可控的热点把内网整个拖出来。

——获取root权限。对于Android设备而言,比较讨厌的就是权限问题,相较于运行Windows的查询一体机“自带”Administrator权限而言,没有root权限真的是步履维艰,寸步难行。当然,至于如何获得root以及实现控制权限的驻留不在本文探讨范围之内。

看起来,这个前端业务应用捂得挺严实的,可是。。。

0x04:危害与防范

对于中小微企业而言,这类设备除了装点门面,其实并没有什么作用,当然也就很难构成对企业内部的威胁或者损害。但是,对于那些涉及国计民生的领域而言,一旦某一台查询一体机沦陷,很可能整个内网就直接暴露给了攻击者,更别说别有用心的BK份子。另外一个直接的损失就是数据,毕竟查询一体机总归还是有些数据在上头的,甚至有些仅供内部使用的软件安装包等等。

如果把话题进一步往高了拔的话,那些具有丰富外部接口的变种查询一体机则更是可怕了,就像前文所提到的那样,犯罪分子或者九眼桥办假证的可以通过更加廉价渠道获得官方证件,甚至借助官方的办证机直接办假证!这个就开始急速滑向犯罪的深渊,越走越远,甚至被扔进牢房了。

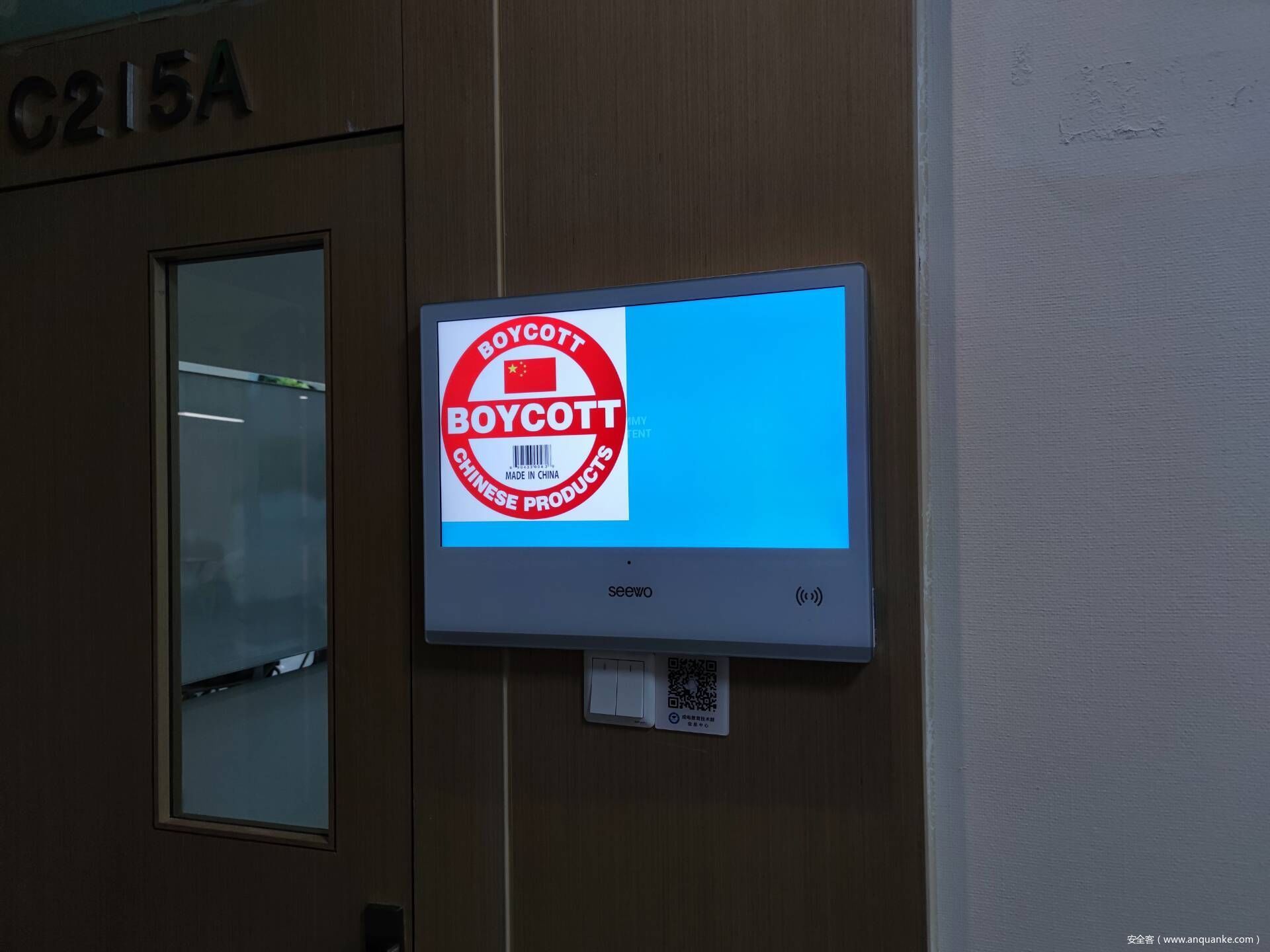

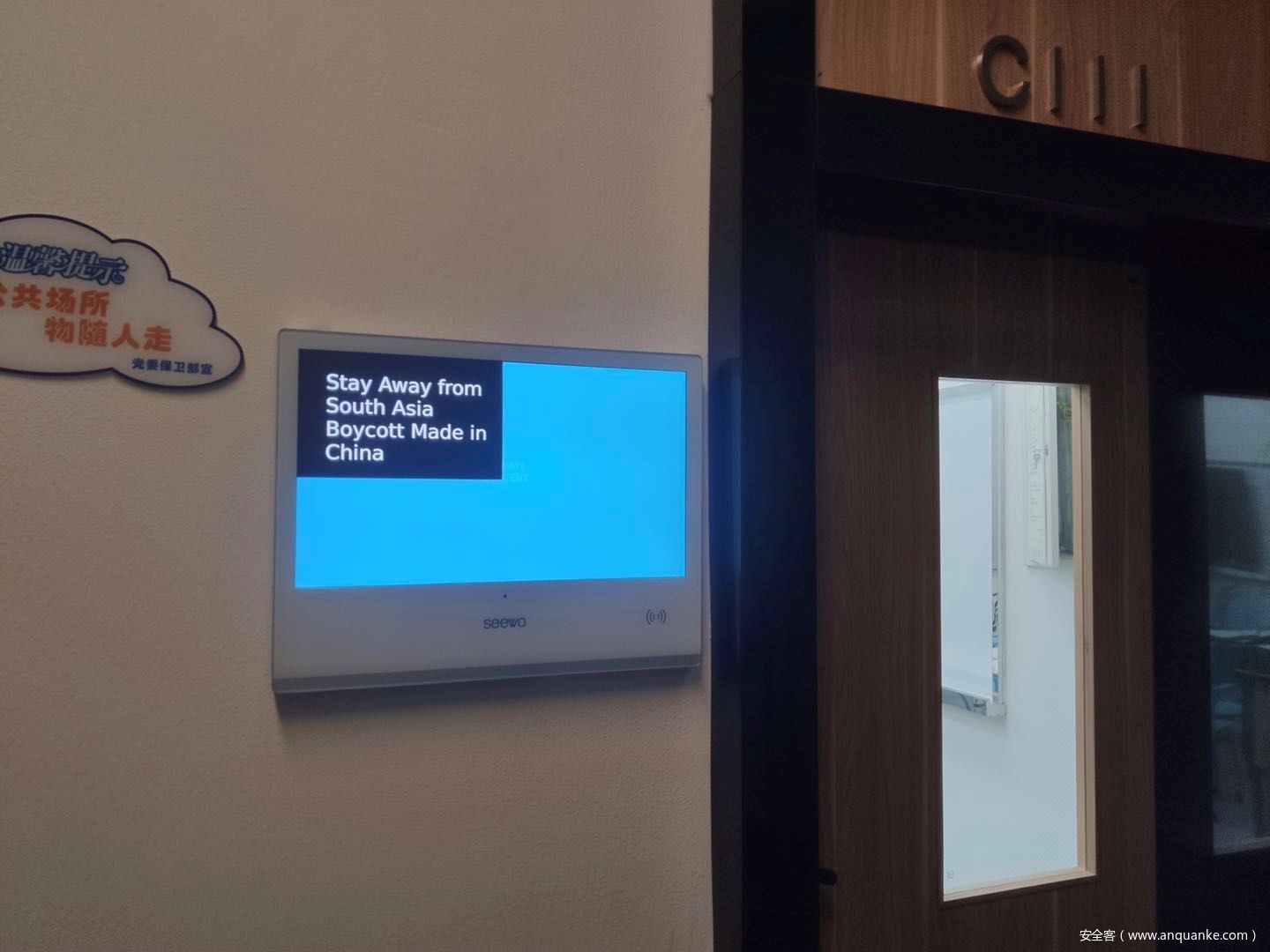

再者,一些颇有敌意的FL份子甚至可以借助这些设备大肆散播不当言论,甚至违法言论,这个就更可怕了,毕竟涉及到意识和形态了,赶紧打住,我虽年少,不敢轻狂!你看看,就在2020年7月(中印边境对峙1个月以后),郫县电子高等专科技术学校不就被干翻了,趴窝了吗?

由于开发人员和运维人员(安全运维往往靠不上边)囿于他们固有的思维定式,很难发现这类IoT设备潜藏的安全隐患,就算通过流量分析发现异常,顶多也就是重装系统甚至恢复备份,那么隐患依旧在那里,不减甚至反增。所以,最重要的防范措施还是人和人的思维,应该从更广泛的视角看待IoT环境下的企业网络安全和网络安全建设。

当然,设备厂商和使用设备的企业都是逐利的,他们要的是赚钱。当然,怎么着也不能像某团那样为了圈钱连腚都不要了,那就很惨了!所以,设备厂商和使用单位最好能够权衡一下IoT设备安全与可能引入的风险与修复成本,不然还要重蹈覆辙。

除了前面“务虚”的东西,其实在IoT设备安全上最容易落地且成本最低的方法还是:人!你想想,一个偷鸡摸狗的家伙冷不丁地杵在那儿,一个多小时不喝水、不拉尿,你觉得正常吗?再者,他们那做贼的心理哪怕一个保洁大妈走过来都让他们肝儿颤,何况是一个年富力强的保安呢?当然,如果哪个门脸大的机构或者单位得罪了美国的CIA或者NSA,那就另当别论、不在此列,毕竟人家干脏活都是专业的!

0x05:参考

1.托尼·斯科特.《国家公敌》.

2.美国国安局在三星华为等产品中植入间谍软件窃听.https://world.huanqiu.com/article/9CaKrnJDMqS.

发表评论

您还未登录,请先登录。

登录