2023年2月16日到23日,第二届阿里云RASP挑战赛顺利举办,来自全球的205位顶级白帽子与独立安全研究员,共发起模拟攻防400万次,累计触发防护检测3000万次。

本次挑战赛环境比第一届增加了不少特殊性:

新增表达式注入、log4j漏洞环境,保留上届 fastjson与java原生反序列化漏洞环境,基本涵盖所有主流0day漏洞场景。

不再采取邀请制,而是面向全球白帽选手公开招募挑战者。

采取公有云默认防护规则、半白盒靶机环境,完全没有任何增加任何额外加固措施,旨在检验生产环境下RASP的真实防御水准。

在本次挑战赛当中,阿里云RASP实现了99.9981%的拦截率,反序列漏洞0绕过,表达式注入仅一位白帽子达成RCE目标。

RASP区别于其他安全工具的解题思路

传统安全工具大致分为两类,一类基于流量,如web应用防火墙;另一类是基于主机行为,如CWPP。这两种防护手段已经形成一套比较成熟的方案,并广泛应用,但在面对一些特殊问题时也暴露出不足。

市面上的很多流量安全产品,检测手段多基于内置规则,而规则往往来自于已知威胁,这就导致其面对未知的威胁时,存在被绕过的可能。同时由于其被防护应⽤的多样性,往往容易造成大量误报。

主机安全产品,检测手段多基于主机的行为(如文件操作,注册表操作等),在实际应用中由于对业务场景的妥协,往往很多操作没办法识别和拦截,导致其容易产生漏报。

RASP,很好的补充了上述不足。

其主要是基于应用行为和上下文请求进行检测,可以预见的是,攻击者的攻击行为最终将会落到文件读写、数据库读写、命令执行等危险操作上,因此在应用中对上述危险功能点进行插桩,再结合请求上下⽂即可精准识别恶意的攻击⾏为,对于未知的0day漏洞也能够很好的拦截阻断。

参与此次挑战赛的白帽选手皓月表示

RASP将防御逻辑注入到应用当中,与应用结合为一体,能实时分析和检测攻击行为,使应用具备了一种自我保护能力。目前的防护效果RASP+WAF是最优选, 合则两利,分则两败。

选手白帽yemoli表示

RASP防御技术在⼀定程度上来说收敛了攻击⾯,将漏洞利⽤⾏为拦截在最后⼀环。

云上大规模实践带来RASP新转机

RASP并不是一项新技术,2014年,Gartner就将RASP列为应用安全的关键趋势,但一直没有大规模落地应用。主要原因在于,传统IT环境下,任何安全产品相较于已有的IDC环境都是外来物种,在接入和使用时需要对原有系统或架构做改动,从而带来一些难以避免的问题:

云的出现,为解决上述问题带来了转机。

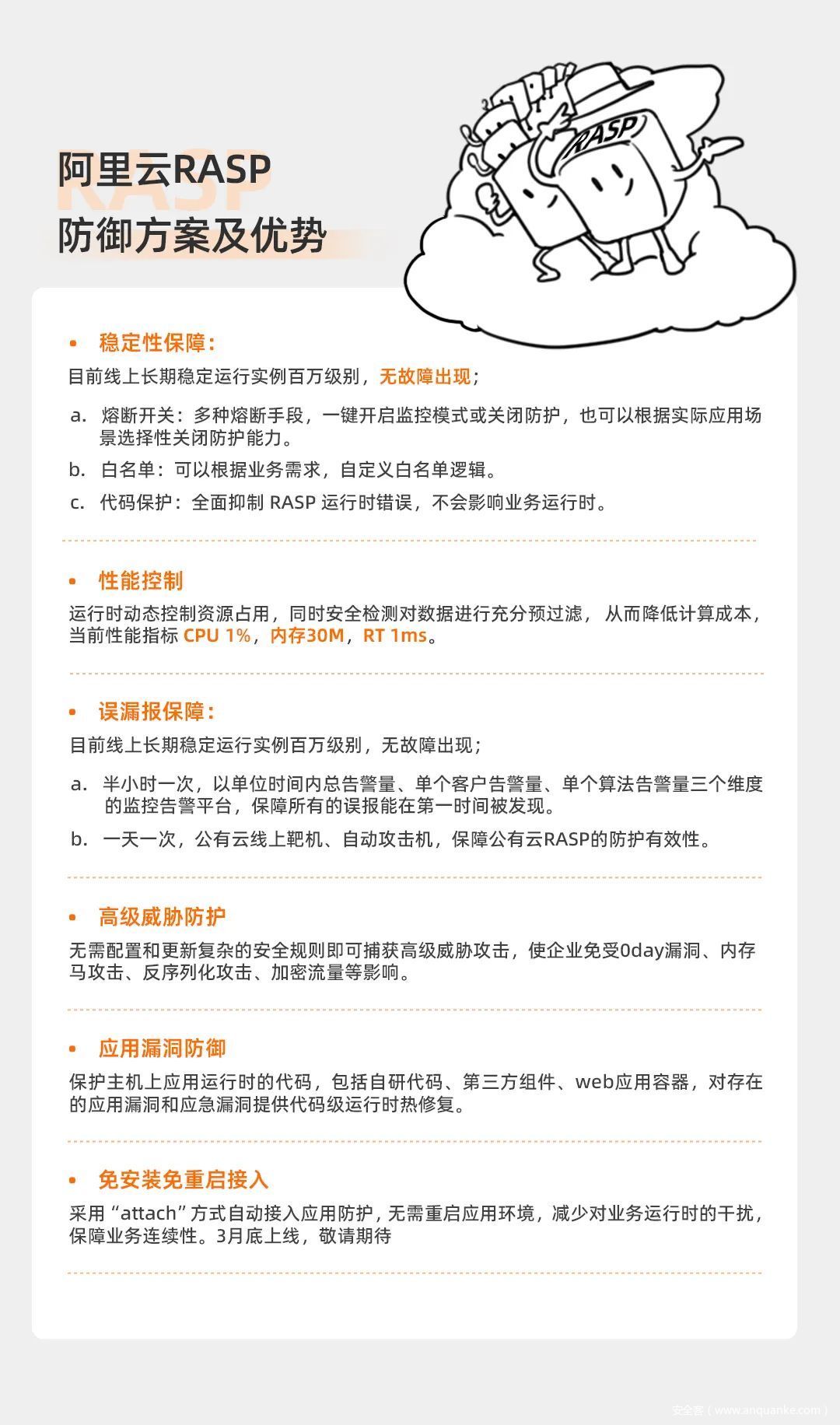

由于从云上原生的安全能力与云底座深度融合,是云自身携带的安全基因型产物,可以彻底解决安全接入侵入性强问题,云上大规模实践也为解决稳定性问题提供了有利条件。

阿里自身最佳实践,从2015年开始部署自研的RASP工具,多年实践已完成在生产网的大规模部署,并且经历了生产网超大流量业务的实战检验,在性能、稳定性和安全性(自我保护)控制方面实现最佳表现。

阿里云RASP工具出炉

目前,云上用户可以通过阿里云云安全中心,快速开通RASP模块,亲自体验云上RASP的防御实力。

如果您有RASP测试需求,也可以钉钉扫码联系我们

*特别致谢:知名白帽皓月、yemoli对本文亦有贡献

发表评论

您还未登录,请先登录。

登录