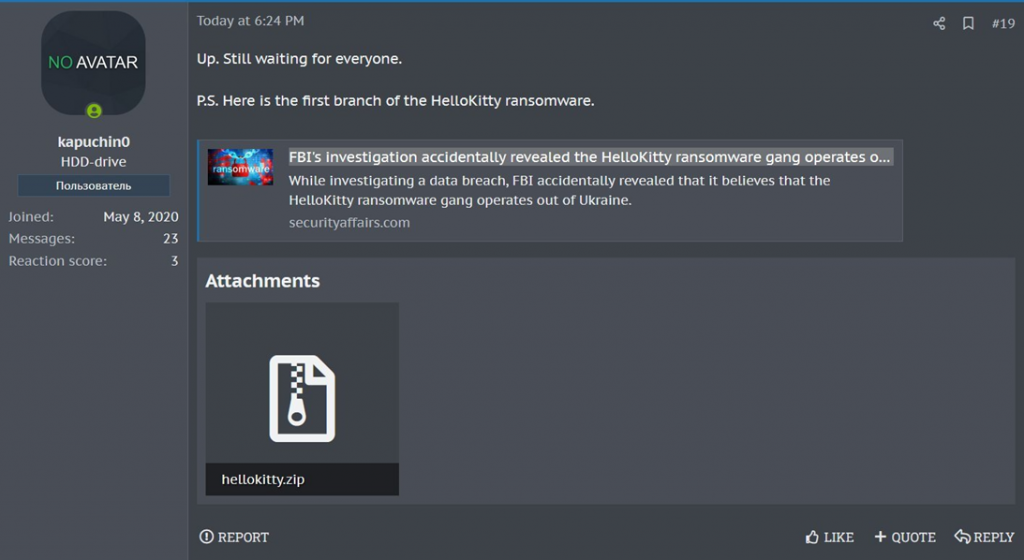

在网络犯罪论坛上发布“ kapuchin0”

Gookee 此前曾与欺诈活动有关。它在 2020 年提供了对 Sony Network Japan 的访问,试图出售恶意软件源代码,甚至提供了自己的 RaaS 服务,名为“Gooke Ransomware”。

显然,kapuchin0/Gookee是HelloKitty加密器的直接开发者,目前正在准备一款新产品,据他说,这将比轰动一时的Lockbit有趣得多。

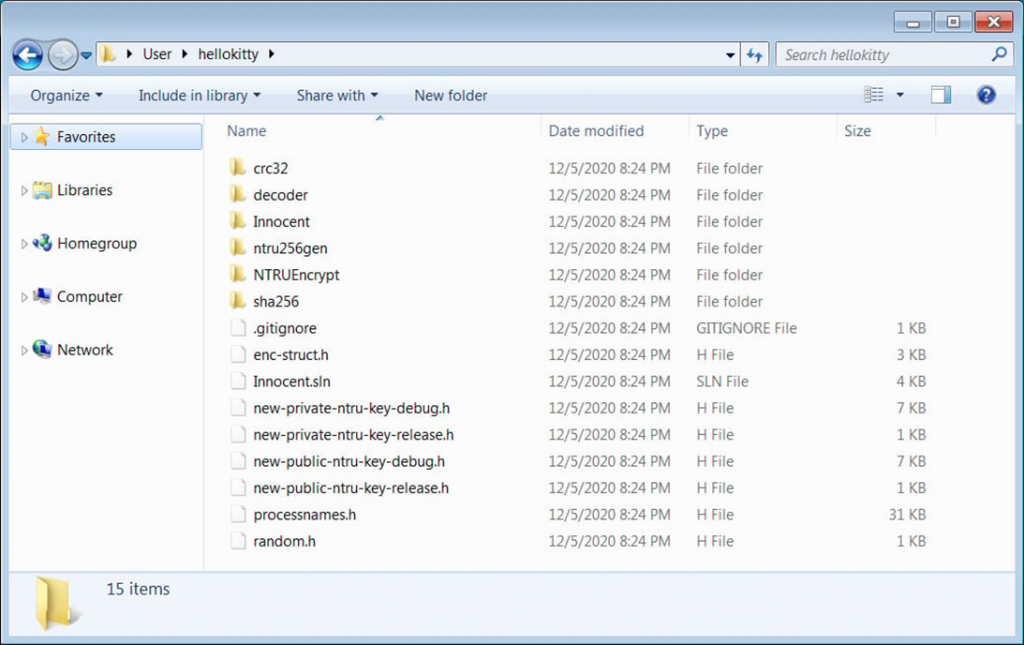

已发布的 hellokitty.zip 存档包含现成的 Microsoft Visual Studio 解决方案,该解决方案创建 HelloKitty 加密器和解密器,以及此版本的恶意软件用于加密文件的 NTRUEncrypt 库。

已发布档案的内容

勒索软件专家 Michael Gillespie 证实,这是 2020 年发起该行动所使用的实际 HelloKitty 源代码。

虽然将勒索软件源代码发布到公共领域可能有利于安全研究,但它仍然弊大于利。通常,网络犯罪分子会快速调整开源代码以满足他们的需求,并从特定恶意软件创建数十个分支,启动他们自己的恶意操作。

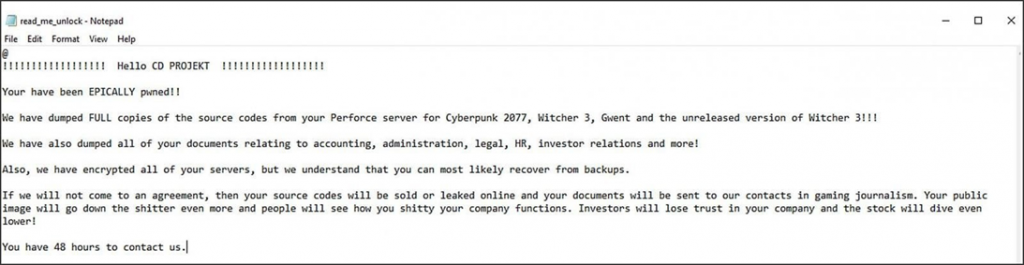

HelloKitty 行动自 2020 年 11 月以来一直活跃,以其对企业网络的攻击、数据盗窃和系统加密而闻名。使用该勒索软件最著名的攻击是 2021 年 2 月对波兰公司 CD Projekt Red 进行的攻击 ,当时攻击者公开宣布窃取了各种工作室游戏的源代码。

HelloKitty 黑客为 CD Projekt Red 提供的个人笔记

HelloKitty 勒索软件及其变种也曾以其他名称使用,包括 DeathRansom、Fivehands 以及可能的 Abyss Locker。

美国联邦调查局 (FBI) 甚至于2021 年 10 月下旬 发布了 一份详细的妥协指标列表, 以帮助网络安全专业人员检测 HelloKitty,但随着时间的推移,这些数据可能已经过时。

发表评论

您还未登录,请先登录。

登录