美国东部时间 10 月 17 日 16:40 更新:添加了有关被破坏的 Cisco IOS XE 设备的新信息。

攻击者利用最近披露的严重零日漏洞通过恶意植入来危害和感染超过 10,000 台 Cisco IOS XE 设备。

运行 Cisco IOS XE 软件的产品列表包括企业交换机、汇聚和工业路由器、接入点、无线控制器等。

据威胁情报公司 VulnCheck 称,最高严重性漏洞 (CVE-2023-20198) 已被广泛利用,针对启用了 Web 用户界面 (Web UI) 功能且还具有 HTTP 或 HTTPS 服务器功能的 Cisco IOS XE 系统的攻击已打开。

VulnCheck 扫描了面向互联网的 Cisco IOS XE Web 界面,发现了数千台受感染的主机。该公司还发布了一款扫描仪来检测受影响设备上的这些植入物。

“思科掩盖了这一事实,没有提及数千个面向互联网的 IOS XE 系统已被植入。这是一个糟糕的情况,因为 IOS XE 上的特权访问可能允许攻击者监控网络流量、进入受保护的网络并执行任何数量的操作。中间人攻击”,VulnCheck 首席技术官 Jacob Baines说道。

“如果您的组织使用 IOS XE 系统,则必须确定您的系统是否已受到损害,并在发现植入后采取适当的行动。虽然补丁尚未可用,但您可以通过禁用 Web 界面和立即从互联网上删除所有管理界面。”

“ VulnCheck 已对大约 10,000 个植入系统进行了指纹识别,但我们只扫描了 Shodan/Censys 上列出的大约一半设备。我们不想承诺具体数字,因为随着我们继续开展活动,该数字正在不断演变(增加),”贝恩斯告诉 BleepingComputer。

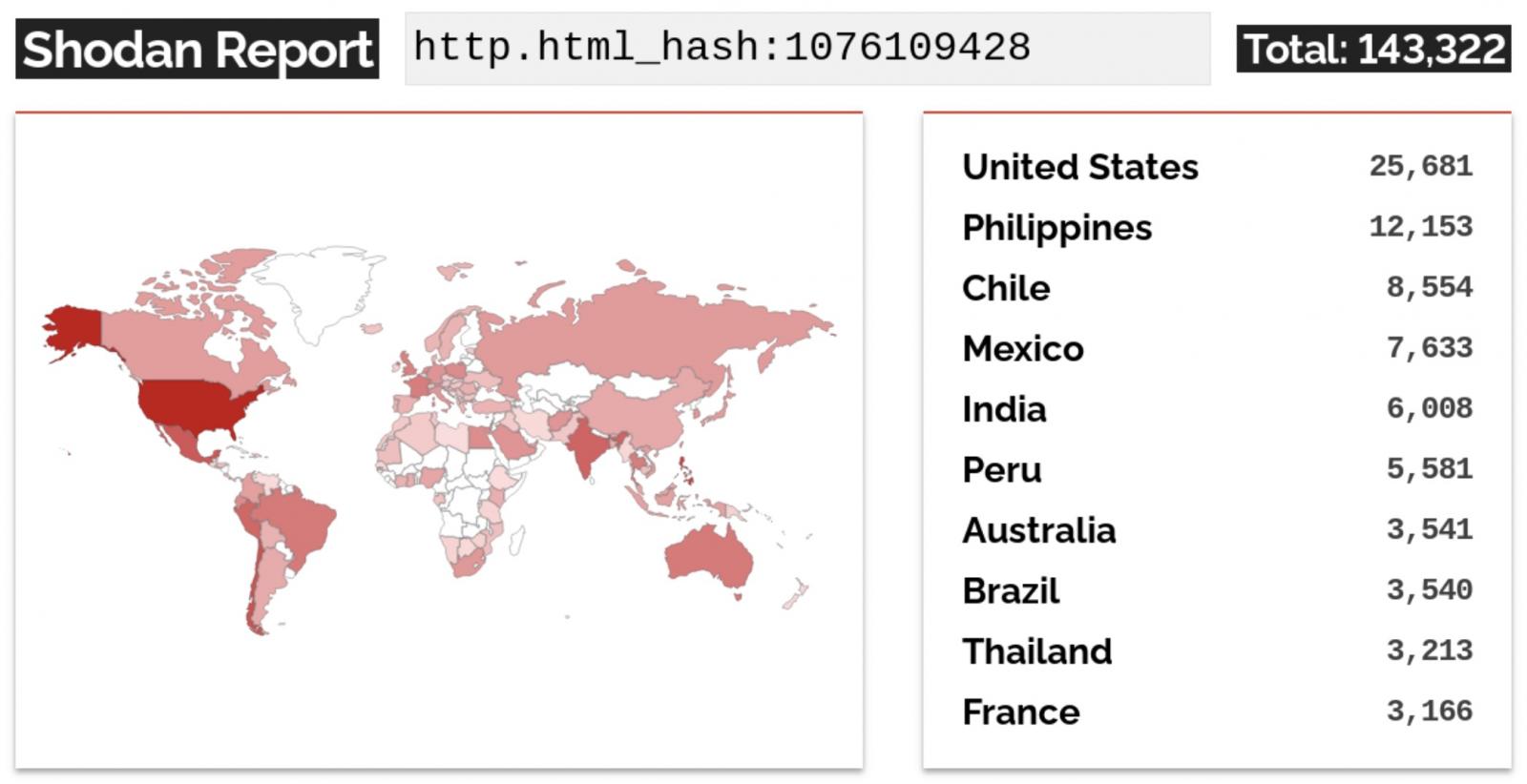

Shodan 搜索启用了 Web UI 的思科设备(由 Aves Netsec 首席执行官 Simo Kohonen分享)目前显示超过 140,000 个暴露在互联网上的设备。

思科:应用缓解措施并寻找违规指标

周一,思科披露,未经身份验证的攻击者可以利用IOS XE 零日漏洞获得完全管理员权限,并远程完全控制受影响的思科路由器和交换机。

该公司警告管理员在所有面向互联网的系统上禁用易受攻击的 HTTP 服务器功能,直到有补丁可用。

思科技术支持中心 (TAC) 收到有关客户设备异常行为的报告后,思科于 9 月底检测到了 CVE-2023-20198 攻击。这些攻击的证据可以追溯到 9 月 18 日,当时观察到攻击者创建了名为“cisco_tac_admin”和“cisco_support”的本地用户帐户。

此外,攻击者还利用 CVE-2021-1435 漏洞和其他未知方法部署恶意植入程序,使他们能够在受感染设备上的系统或 IOS 级别执行任意命令。

思科表示:“我们评估这些集群活动很可能是由同一行动者实施的。这两个集群似乎紧密相连,10 月份的活动似乎是在 9 月份的活动基础上展开的。”

“第一个集群可能是攻击者的最初尝试并测试他们的代码,而 10 月份的活动似乎表明攻击者正在扩展他们的操作,包括通过部署植入程序建立持久访问。”

该公司还向管理员发出“强烈建议”,以查找可疑或最近创建的用户帐户,作为与此威胁相关的恶意活动的潜在迹象。

9 月份,思科提醒客户修补其 IOS 和 IOS XE 软件中的另一个零日漏洞(CVE-2023-20109),该漏洞是攻击者在野外攻击的目标。

发表评论

您还未登录,请先登录。

登录