黑客 Cozy Bear 正在针对全球 100 多个组织开展新的网络钓鱼活动。这种复杂的攻击使用伪装成合法文档的签名 RDP 文件来获取远程访问权限并窃取敏感数据。了解如何保护自己和组织免受这种威胁。

微软透露,威胁行为者 Cozy Bear(或 APT29、UNC2452 和 Midnight Blizzard)针对全球 100 多个组织发起了新的网络钓鱼活动。

该活动自 2024 年 10 月 22 日开始,涉及针对性极强的电子邮件,旨在诱骗用户打开恶意文件,最终让攻击者获取敏感信息。

攻击者主要针对政府、国防、学术界和非政府组织等关键部门的组织。这与 “舒适熊 ”之前针对掌握有价值情报的实体的模式一致。

这次有什么新变化?

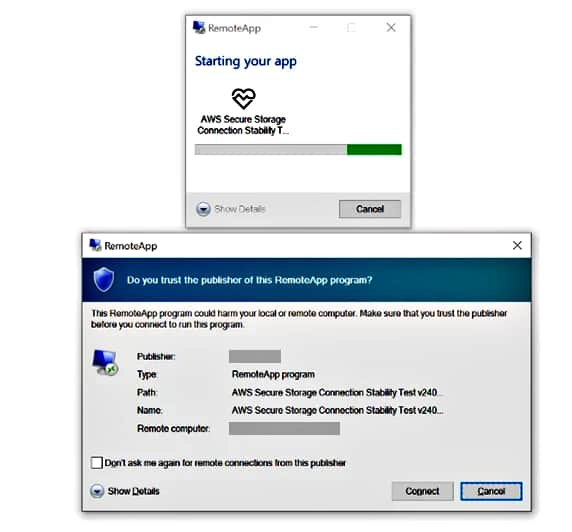

Cozy Bear 使用了一种前所未见的方法,涉及已签名的远程桌面协议(RDP)配置文件。这些看似无害的文件会作为钓鱼邮件的附件发送,通常会伪装成与微软、亚马逊网络服务(AWS)和零信任概念有关的诱饵。这些电子邮件的编排非常复杂,甚至会冒充微软员工以提高可信度。

它是如何运作的?

根据微软在发布前与 Hackread.com 共享的博文,当用户打开恶意 RDP 文件时,会与 Cozy Bear 控制的服务器建立连接。

通过这种连接,攻击者可以访问受害者设备上的各种资源,包括文件、连接的外设、剪贴板数据,甚至是身份验证功能。攻击者可以利用这种访问权限安装恶意软件、窃取敏感数据,甚至在 RDP 会话关闭后仍能保持持续访问权限。

有什么风险?

攻击成功的潜在后果非常严重。Cozy Bear 可能会获取政府机密信息、知识产权和属于不同组织的敏感数据。被入侵的设备还可能被用作进一步攻击的发射台,有可能将感染扩散到其他连接的系统。

总部位于加利福尼亚州普莱森顿的 SlashNext Email Security+ 公司首席执行官帕特里克-哈里斯(Patrick Harr)对最近的事态发展发表了评论,并警告企业注意日益复杂的网络钓鱼攻击。

“这次攻击再次凸显了网络钓鱼仍然是对企业最危险的威胁,这就是为什么企业不仅要持续培训用户,还必须在电子邮件、协作和消息应用程序中直接采用人工智能检测和网络钓鱼沙箱来检测恶意链接和文件,”Patrick 建议说。

“这些新的复杂攻击(其中许多是人工智能生成的)可以躲过当前的安全电子邮件网关(SEG),甚至是 Office 版的 Microsoft Defender。企业防御的唯一方法就是利用人工智能在成功入侵之前阻止这些攻击。”

微软与 CERT-UA 和亚马逊已经确认了这一正在进行的活动,并正在努力通知受影响的客户。网络安全专家敦促企业和个人提高警惕,尤其是在处理包含附件或远程访问请求的电子邮件时。

此外,启用多因素身份验证、使用抗网络钓鱼的身份验证方法以及向用户宣传这些网络钓鱼技术也是减少这种攻击的重要步骤。

发表评论

您还未登录,请先登录。

登录