勒索软件团伙越来越多地采用电子邮件轰炸的方式,然后在 Microsoft Teams 通话中冒充技术支持人员,诱骗员工允许远程控制并安装恶意软件,从而提供对公司网络的访问权限。

威胁分子会在短时间内发送数千封垃圾邮件,然后从对手控制的 Office 365 实例中呼叫目标,假装提供 IT 支持。

自去年下半年以来,人们就在 Black Basta 勒索软件的攻击中发现了这种战术,但网络安全公司 Sophos 的研究人员发现,可能与 FIN7 组织有关联的其他威胁者也在使用同样的方法。

为了与公司员工取得联系,黑客利用了目标组织的默认 Microsoft Teams 配置,该配置允许从外部域拨打电话和聊天。

观察到的活动

Sophos 调查的第一个活动与研究人员内部跟踪的 STAC5143 小组有关。黑客首先向目标发送了大量邮件,45 分钟内发送了 3,000 封邮件。

不久之后,目标员工接到了一个名为 “帮助台经理 ”的外部团队电话。威胁者说服受害者通过 Microsoft Teams 设置远程屏幕控制会话。

攻击者在一个外部 SharePoint 链接上投放了一个 Java 归档 (JAR) 文件(MailQueue-Handler.jar)和 Python 脚本(RPivot 后门)。

JAR 文件执行 PowerShell 命令下载合法的 ProtonVPN 可执行文件,该文件侧载了恶意 DLL (nethost.dll)。

该 DLL 与外部 IP 创建了一个加密的命令与控制(C2)通信通道,为攻击者远程访问被入侵计算机提供了便利。

攻击者还运行了 Windows Management Instrumentation (WMIC) 和 whoami.exe 来检查系统细节,并部署了第二阶段 Java 恶意软件来执行 RPivot – 一种允许通过 SOCKS4 代理隧道发送命令的渗透测试工具。

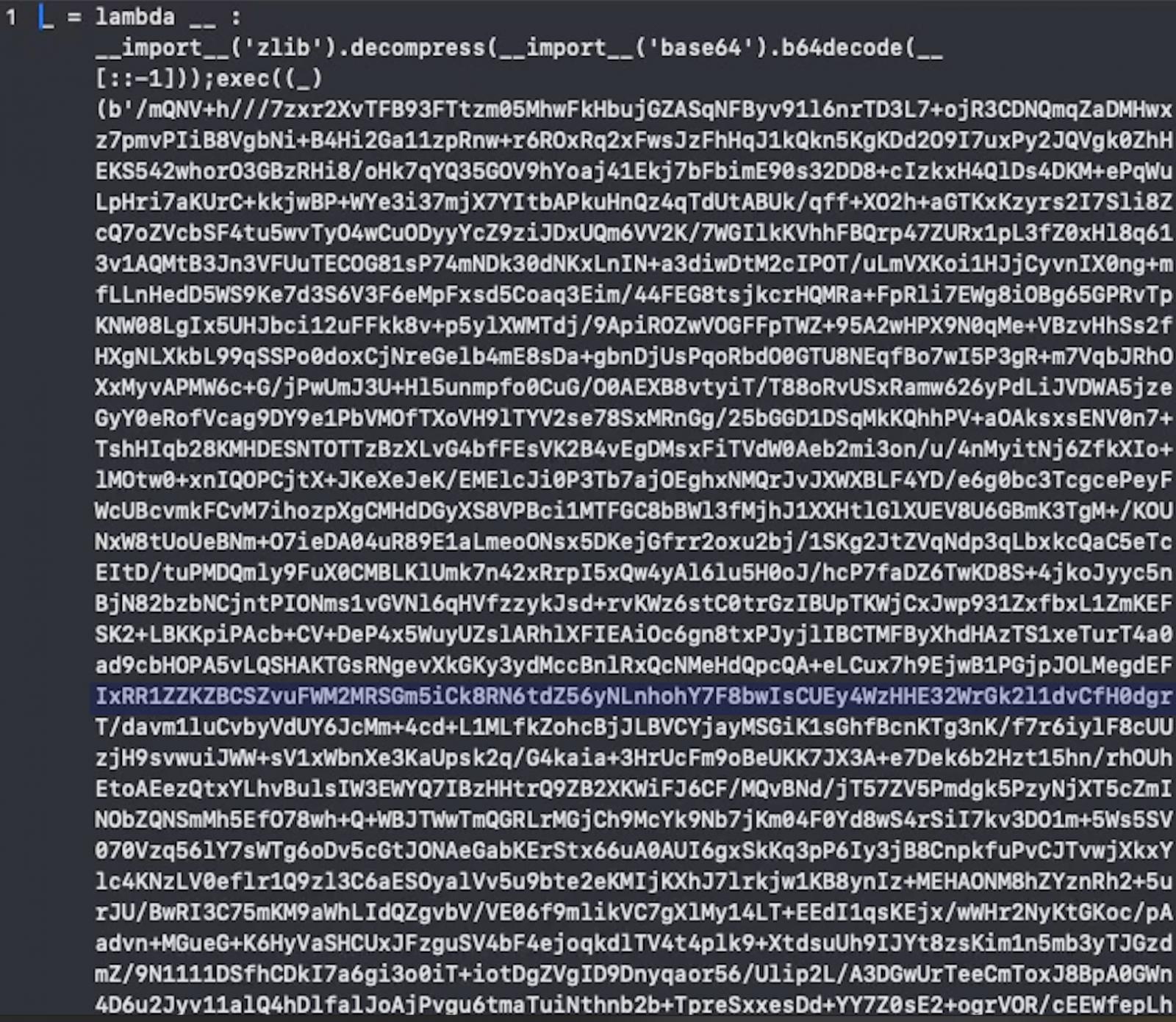

经过混淆的 RPivot 代码

来源:Sophos

FIN7 过去曾在攻击中使用过 RPivot。此外,所使用的混淆技术也曾在 FIN7 的活动中出现过。

然而,由于 RPivot 和混淆方法的代码都是公开的,Sophos 无法以高度的可信度将 STAC5143 攻击与 FIN7 的活动联系起来,尤其是众所周知 FIN7 过去曾将其工具出售给其他网络犯罪团伙。

研究人员解释说:“Sophos 评估认为,这次攻击中使用的 Python 恶意软件与 FIN7/Sangria Tempest 背后的威胁参与者有关,可信度为中等。”

研究人员认为,黑客的目的是窃取数据,然后部署勒索软件。

第二个攻击活动来自一个被追踪为 “STAC5777 ”的组织。这些攻击同样以电子邮件轰炸开始,随后是 Microsoft Teams 消息,声称来自 IT 支持部门。

但在这种情况下,受害者会被诱骗安装 Microsoft Quick Assist,从而使攻击者获得键盘访问权限,并利用该权限下载托管在 Azure Blob Storage 上的恶意软件。

恶意软件(winhttp.dll)被侧载到合法的 Microsoft OneDriveStandaloneUpdater.exe 进程中,PowerShell 命令会创建一个服务,在系统启动时重新启动。

恶意 DLL 会通过 Windows API 记录受害者的按键操作,从文件和注册表中获取存储的凭据,并通过 SMB、RDP 和 WinRM 扫描网络以寻找潜在的支点。

Sophos 观察到 STAC5777 试图在网络上部署 Black Basta 勒索软件,因此该威胁行为者很可能与这个臭名昭著的勒索软件团伙有某种联系。

研究人员观察到威胁行为者访问了文件名中含有 “密码 ”的本地记事本和 Word 文档。黑客还访问了两个远程桌面协议文件,很可能是在寻找可能的凭证位置。

随着这些策略在勒索软件领域变得越来越普遍,企业应该考虑阻止外部域在 Microsoft Teams 上发起消息和呼叫,并在关键环境上禁用快速协助功能。

发表评论

您还未登录,请先登录。

登录