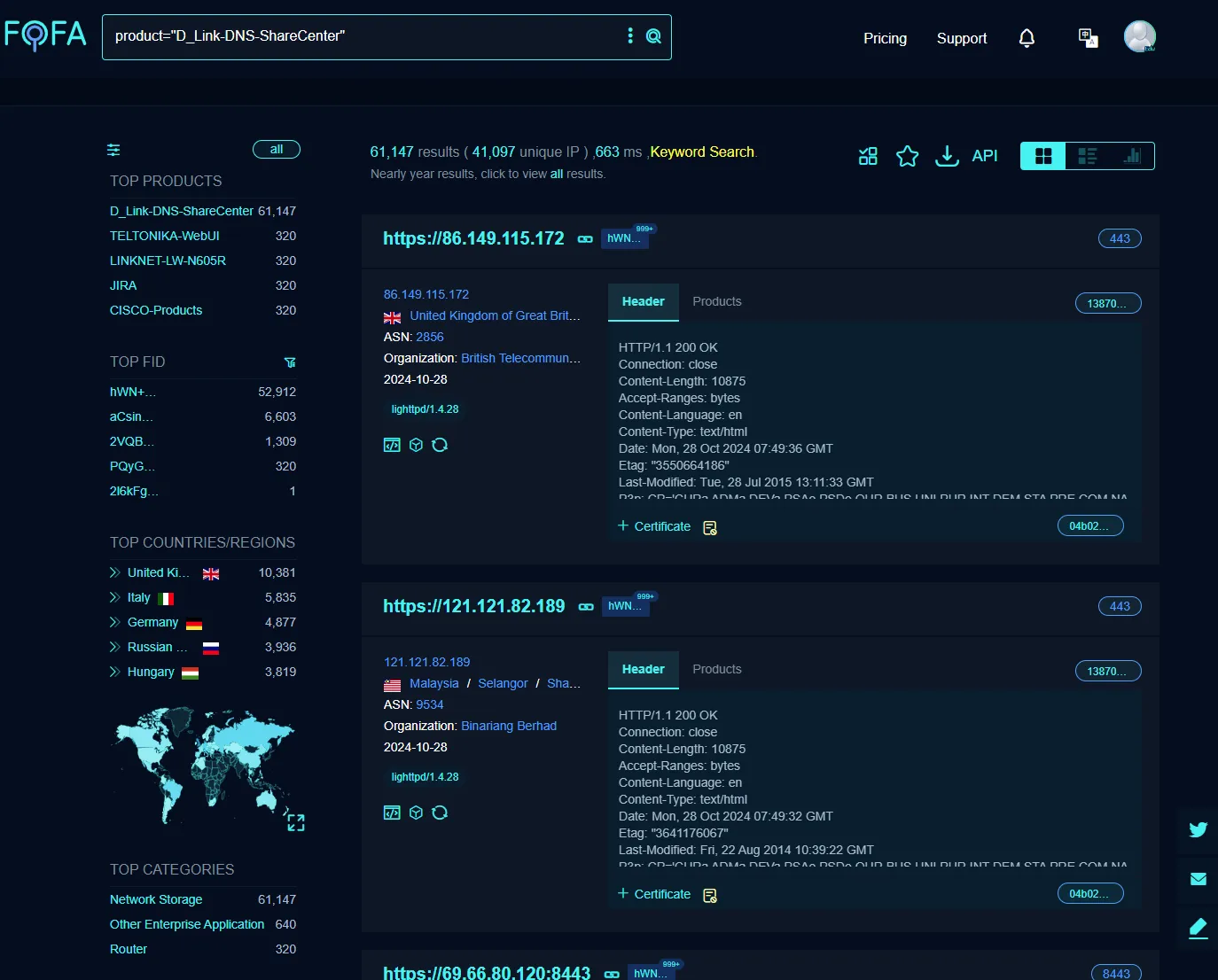

在 D-Link NAS 设备中发现一个关键漏洞(CVE-2024-10914),对全球 61,000 多个系统构成严重威胁。该漏洞是 `account_mgr.cgi` 脚本中的命令注入漏洞,允许远程攻击者通过特制的 HTTP GET 请求执行任意命令。此问题影响多个 D-Link NAS 型号,包括 DNS-320、DNS-320LW、DNS-325 和 DNS-340L,CVSSv4 得分为 9.2,表明严重程度较高。

该漏洞主要影响 `account_mgr.cgi` 脚本的 `cgi_user_add` 命令中的 `name` 参数。由于输入消毒不充分,注入`name`参数的恶意命令可导致未经授权的命令执行。正如 NETSECFISH 所强调的,“这个漏洞允许未经身份验证的攻击者通过伪造的 HTTP GET 请求注入任意 shell 命令”,使攻击者无需身份验证即可访问。

受影响的设备

- DNS-320 – 版本 1.00

- DNS-320LW – 版本 1.01.0914.2012

- DNS-325 – 版本 1.01 和 1.02

- DNS-340L – 版本 1.08

这些型号通常用于个人和小型企业的数据存储,这意味着敏感信息可能会受到攻击。

攻击者可通过向 NAS 设备的 IP 地址发送特制 HTTP GET 请求来利用 CVE-2024-10914。以下示例演示了使用 `curl` 命令进行利用:

curl "http://[Target-IP]/cgi-bin/account_mgr.cgi?cmd=cgi_user_add&name=%27;<INJECTED_SHELL_COMMAND>;%27" 此命令会向`name`参数注入 shell 命令,从而在目标设备上触发意外执行。该命令注入漏洞被归类为 CWE-77,它使用户面临潜在的未授权访问、数据篡改,甚至在受影响设备上部署恶意软件。

为缓解这一漏洞,NETSECFISH 建议立即采取以下几个步骤:

- 应用补丁和更新: 用户应下载并安装 D-Link 提供的任何固件更新。

- 限制网络访问: 作为临时措施,对 NAS 管理界面的网络访问应仅限于受信任的 IP 地址。

- 监控固件更新: 受影响的设备用户应密切关注 D-Link 即将提供的任何安全补丁。

发表评论

您还未登录,请先登录。

登录