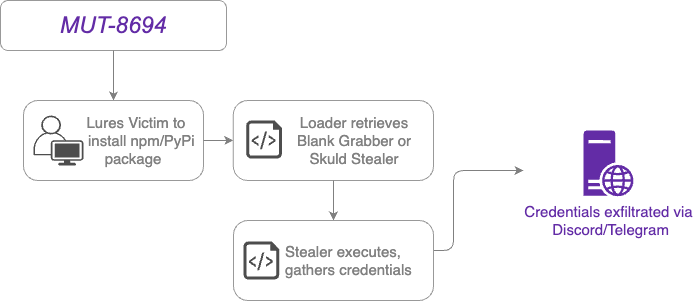

开源生态系统再次成为网络犯罪分子的战场,因为 Datadog 的安全研究团队发现了一个名为 MUT-8694 的神秘威胁行为者发起的协调供应链攻击。该行为者利用恶意 npm 和 PyPI 软件包,发起了一场广泛的活动,旨在渗透开发人员的环境,主要针对 Windows 用户。

2024 年 10 月 10 日,Datadog 的 CLI 工具 GuardDog 检测到一个名为 larpexodus 的恶意 PyPI 软件包。该软件包包含一个 PowerShell 命令,可下载并执行托管在 GitHub 上的 Windows 二进制程序,该程序后来被确认为 Blank Grabber 信息窃取程序。Datadog 指出: “npm和PyPI上的恶意软件包通常通过使用typosquatting伪装成合法软件包。”

这些软件包利用开发人员的常见错误(如输入错误)来发送混淆的恶意软件。例如,在 npm 生态系统中,发现 nodelogic 软件包使用安装后钩子来执行恶意 JavaScript,从而获取类似的信息窃取程序有效载荷。

MUT-8694 的活动主要采用两种类型的恶意软件:

- Blank Grabber

Blank Grabber 由一个开源项目编译而成,是一种针对以下目标的多功能信息窃取程序:

- Roblox cookie

- 加密货币钱包

- 浏览器密码

- 电报会话

它还能通过高级 PowerShell 命令禁用 Windows Defender,确保持久性和隐蔽性。Datadog 评论说: “该恶意软件具有一定的规避能力,还有针对Roblox cookies、加密货币钱包、浏览器密码、Telegram会话等的窃取代码。”

- Skuld Stealer

该恶意软件使用 Go 语言编写,主要针对 Discord 用户,采用了强大的规避技术,如虚拟机检测、令牌窃取和浏览器凭据提取。Skuld Stealer将二进制文件复制到Windows启动目录,并将自己伪装成合法服务,从而确保持久性。

Datadog的分析发现,有42个恶意PyPI包和18个npm包链接到该活动,每个包都模仿合法库。PyPI软件包谎称可以解决DLL和API问题,而许多npm软件包提到了Roblox开发,这表明它们专门针对该社区。

威胁者利用 GitHub 和 repl.it 承载恶意有效载荷,利用这些合法平台逃避检测。Datadog警告说:“反复使用混淆和使用公开可用的信息窃取程序……说明了该威胁行为者的适应性和持久性。”

发表评论

您还未登录,请先登录。

登录