摘要

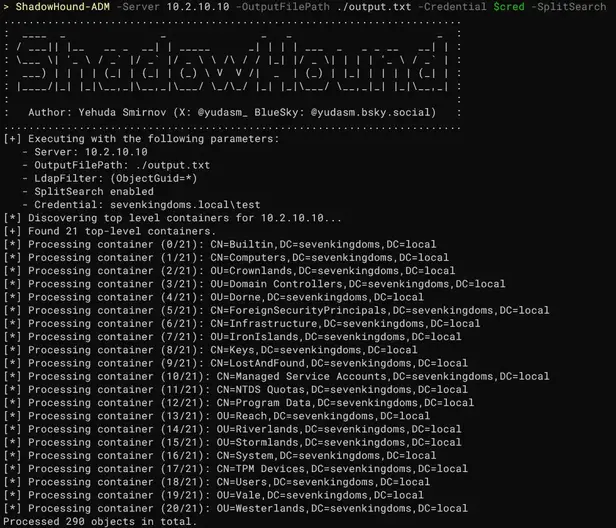

在进攻性安全评估领域,最需要的是谨慎而有效的活动目录(AD)侦察。传统方法往往依赖于引入外部二进制文件,从而增加了被高级端点检测和响应(EDR)系统检测到的风险。ShadowHound 是一种解决方案,它利用本机 PowerShell 功能和合法工具获取用于 BloodHound 分析的 AD 数据,同时最大限度地减少其占用空间并躲避检测。

简介

BloodHound 是一种广泛采用的工具,用于可视化 AD 关系和识别潜在的攻击路径,它依赖于有关用户、组、计算机及其复杂连接的全面数据。从历史上看,这些数据都是通过 SharpHound 等工具收集的。然而,随着 EDR 解决方案的复杂性不断提高,有必要采用优先考虑隐蔽性的替代方法。

ShadowHound 利用 PowerShell 和合法 AD 工具的固有功能来收集必要的数据,从而解决了这一难题。这种方法避免了将可疑的外部二进制文件引入目标环境,从而大大降低了检测风险。

方法论

ShadowHound 提供两种不同的数据采集方法:

- 活动目录 Web 服务 (ADWS): 该方法利用 Active Directory 模块中的 Get-ADObject cmdlet,通过 9389 端口通过 ADWS 与 AD 通信。这种方法充分利用了 PowerShell 和 AD 模块的内置功能,与环境完美融合。

- 轻量级目录访问协议(LDAP): 这种方法利用 DirectorySearcher 类对 AD 域控制器执行直接 LDAP 查询。通过利用这一本地功能,ShadowHound 避免了对外部工具的依赖,最大限度地减少了占用空间并降低了触发警报的可能性。

ShadowHound 的优势

- 规避 EDR 检测: 通过利用本机 PowerShell 和合法工具,ShadowHound 有效地减少了占用空间,避免了触发 EDR 解决方案的警报,这些解决方案通常会标记已知的恶意二进制文件。

- 大型域的可扩展性: ShadowHound 在大型 AD 环境中表现出强大的性能,克服了可能阻碍 ADExplorer 等替代工具的连接难题。即使在复杂的网络拓扑结构中,也能确保高效可靠的数据收集。

- 规避身份防御者: ShadowHound 采用了精心挑选的 LDAP 过滤器,如 (objectGuid=*) 等,不易触发 Microsoft Defender for Identity 中的警报,该安全解决方案专门用于监控 AD 活动。

- 与 pyLdapSearch 集成: ShadowHound 具有后处理脚本的功能,可将其输出转换为与 pyLdapSearch 兼容的格式,pyLdapSearch 是一款用于 LDAP 侦查的多功能工具。这种集成为安全专业人员提供了高级分析功能,而无需在目标系统上安装 Python。

结论

ShadowHound 是 AD 侦查领域的一大进步,它为 BloodHound 分析提供了一种隐蔽、高效的关键数据收集解决方案。通过利用本地 PowerShell 功能和精心设计的 LDAP 查询,ShadowHound 使安全专业人员能够进行全面评估,同时最大限度地降低检测风险。在现代环境中,规避先进的安全措施对成功的进攻性安全行动至关重要,因此该工具证明是非常有价值的。

发表评论

您还未登录,请先登录。

登录