要点

- 快速漏洞利用: Androxgh0st 僵尸网络扩大了其武器库,利用了网络服务器、物联网设备和各种技术(包括思科 ASA、Atlassian JIRA 和 TP-Link 路由器)中的 27 个漏洞。

- 与 Mozi 僵尸网络整合: 僵尸网络整合了 Mozi 有效载荷,以物联网设备为目标,并可能共享命令和控制基础设施,这标志着协调性和复杂性的提高。

- 关注薄弱的安全实践: Androxgh0st 采用暴力破解攻击、凭证填充和利用默认密码或弱密码设备来获取管理访问权限并保持持久性。

- 全球和中国特定目标: 该僵尸网络利用全球系统和中国特定技术中的漏洞,有证据表明它与中国 CTF 社区和基于普通话的网络钓鱼策略有关。

- 打补丁的紧急呼吁:研究人员建议立即为所有受影响的系统打补丁,以降低风险,包括远程代码执行、数据泄露和勒索软件攻击。

CloudSEK的上下文人工智能数字风险平台Xvigil发现了Androxgh0st僵尸网络的重大演变,揭示了其对20多个漏洞的利用以及与Mozi僵尸网络的业务整合,预计到2025年中期,网络应用漏洞将至少增加75%。

CISA今年早些时候发布了一份关于Androxgh0st攻击面不断扩大的公告,其中包括思科ASA、Atlassian JIRA和PHP框架,允许未经授权的访问和远程代码执行。

CloudSEK 的研究表明,Androxgh0st 的攻击范围已经超出了最初的 Web 服务器,现在又加入了以物联网为重点的 Mozi 有效载荷。 它正积极利用各种技术中的 27 个漏洞。

这些漏洞包括利用 Cisco ASA 中的 Web 脚本注入漏洞 (CVE-2014-2120),利用路径遍历漏洞 (CVE-2021-26086) 进行远程文件读取,利用本地文件包含漏洞 (CVE-2021-41277) 进行任意文件下载,以及针对 PHPUnit、Laravel、PHP-CGI、TP-Link 路由器、Netgear 设备和 GPON 路由器中的漏洞。

现在还有许多其他漏洞被利用,包括 Sophos Firewall、Oracle EBS、OptiLink ONT1GEW、Spring Cloud Gateway 和各种中国特定软件中的漏洞。 Sophos Authentication bypass 漏洞会在防火墙的 User Portal 及 Webadmin 网页界面导致远程执行代码 (RCE),让未经认证的攻击者执行任意代码。

Oracle E-Business Suite (EBS) 未经验证的任意文件上载也存在此漏洞,攻击者可利用漏洞,以 Oracle 用户身份执行远程代码。 OptiLink ONT1GEW GPON 2.1.11_X101 Build 1127.190306 亦允许远程执行代码 (已验证)。 最后,PHP CGI 参数注入问题(CVE-2024-4577)是另一个影响 PHP-CGI 的问题。

利用该漏洞可实现未经授权的访问和远程代码执行,给全球网络服务器和物联网网络带来重大风险。 此外,该僵尸网络的共享基础设施、持续的后门策略和 Mozi 有效载荷的加入,都表明其日益复杂。

研究表明,Androxgh0st 和 Mozi 僵尸网络之间存在大量业务重叠,Androxgh0st 部署 Mozi 有效载荷来感染物联网设备,并可能共享指挥和控制基础设施,这表明它们之间存在高度协调或统一的控制结构。

进一步探测发现,Androxgh0st 采用了复杂的策略,如代码注入和文件附加,以保持对被入侵系统的持续访问。 它以 WordPress 安装为目标,使用暴力破解攻击和凭据填充来获取管理访问权限,并经常利用默认密码、弱密码或易猜密码的设备。

虽然明确的归因很复杂,但研究表明,由于针对中国特有的技术和软件,它与中国的 CTF 社区有关联。 这包括在注入的有效载荷和命令基础架构中使用 “PWN_IT ”字符串,在网络钓鱼诱饵和源代码中使用普通话,以及与中国 Kanxue 主办的 CTF 活动的潜在联系。 成功利用可导致数据泄露、盗窃、系统中断、勒索软件攻击、僵尸网络扩大以及间谍和监视活动。

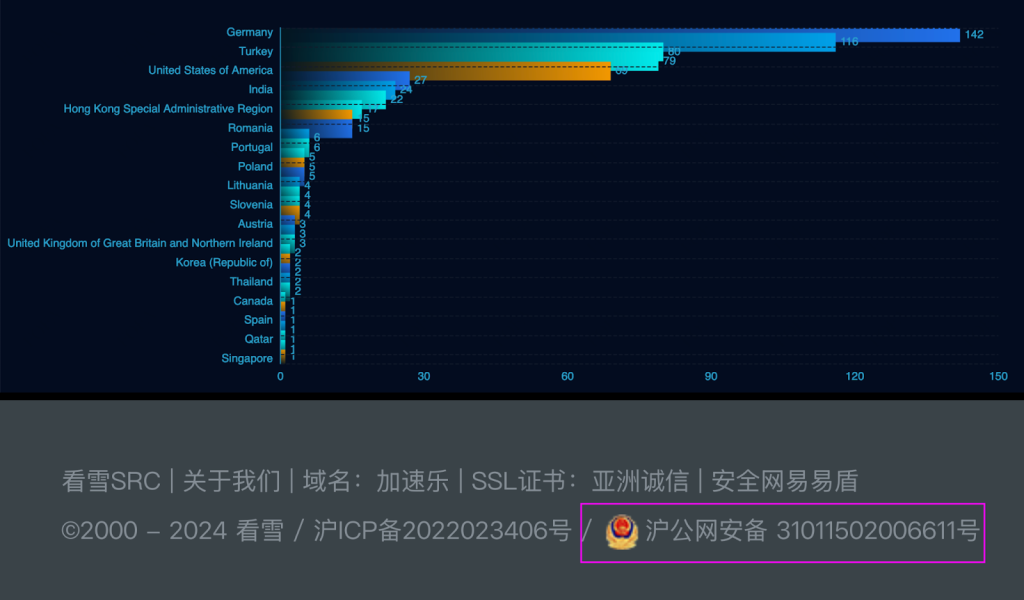

研究人员在博客中详细介绍了设备受影响最严重的国家以及与中国的联系(通过 CloudSec)。

“CloudSEK 建议立即修补这些漏洞,以降低与 Androxgh0st 僵尸网络相关的风险,该僵尸网络以系统性利用和持续后门访问而闻名,”研究人员指出。

发表评论

您还未登录,请先登录。

登录