要点概述

- 重点转向核工业: 与朝鲜有关联的拉扎罗斯集团已将目标转向核工业,这标志着其从早期关注国防、航空航天和加密货币可能升级。

- 虚假职位发布策略: 2024 年 1 月观察到他们的攻击,利用虚假招聘信息(Operation DreamJob)发送伪装成工作评估的恶意文件,从而进入受害者的系统。

- 高级恶意软件技术: 该团伙使用 Ranid Downloader 等先进工具和一种新型插件式恶意软件 “CookiePlus”,该插件在内存中运行,使安全系统难以发现。

- 利用漏洞: Lazarus 继续改进其策略,利用谷歌浏览器零日等漏洞,并利用 macOS 上的 “RustyAttr ”等创新恶意软件。

- 需要警惕: Lazarus 集团的复杂性和活动性不断增加,这凸显了加强网络安全措施的必要性,尤其是在敏感行业。

卡巴斯基的 Securelist 发布了最新威胁情报报告,重点关注臭名昭著的 Lazarus 黑客组织的活动。

根据 Securelist 的研究,拉扎罗斯组织最近已将重点转移到针对核工业内的个人。这表明他们的行动即将升级,因为他们之前主要集中在国防、航空航天和加密货币等领域。

报告写道:“我们观察到一次类似的攻击,Lazarus 集团在一个月内向至少两名与同一核相关组织有关的员工发送了包含恶意文件的归档文件。”

在受害者主机上创建的恶意文件(通过安全列表)

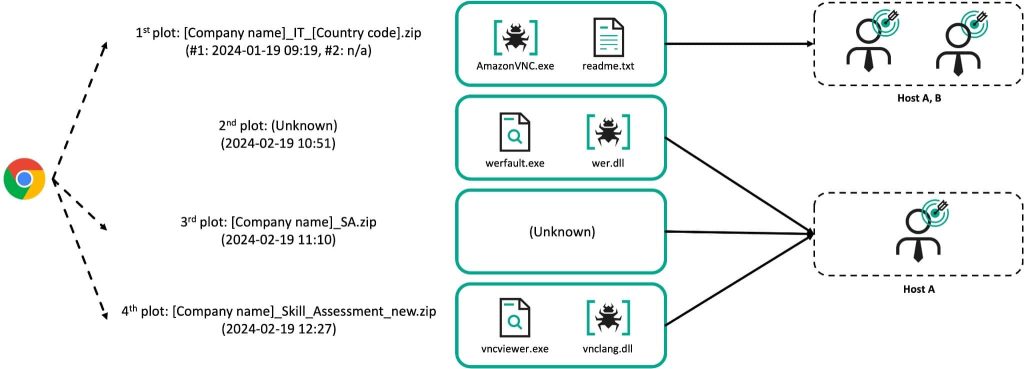

卡巴斯基观察到的攻击发生在 2024 年 1 月,其模式是使用虚假招聘信息,这是一种被称为 DeathNote 活动或 “Operation DreamJob ”的策略。

这包括创建虚假招聘启事,并以诱人的职业机会吸引潜在受害者。在 “面试 ”过程中,会巧妙地引入恶意文件,通常伪装成合法的评估测试。

攻击从伪装成知名公司工作评估的初始文件开始,该文件包含一个 ZIP 压缩包,其中有恶意可执行文件或木马化的合法工具(如 VNC 查看器)。

执行后,木马会提示受害者通过单独的通信渠道(如信使应用程序)输入攻击者提供的 IP 地址。这样,攻击者就可以在未经授权的情况下访问被入侵的机器,从而在网络中横向移动,并有可能窃取敏感数据或破坏关键操作。

根据 IP 地址生成的 XOR 密钥可解密 VNC 可执行文件的内部资源并解压数据。解压后的数据会被 Ranid Downloader 下载,后者会获取更多恶意有效载荷,如 MISTPEN、RollMid、LPEClient、Chamel Loader、ServiceChanger 和 CookiePlus。有效载荷类型(DLL 或 shellcode)由数据结构中的标志决定。这些插件的执行结果会被加密并发送到 C2 服务器。

最近这些攻击的一个关键创新是引入了 “CookiePlus”,这是一种基于插件的新型恶意软件。这种下载程序主要在内存中运行,动态加载恶意有效载荷。这种规避技术使传统的安全解决方案更难检测和减轻威胁。

CookiePlus 的开发表明,Lazarus 集团一直在努力改进其工具并躲避检测。通过引入新的模块化恶意软件和调整战术,他们的目标是在目标网络中保持持久存在并实现其目标。

该组织最近尤为活跃。11 月,Group-IB 发现了 Lazarus 集团的新木马 “RustyAttr”,它将恶意代码隐藏在 macOS 系统的扩展属性中;10 月,该集团利用谷歌 Chrome 浏览器的零日漏洞,针对加密货币投资者推出了一款欺骗性的 NFT 游戏。这就要求我们不断提高警惕,保护自己的数字资产。

发表评论

您还未登录,请先登录。

登录