摘要

- 发现 EC2 Grouper: 研究人员发现 EC2 Grouper 使用 “ec2group12345 ”等独特模式利用 AWS 凭据和工具。

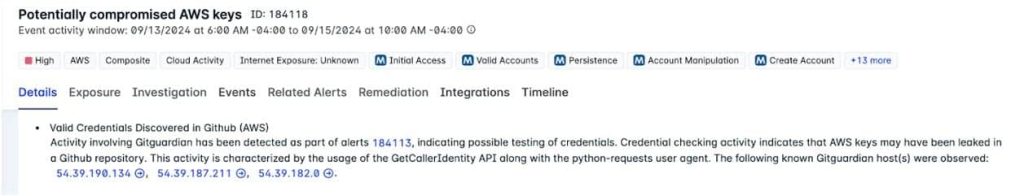

- 凭据破坏:他们主要从与有效账户绑定的代码库中获取凭据。

- 依赖 API: 该小组避免手动活动,而是使用 API 进行侦查和资源创建。

- 检测挑战: 命名约定和用户代理等指标对于一致检测来说并不可靠。

- 安全建议: 使用 CSPM 工具,监控凭证滥用,并检测异常 API 活动,以降低风险。

云环境不断受到攻击,复杂的威胁行为者利用各种技术获取未经授权的访问。其中一种被称为 EC2 Grouper 的行为者已成为安全团队的显著对手。

根据Fortinet的FortiGuard实验室威胁研究团队的最新研究,该组织的特点是在攻击中持续使用AWS工具和独特的安全组命名规则。由于类似的用户代理和安全组命名约定,研究人员在几十个客户环境中追踪到了这个角色。

最新消息是在顶级黑客组织越来越多地利用 AWS 基础设施的情况下披露的。2024 年 12 月,有报告显示 ShinyHunters 和 Nemesis Group 合作攻击配置错误的服务器,尤其是 AWS S3 Buckets。

EC2 Grouper 通常利用 PowerShell 等 AWS 工具发起攻击,并经常使用独特的用户代理字符串。此外,该组织还持续创建具有 “ec2group”、“ec2group1”、“ec2group12 ”等命名模式的安全组。此外,他们在云攻击中还经常使用代码库来获取凭证,这些凭证通常来自有效账户。这种方法被认为是获取凭证的主要方法。

进一步探测发现,Grouper 使用 API 进行侦查、安全组创建和资源调配,避免了入站访问配置等直接操作。

研究人员克里斯-霍尔(Chris Hall)在与 hackread.com 分享的博文中指出,虽然这些指标可以提供初步线索,但往往不足以进行可靠的威胁检测。这是因为仅仅依靠这些指标可能会产生误导。攻击者可以轻易修改其用户代理,并可能偏离其通常的命名惯例。

研究人员没有观察到对 AuthorizeSecurityGroupIngress 的调用,该调用对于配置安全组启动的 EC2 的入站访问至关重要,但他们观察到了用于远程访问的 CreateInternetGateway 和 CreateVpc。

此外,在被入侵的云环境中,没有任何行动是基于目标或手动活动的。EC2 Grouper 在升级时可能是有选择性的,或者是在升级前检测到并隔离了受损账户。

截图: FortiGuard 实验室

不过,研究人员指出,通过分析凭证泄露和 API 使用等信号,安全团队可以制定可靠的检测策略,帮助企业抵御 EC2 Grouper 这样的复杂对手。他们建议,更有效的方法是监控与合法秘密扫描服务相关的可疑活动,以识别潜在的凭据泄露,而凭据泄露是 EC2 Grouper 的主要访问来源。

为了保证安全,企业还必须利用云安全态势管理(CSPM)工具来持续监控和评估云环境的安全态势。实施异常检测技术来识别云环境中的异常行为,如意外的 API 调用、资源创建或数据外渗,也会有所帮助。

发表评论

您还未登录,请先登录。

登录