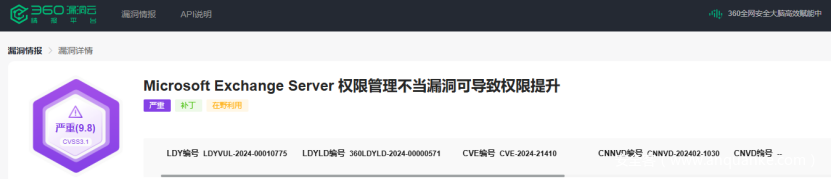

数字时代,一切都架构在软件、网络、大数据之上。由于硬件、软件、协议在具体实现或操作系统安全策略上总会存在缺陷,所以漏洞无法避免。在即将过去的2024年中,安全漏洞数量持续增长,类型日趋多样化。据360漏洞情报平台全网漏洞监测显示,2024年全球范围内共计披露出44622个新的安全漏洞,相较于前一年同期增长了惊人的53.35%。更糟糕的是,伴随AI技术的普及,攻击者利用漏洞的门槛越来越低。利用漏洞针对社会重点行业发起的攻击,造成了巨大的经济损失。这一显著的数据增长不仅反映了安全环境的复杂性和多样性,更警示着漏洞已成为具备强大威慑力的武器,让全球数字空间面临着前所未有的威胁挑战。2月,微软发布一个Microsoft Exchange Server 权限提升漏洞CVE-2024-21410。攻击者可利用它来绕过SmartScreen用户体验并注入代码,从而可能获得代码执行权限。该漏洞严重威胁到全球近9.7万台Exchange服务器的安全,让攻击者可以提升权限,访问敏感数据,甚至将服务器作为跳板进行进一步攻击。

![]()

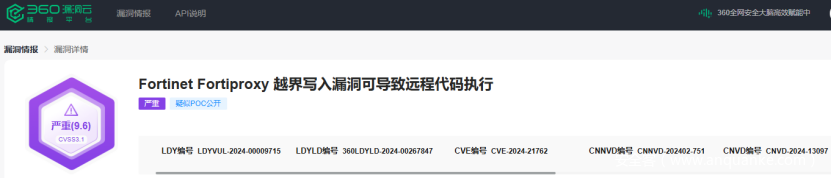

3月,Fortinet披露了FortiOS SSL VPN中的一个新的严重安全漏洞CVE-2024-21762,可能允许远程未经身份验证的攻击者通过特制的 HTTP 请求执行任意代码或命令,严重漏洞影响了全球约150000台FortiOS设备。

![]()

同月,网络安全机构Openwall发现XZ Utils数据压缩程序库存在高危漏洞CVE-2024-3094,CVSSv3评分高达10分,属于最高风险级别。该漏洞一旦被利用,攻击者将能在SSH连接过程中执行任意恶意指令,获取服务器上的一切敏感数据,并完全控制整个系统。同时,由于XZ Utils广泛被Linux发行版和软件所使用,多个主流Linux版本都受到影响,无数服务器和关键网络设备面临极大安全风险。

![]()

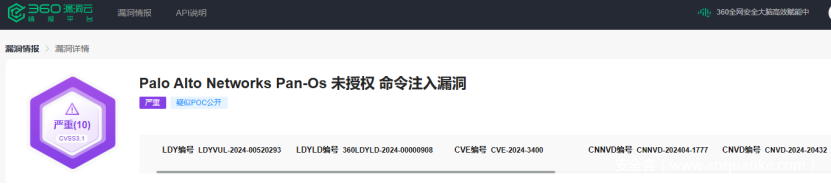

4月,安全企业Palo Alto Networks发布安全公告,指出旗下防火墙存在危急漏洞CVE-2024-3400,CVSS风险评分达到10分,此漏洞存在于防火墙操作系统PAN-OS的GlobalProtect功能,未经授权的攻击者有机会使用root权限,在防火墙上执行任意程序代码。

![]()

5月,Google发布公告称Google Chrome Visuals释放后重用漏洞CVE-2024-4671存在在野利用,攻击者可通过诱导用户打开恶意链接来利用此漏洞,从而获取敏感信息或应用程序崩溃。该漏洞不受Chrome MiraclePtr缓解机制防护,影响了包括Chrome在内的基于Chromium开源项目的应用程序,其设备量数以亿计。

![]()

6月,中国安全团队在由360数字安全集团和北京华云安信息技术有限公司联合主办的矩阵杯网络安全竞赛中发现了VMware vCenter Server中存在的两个漏洞。其中,CVE-2024-38812是一个位于分布式计算环境/远程过程调用(DCERPC)系统中的堆溢出漏洞,CVSS评分为9.8。该漏洞允许攻击者通过网络在未打补丁的系统上远程执行代码,受损的堆内存区域可能导致攻击者在目标系统上执行任意代码。

![]()

同月,Microsoft发现一个严重漏洞CVE-2024-30080。攻击者可以通过向 MSMQ 服务器发送特制的恶意MSMQ数据包来利用该漏洞.据微软称,如果在 Windows 安装中启用了该服务,名为 “Message Queueing “的服务将在 TCP 端口 1801 上运行,通过快速搜索统计,发现有超过一百万台主机运行着开放的 1801 端口,大概有近145万台。

![]()

7月,OpenSSH发现一个高危安全漏洞CVE-2024-6387,该漏洞可能导致基于glibc的Linux系统中以root权限执行未经身份验证的远程代码。攻击者利用该漏洞能够实现系统的完全入侵和接管,以最高权限执行任意代码、破坏安全机制、窃取数据,甚至保持持续访问,至少存在1400万个潜在易受攻击的 OpenSSH 服务器实例。

![]()

10月,高通公司发布安全警告称,其多达64款芯片组中的数字信号处理器(DSP)服务中存在一项严重的“零日漏洞”——CVE-2024-43047。该漏洞源于使用后释放(use-after-free)错误,可能导致内存损坏。影响范围覆盖智能手机、汽车、物联网设备等多个领域,小米、vivo、OPPO、荣耀、苹果等众多手机品牌厂商都在其内。

![]()

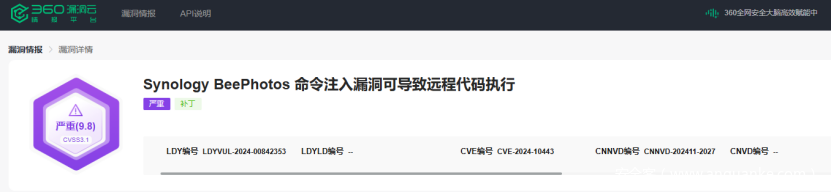

11月,NAS设备制造商群晖(Synology)公开披露了一个影响数百万台设备的零日漏洞CVE-2024-10443。该漏洞是一个未经验证的零点击漏洞,意味着它不需要任何用户交互来触发利用,从而允许攻击者在群晖DiskStation和BeeStation NAS设备上执行root级代码,以窃取敏感数据并植入额外的恶意软件。

![]()

除了以上十大典型案例外,360还通过梳理整合了2024年全年的安全漏洞,总结出几大发展趋势:

1.攻击者开始更多地瞄准VPN网关、防火墙、电子邮件安全网关等网络边缘设备。

根据360漏洞情报知识库中的数据统计显示,2024年网络设备产品中发现漏洞超过1000个。网络设备在企业网络中具有关键作用,但由于产品的半硬件属性,往往缺乏足够的监控和更新,经常成为攻击者入侵的首选目标。

2.远程监控和管理(RMM)工具依然是攻击者的重要目标。

由于其在企业网络管理中的关键作用,一旦受到攻击,可能带来严重的安全隐患。

3.开源供应链的安全漏洞仍然是攻击者渗透的重要手段。

CI/CD工具漏洞并不是唯一能够入侵开发或构建环境的方式,恶意开发者也可能通过供应链中的漏洞来获取源代码或植入后门。

4.以大模型为核心涌现的大量技术应用背后,带来了诸多新的漏洞威胁。

据Deep Instinct 发布的相关报告显示,2024年有85%的网络攻击依赖于AI。今年8月,知名开源大模型开源软件库llama.cpp就公布了由360漏洞研究院发现的llama.cpp在加载模型和分布式推理场景中存在的多个安全漏洞,其中影响最大的漏洞是CVE-2024-42479, CVSS评分为9.8/10,如若被组合利用可实现远程命令执行。

5.安全功能绕过让攻击更具威胁。

尽管远程代码执行漏洞始终是修补的优先事项,但攻击者往往也会利用一些较为“轻微”的漏洞,尤其是特权提升或安全功能绕过漏洞,这些漏洞在攻击链中起着重要作用。

面对复杂且不断变化的漏洞威胁,360数字安全集团作为国内唯一兼具数字安全和人工智能能力的公司,在360安全大模型的赋能下,智能化升级了漏洞挖掘、利用、检测、修复等关键能力,形成了覆盖漏洞治理生命周期各阶段的安全技术及服务能力,可面向不同行业及业务方向的漏洞服务平台,提供优质的漏洞情报订阅服务、可控的安全众测/众包服务、及时的漏洞应急响应服务、高效的漏洞补丁推送服务,以及专业的漏洞安全专家服务。

未来,360数字安全集团将依托自身在漏洞安全领域的技术积累,助力提高网络产品安全漏洞的研究水平和预警能力,共同推动数字安全生态的健康发展,为构建更加安全、可靠的网络环境贡献力量!

发表评论

您还未登录,请先登录。

登录