一种名为 “双击劫持”(DoubleClickjacking)的点击劫持攻击新变种可让攻击者利用双击诱骗用户授权敏感操作,同时绕过针对此类攻击的现有保护措施。

点击劫持也被称为用户界面修复,是指威胁行为者创建恶意网页,诱骗访问者点击隐藏或伪装的网页元素。

这种攻击的原理是在攻击者创建的网页上覆盖一个隐藏在 iframe 中的合法网页。攻击者创建的网页会将其按钮和链接与隐藏 iframe 上的链接和按钮对齐。

然后,攻击者利用他们的网页诱使用户点击链接或按钮,如赢得奖励或观看可爱的图片。

然而,当用户点击网页时,实际上是在点击隐藏 iframe(合法网站)上的链接和按钮,这些链接和按钮有可能执行恶意操作,例如授权 OAuth 应用程序连接到用户的账户或接受 MFA 请求。

多年来,网络浏览器开发人员推出了一些新功能来阻止大多数此类攻击,例如不允许跨站点发送 cookie 或对网站是否可以 iframe 化引入安全限制(X-Frame-Options 或 frame-ancestors)。

新的 DoubleClick 劫持攻击

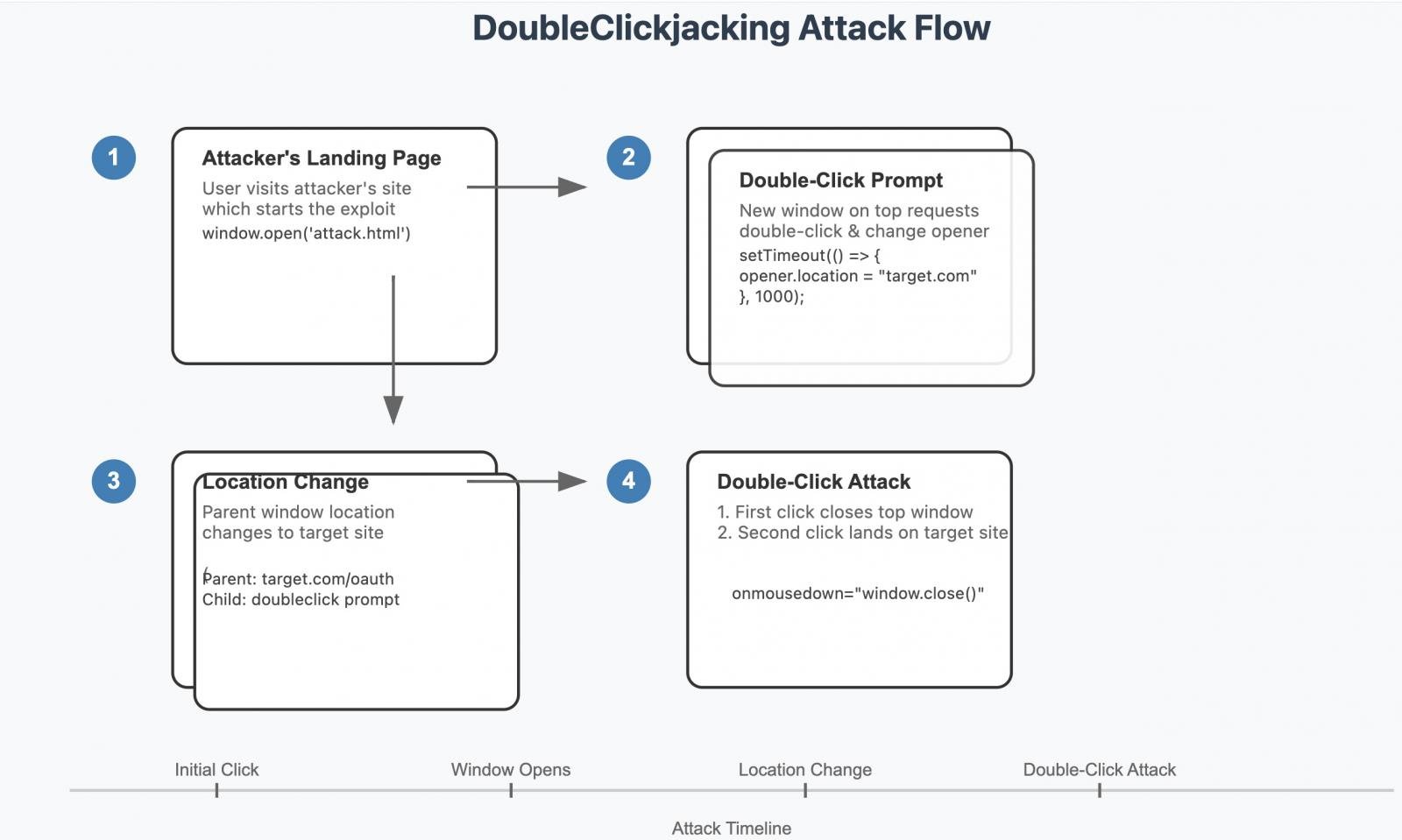

网络安全专家 Paulos Yibelo 介绍了一种名为 DoubleClickjacking 的新型网络攻击,这种攻击利用鼠标双击的时机,诱骗用户在网站上执行敏感操作。

在这种攻击情况下,威胁实施者会创建一个网站,在网站上显示一个看似无害的按钮,并诱使用户点击,如 “点击这里 ”查看奖励或观看电影。

当访问者点击该按钮时,就会创建一个新窗口,该窗口会覆盖原来的页面,并包含另一个诱惑,比如必须解决验证码才能继续。在后台,原始页面上的 JavaScript 会将该页面更改为攻击者希望诱骗用户执行操作的合法网站。

新覆盖窗口上的验证码会提示访问者双击页面上的某样东西来解决验证码问题。然而,该页面会监听鼠标下移事件,一旦检测到该事件,就会迅速关闭验证码叠加窗口,导致第二次点击落在先前隐藏的合法页面上现在显示的授权按钮或链接上。

这将导致用户错误地点击显示的按钮,从而有可能授权安装插件、OAuth 应用程序连接到其账户或确认多因素身份验证提示。

双击劫持攻击流程

来源:Yibelo Yibelo

双击劫持之所以如此危险,是因为它绕过了当前所有的点击劫持防御,因为它没有使用 iframe,也没有试图将 cookies 传递到另一个域。相反,这些行为直接发生在未受保护的合法网站上。

Yibelo 表示,这种攻击几乎会影响所有网站,他还分享了利用 DoubleClickjacking 攻占 Shopify、Slack 和 Salesforce 账户的演示视频。

这位研究人员还警告说,这种攻击不仅限于网页,还可以用于浏览器扩展。

Yibelo解释说:“例如,我已经对顶级浏览器加密钱包进行了概念验证,它使用这种技术授权web3交易和dApps,或禁用VPN以暴露IP等。”

“这也可以通过要求目标’双击’在手机上实现。”

为了防范这类攻击,Yibello 分享了 JavaScript,可以将其添加到网页中,在做出手势之前禁用敏感按钮。这将防止双击在移除攻击者的覆盖层时自动点击授权按钮。

研究人员还提出了一种潜在的 HTTP 标头,可以限制或阻止在双击过程中窗口之间的快速上下文切换。

发表评论

您还未登录,请先登录。

登录