安全研究人员公布了 CVE-2024-43452 (CVSS 7.5) 的技术细节和概念验证 (PoC) 漏洞利用代码,这是一个 Windows 注册表权限提升漏洞。该漏洞由 Google Project Zero 的 Mateusz Jurczyk 报告,它利用了 Windows 注册表蜂巢内存管理中的一个设计疏忽,可能允许攻击者在有漏洞的机器上获得 SYSTEM 级访问权限。

对 CVE-2024-43452 的分析强调了操作系统中虚假文件不变性的危险。Jurczyk 将这项研究的灵感归功于 Gabriel Landau 在该类漏洞上的工作。

该漏洞源于在加载注册表 hives 时的一个称为双重取回的过程。根据分析,“在内存压力下,有可能从底层介质中获取、驱逐和再次读取相同的内存页……这是一个安全问题,因为……如果恶意 SMB 服务器在两次请求中都以不同的数据做出响应,那么它确实会发生变化,从而打破内核的假设。”

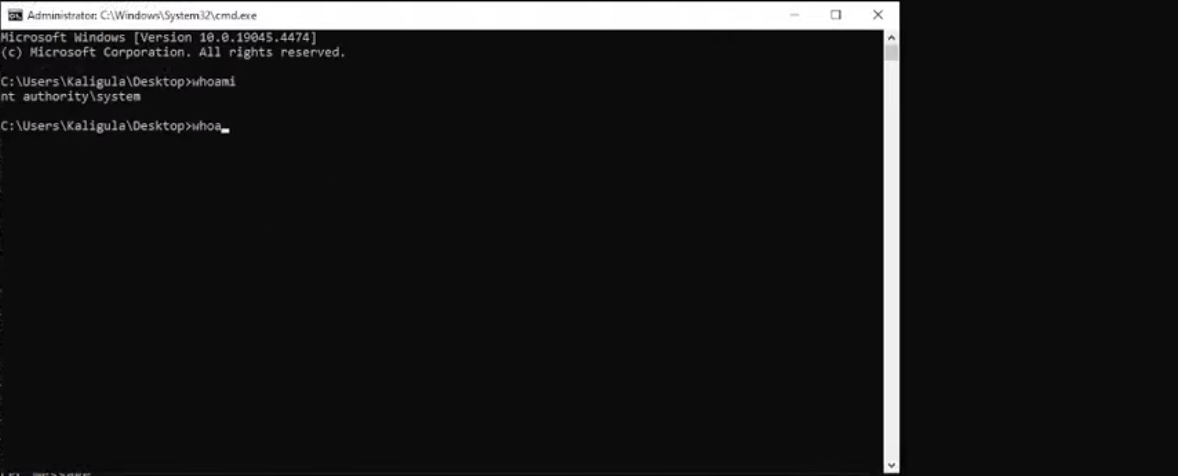

Jurczyk 的概念验证演示了如何利用这一漏洞:

- 攻击者在远程 SMB 服务器上托管一个恶意蜂巢文件。

- 目标系统加载蜂巢文件,在特定内存约束下触发内存获取和驱逐。

- 恶意服务器会响应篡改数据,破坏注册表蜂巢结构并导致内存损坏。

通过控制 FileOffset 和 Size 等关键参数,攻击者可以利用这一漏洞,通过强大的内存破坏原语获得系统管理员权限。

CVE-2024-43452 的概念验证(PoC)涉及基于 Linux 的 SMB 服务器运行 Python 脚本来操纵蜂巢文件。Jurczyk 详细说明,概念验证在安装了 2024 年 7 月补丁的 Windows 11 23H2 上运行。他指出:“该漏洞高度依赖于系统内存消耗/布局,因此如果第一次尝试没有重现,建议再试一次,检查内存使用程度(例如在任务管理器中),并尝试微调分配给虚拟机的物理内存量。”

微软在 11 月 2024 日的补丁星期二更新中解决了这一漏洞。我们强烈建议用户立即打上补丁,以降低风险。对于企业来说,主动监控 SMB 流量和限制注册表相关操作的访问权限可以进一步降低风险。

发表评论

您还未登录,请先登录。

登录