黑客正试图利用 GFI KerioControl 防火墙产品中的关键 CRLF 注入漏洞 CVE-2024-52875,该漏洞可导致单击远程代码执行 (RCE) 攻击。

KerioControl 是专为中小型企业设计的网络安全解决方案,集防火墙、VPN、带宽管理、报告和监控、流量过滤、AV 防护和入侵防御于一身。

2024 年 12 月 16 日,安全研究员 Egidio Romano (EgiX) 发表了一篇关于 CVE-2024-52875 的详细文章,演示了一个看似低严重性的 HTTP 响应分割问题如何升级为单击 RCE。

该漏洞影响 KerioControl 9.2.5 至 9.4.5 版本,原因是对 “dest ”参数中的换行 (LF) 字符处理不当,从而允许通过注入的有效载荷操纵 HTTP 头和响应。

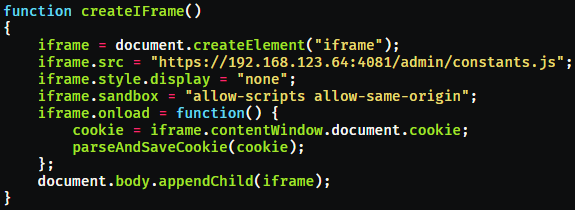

注入响应的恶意 JavaScript 会在受害者的浏览器上执行,导致提取 cookie 或 CSRF 标记。

攻击者可利用已通过身份验证的管理员用户的 CSRF 标记,上传包含根级 shell 脚本的恶意 .IMG 文件,利用 Kerio 升级功能为攻击者打开反向 shell。

通过注入代码创建的 iframe 以窃取 CSRF 标记

来源:karmainsecurity.com

主动利用

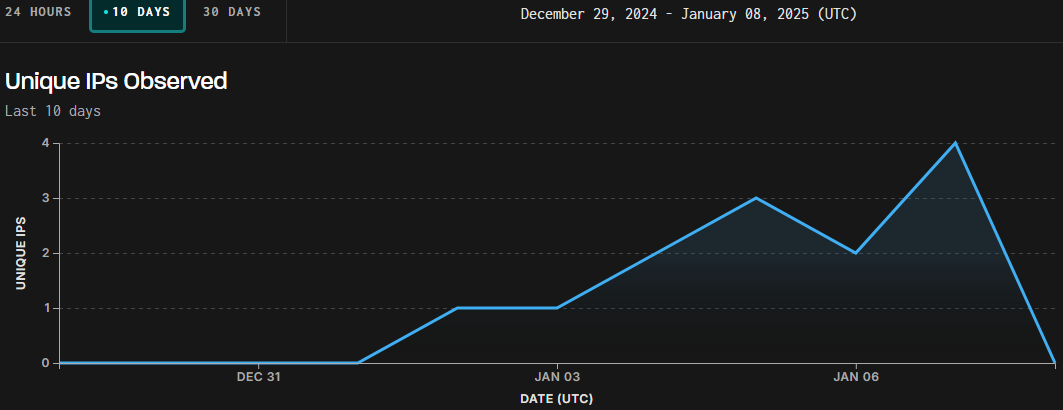

昨天,威胁扫描平台 Greynoise 从四个不同的 IP 地址检测到针对 CVE-2024-52875 的利用尝试,这些尝试可能使用了 Romano 提供的 PoC 利用代码。

观察到的利用尝试

来源:Greynoise

威胁监控平台将这些活动标记为 “恶意”,表明这些利用尝试是由威胁行为者而非探测系统的研究人员所为。

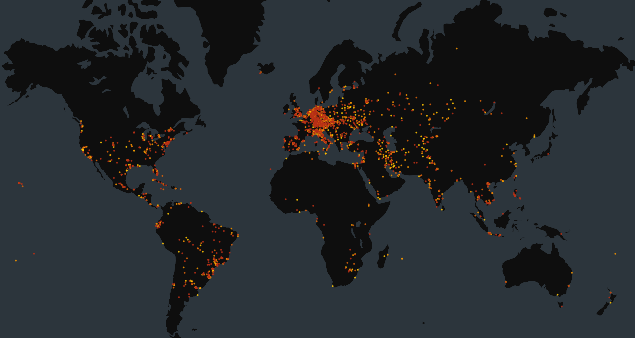

同样在昨天,Censys 报告了 23,862 个暴露在互联网上的 GFI KerioControl 实例,但其中有多少存在 CVE-2024-52875 漏洞尚不清楚。

Kerio Control 防火墙的位置

来源:Censys

GFI Software 于 2024 年 12 月 19 日发布了 KerioControl 产品的 9.4.5 Patch 1 版本,以解决该漏洞。建议用户尽快应用该修补程序。

如果暂时无法打补丁,管理员应将访问 KerioControl Web 管理界面的权限限制在受信任 IP 地址范围内,并通过防火墙规则禁止公众访问“/admin ”和“/noauth ”页面。

监控针对 “dest ”参数的攻击尝试和配置较短的会话过期时间也是有效的缓解措施。

发表评论

您还未登录,请先登录。

登录