Morphisec 发现了 ValleyRAT 恶意软件的一个新变种,该变种具备先进的规避策略、多阶段感染链以及针对系统的全新传播方式。

Morphisec 威胁实验室的网络安全研究人员发现了这种复杂的 ValleyRAT 恶意软件的新版本,它通过网络钓鱼邮件、即时通讯平台以及被攻陷的网站等多种渠道进行传播。ValleyRAT 是一种多阶段恶意软件,与臭名昭著的 “银狐” 高级持续性威胁(APT)组织有关联。

根据 Morphisec 与Hackread.com分享的调查结果,此次攻击活动的主要目标是各组织内的重要人员,尤其是财务、会计和销售部门的人员,目的是窃取敏感数据。

早期的 ValleyRAT 版本利用伪装成合法软件安装程序的 PowerShell 脚本,常常通过 DLL 劫持手段,将其有效载荷注入 WPS Office 甚至火狐(Firefox)等程序的签名可执行文件中。2024 年 8 月,Hackread.com报道过一个 ValleyRAT 版本,该版本使用外壳代码将恶意软件组件直接注入内存。

相反,当前版本利用一个假冒的中国电信公司 “Karlos” 的网站(karlostclub/)来分发恶意软件,该网站会下载一系列文件,其中包括一个.NET 可执行文件,它会检查管理员权限并下载其他组件,包括一个 DLL 文件。

研究人员在博客文章中写道:“有趣的是,攻击者在新旧版本的攻击中都复用了相同的 URL。”

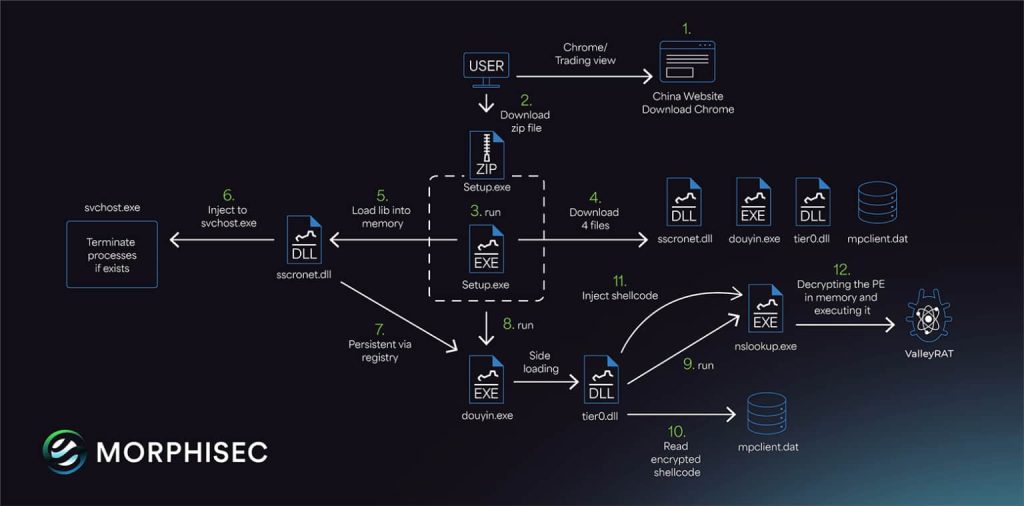

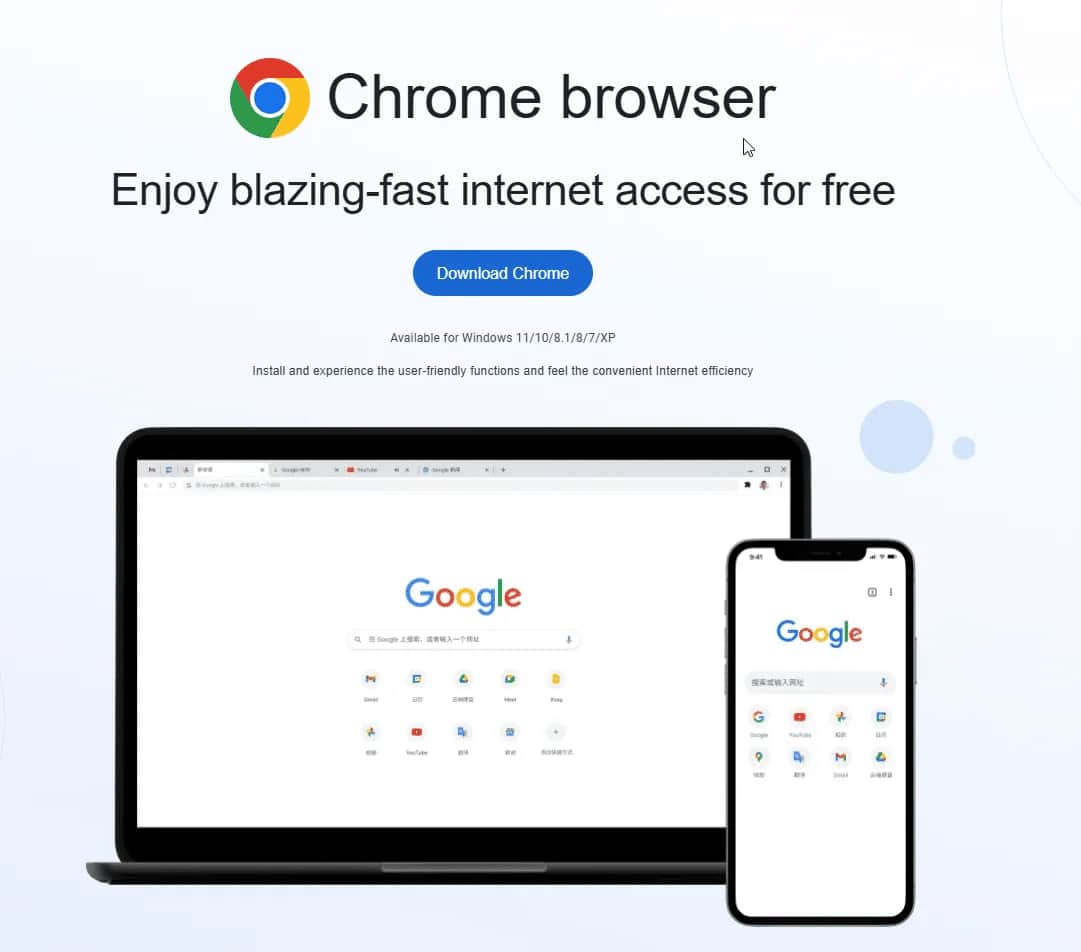

据研究人员称,从 anizomcom / 下载假冒的 Chrome 浏览器是攻击链中的初始感染途径,诱使受害者下载并执行恶意软件。名为 sscronet.dll 的文件故意取了个看似合法的标识符以避免引起怀疑,它会将代码注入合法的 svchost.exe 进程,充当监控程序,终止预定义排除列表中的任何进程,以防止其干扰恶意软件的运行。接下来,恶意软件利用经过修改的抖音(中国版 TikTok)可执行文件进行 DLL 侧加载,并借助 Valve 游戏(特别是《求生之路 2》和《杀戮空间 2》)中的合法 Tier0.dll 文件,在 nslookup.exe 进程中执行隐藏的代码。该进程从 mpclient.dat 中检索并解密 ValleyRAT 的主要有效载荷。

解密后的有效载荷使用 Donut 外壳代码在内存中执行恶意软件,绕过传统的基于磁盘的检测方法。它还试图禁用诸如反恶意软件扫描接口(AMSI)和 Windows 事件跟踪(ETW)等安全机制。

需要说明的是,ValleyRAT 是一款基于 C++ 的远程访问木马,具备基本的远程访问木马功能,比如能够访问 WinSta0 窗口站,实现对屏幕、键盘和鼠标的交互操作,并监控受害者的屏幕。它包含大量针对 VMware 的反检测机制,以逃避在虚拟化环境中的检测,并在安装过程中使用代码内初始化的 IP 地址和端口与命令控制(C2)服务器建立连接。

研究人员指出:“如果恶意软件未检测到自己在虚拟机(VM)内运行,它会尝试连接baidu.com,作为其网络通信检查的一部分。”

“银狐” APT 组织不断变化的策略和规避技术表明,新型攻击正变得越来越复杂。各组织应采取恰当的安全策略,包括更严格的端点保护、员工培训以及持续监控,以降低风险。

发表评论

您还未登录,请先登录。

登录