分析摘要

-

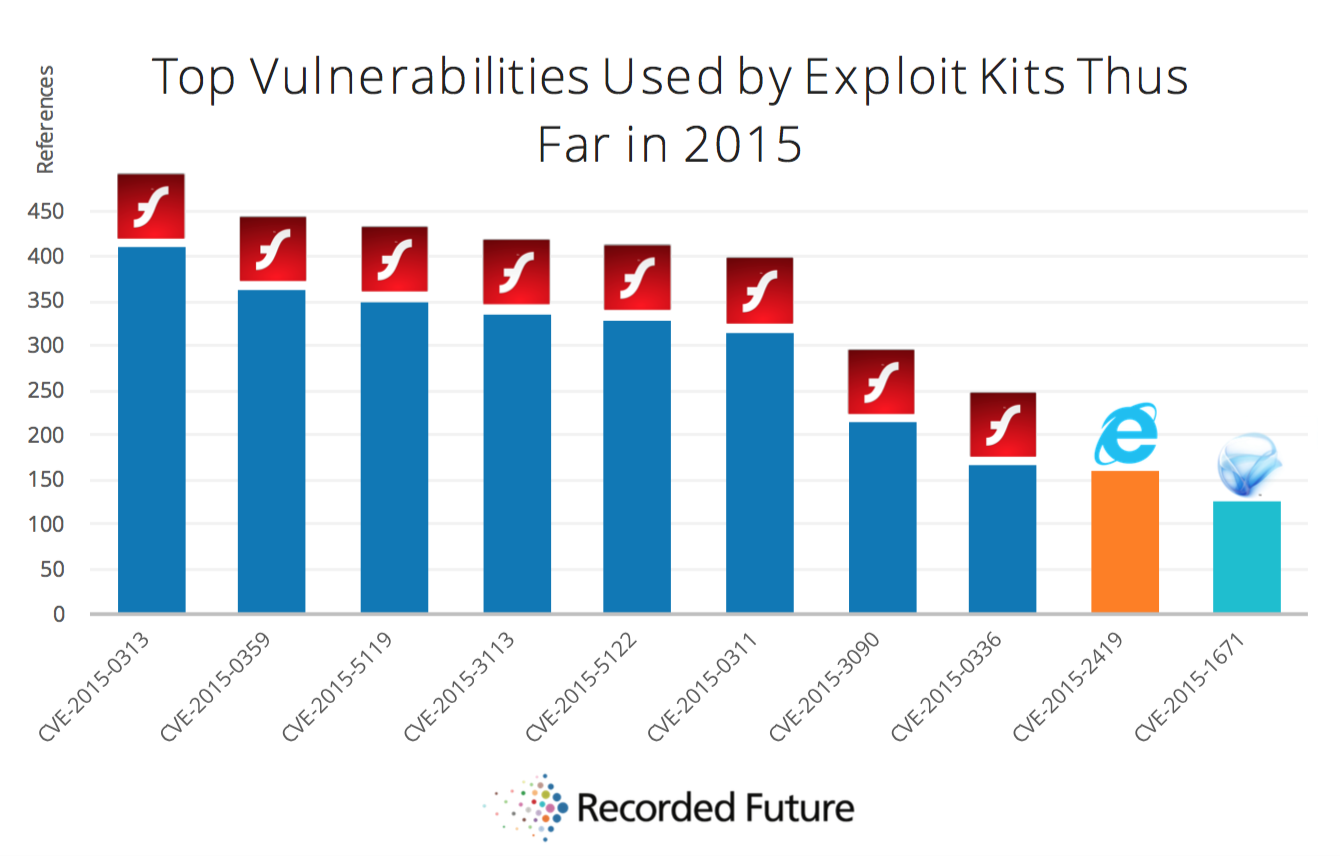

Adobe Flash Player提供了2015年攻击工具包所利用前10个漏洞中的8个。

-

微软的Internet Explorer和Silverlight中的漏洞也是主要的目标。

-

钓鱼是目前最流行的攻击工具,可定期连接到包括Cryptolocker在内的恶意软件。

-

确定有针对性的安全漏洞能够更好的有组织地通知补丁管理功能。

-

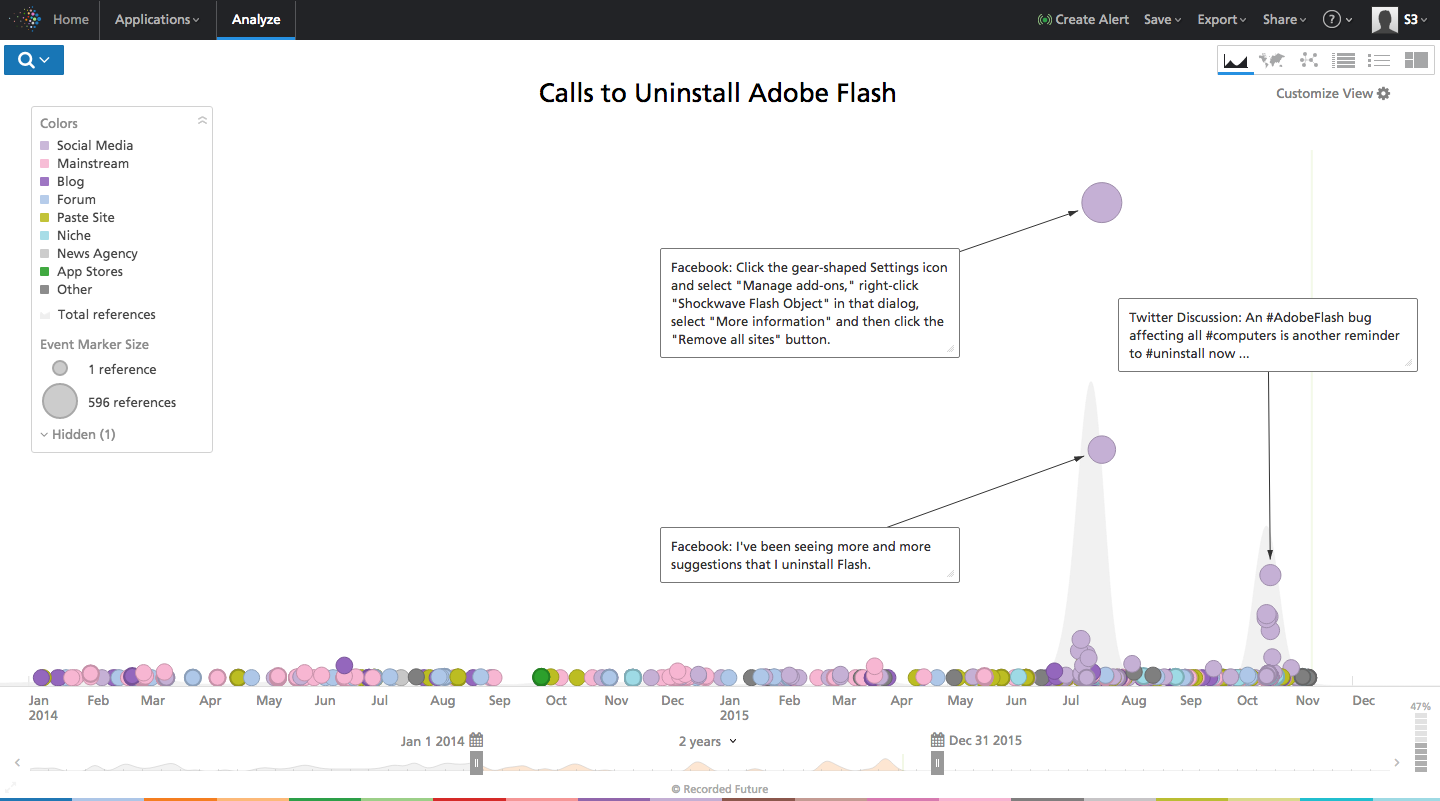

一些安全专家建议卸载Adobe Flash Player。启用“点击播放”是一个权宜之计。

超过100个攻击工具包(exploit kits,EKs)的Recorded Future 威胁情报分析和已知的漏洞已经确认Adobe Flash Player是最为频繁利用和攻击的产品。虽然Adobe Flash Player漏洞经常被犯罪分子和恶意软件利用这一事实应该不会让信息安全专家感到惊讶,但是攻击此类漏洞的数量实在是惊人。

据2015年1月1日至2015年9月30日的Web分析,Adobe Flash Player囊括了排名前10的被攻击工具包利用的漏洞中的8个。其他被利用的漏洞涉及微软的Internet Explorer版本10和版本11((CVE-2015-2419)和Silverlight(CVE-2015-1671)。

背景

攻击工具包是一种犯罪软件,它是一种服务(CAAS),可以让用户每次安装恶意软件时都要付费。只需要用户提供有效载荷(如Cryptolocker这样的恶意软件)和分配生成的URL的途径。该URL可以通过恶意网站或恶意的第三方广告传播。这些攻击工具包背后的团队继续为软件添加新的漏洞从而提高效率,使提供有效载荷的“客户”为他们带来更多的收入。

攻击工具包的受害者加载被破坏的网页、恶意广告或在无意中落入该漏洞套件的目标网页恶意链接的圈套。Sophos介绍:“登录页是攻击工具包代码的起始点。”使用HTML和JavaScript的组合,攻击工具包能标识访问者的浏览器和插件,提供给该工具必要的信息来设计漏洞,最有可能的方式是挂网页木马(drive-by download)。

理解什么漏洞是攻击工具包的目标,这样才能更好的有组织地通知补丁管理功能。

聚焦钓鱼攻击工具包

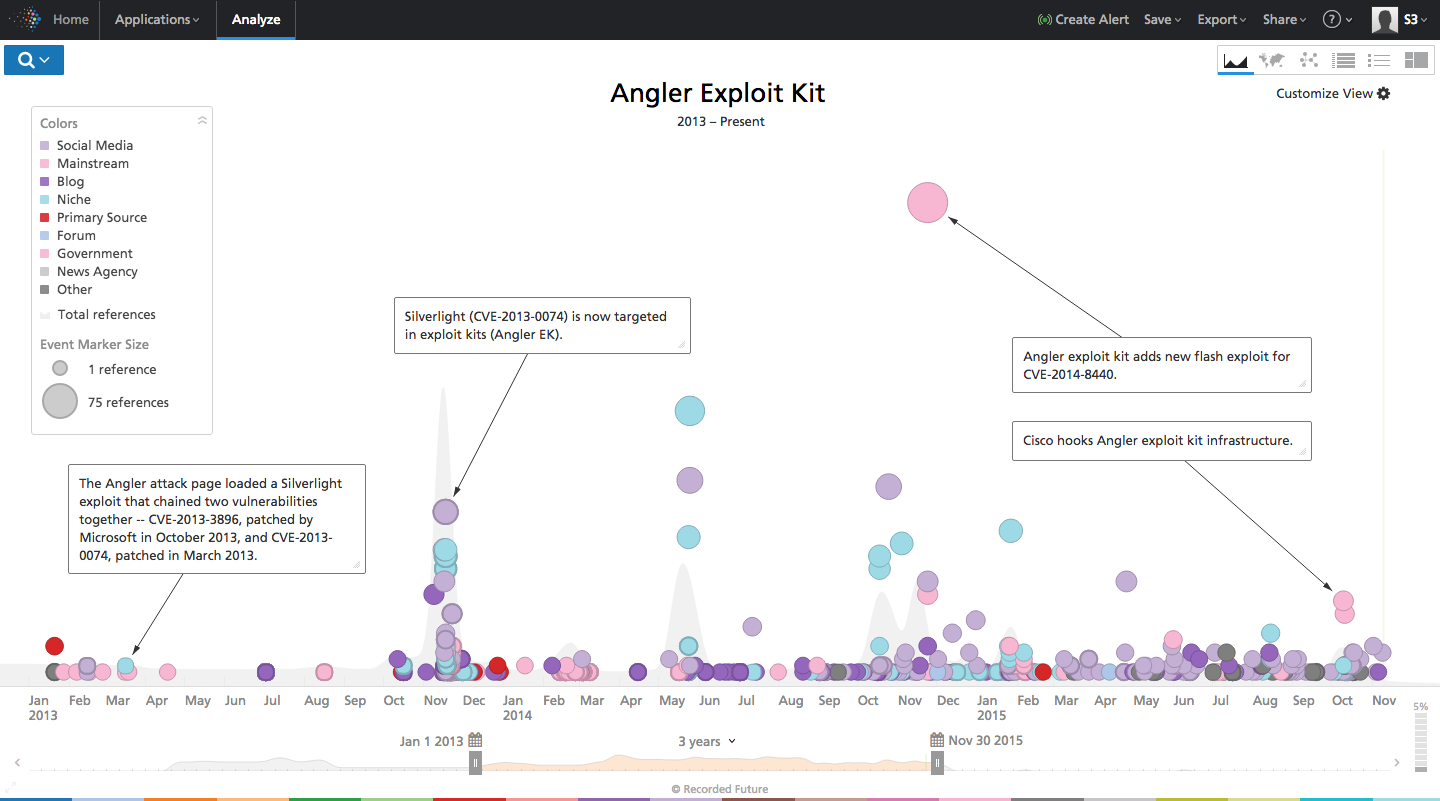

与一些高知名度的恶意广告和勒索策略相比而言,钓鱼攻击工具包(Angler Exploit Kit)是最流行的且众所周知的攻击工具包之一。它在2013年首次出现,并迅速超越Blackhole成为网络罪犯的最爱,这可能是因为其新版本的快速更新充分而且具有逃脱许多反病毒产品的能力。

包括社交媒体,论坛和技术报告的Recorded Future 网络资源分析强调了钓鱼者的有效载荷包括Cryptowall,Alphacrypt,Necurs和Bedep恶意软件。

十月份,思科声称向钓鱼者宣战,因为他们发现了一大批钓鱼代理服务器占了攻击工具包活动50%以上。据报道,这种攻击每天都针对超过9万名受害者,且每年花费$30万美元。

方法

Recorded Future分析了数以千计的资源,包括web端(包括.onion site)、犯罪论坛和社交媒体。分析侧重于攻击工具包和自2015年1月1日至2015年9月30日的漏洞讨论。作为这项研究的一部分,Recorded Future采用108个著名攻击工具包的列表,其中包括Angler, Neutrino, Nuclear Pack等。攻击工具包所攻击漏洞的排名参考web引用链接到它们的数量多少。

Recorded Future没有逆向这一分析中提到的恶意软件,而是从信息安全相关博客和论坛帖子等地方对可用信息进行了元分析。本文旨在突出最流行的攻击工具包。

结果

使用这种方法,Recorded Future识别出攻击工具包最常利用的漏洞。根据上千条记录,Adobe Flash Player漏洞位列榜首。

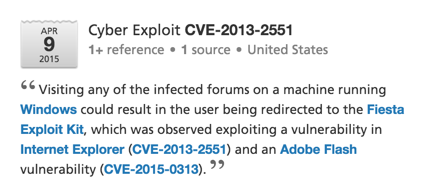

榜首的漏洞CVE 2015-0313——感染了Flash Player 16.0.0.296, Adobe的最为严重 ——于2015年2月2日打了补丁,并2014年12月被确定为一个zero day攻击。Recorded Future发现有410个CVE-2015-0313的参考和2015年的一个攻击工具包有关。该漏洞最近已在Hanjuan, Angler 和 Fiesta EKs中发现。

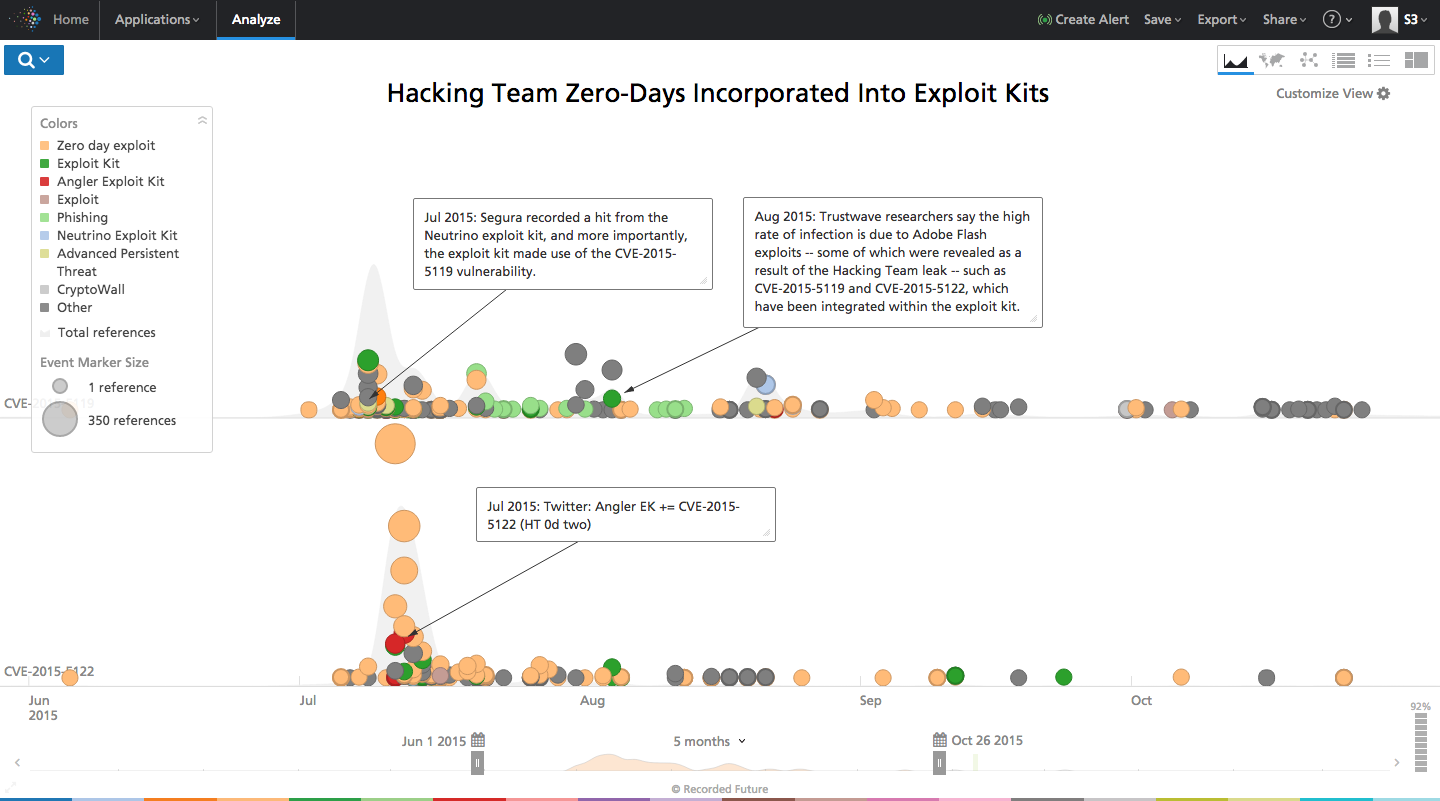

在2015年7月Hacking Team的曝光中,被使用最多的漏洞榜单中第三名和第五名(CVE-2015-5119,CVE-2015-5122),也被立即加入EKs的钓鱼榜单中。

影响

跨浏览器和操作系统的兼容性使得Adobe Flash Player十分流行,这也使得Adobe Flash Player在诸如Pawn Storm这样的APT攻击团队中流行,在一个安全的操作环境中调用到Flash出问题的地方。

早于19.0.0.226的Flash版本(或旧机器上的18.0.0.255)目前正被限制在苹果OS X上运行。今年七月,WIRED也讨论了替代Flash的长远方案和细节。

结论

虽然每个组织都需要自行判断安装Adobe Flash Player不断的更新版本是否可行,我们还有一个方法可以作为解决Adobe漏洞的权宜之计。启用“点击播放”(Click to Play),这可以提供一个在未知的环境中使用Adobe Flash Player的检查。

发表评论

您还未登录,请先登录。

登录