有研究员称:微软的最新补丁所修复的bug可能是“企业的致命杀手”。

微软于12月8日推出的一个补丁集之中有一个严重bug的补丁,来自微软公司每月 “补丁星期二”的一部分,也就是更新一个Microsoft Office套件旨在修复一个漏洞,该漏洞允许攻击者窥探Outlook过去的安全功能。微软报道,当Office用管理内存的方式解决多个漏洞补丁时,他们发现其中最严重的是允许远程执行代码的“特制的Microsoft Office文件”。

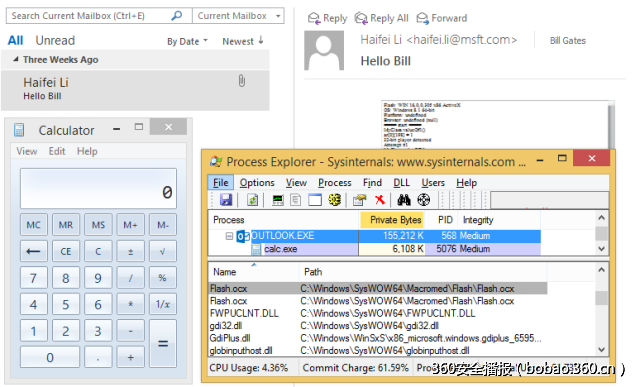

目前,安全研究员李海飞(Haifei Li)在题为“BadWinmail:‘企业致命杀手’ 攻击Microsoft Outlook”的文章中提供了更多的细节来说明该漏洞是有多糟糕。该漏洞允许一个特制的电子邮件附件绕过Outlook的安全层,利用Office的对象链接和嵌入功能(Object Linking and Embedding,OLE)和Outlook的传输中性封装格式(Transport Neutral Encapsulation Format ,TNEF)与Outlook邮件的Winmail相关联——电子邮件附件方式,即Outlook 信息的winmail.dat附件。

Winmail.dat文件包含有关如何处理嵌入附件的指令。 李海飞写道:“当PidTagAttachMethod [winmail.dat中的]设置为值ATTACH_OLE(6),‘附件文件’(这是包含在Winmail.dat文件中的另一个文件)将被渲染成一个OLE对象。”

海飞指出:“Outlook对于OLE对象的处理与新的补丁有所不同——它们都在电子邮件中找到的并从应用程序调用代码,攻击Outlook中通常包含在文件内的‘沙箱’,以防止恶意脚本调动文件。这样一来,攻击者可以打造一个TNEF电子邮件,并将其发送给用户,当用户阅读电子邮件时,嵌入的OLE对象将自动加载。”

海飞测试证实,这种漏洞使得极其危险的网络钓鱼能够攻击受害者,甚至不需要点击任何内部电子邮件来执行它,因为当用户查看电子邮件时它会自动打开并自动打开附件,甚至可以成为一个Flash漏洞。他报告称:“通过包装一个Flash漏洞在安装了OLE的TNEF电子邮件中,只要受害者读取电子邮件攻击者就可以实现全面执行代码。我们使用Flash OLE对象,比如Flash(0 day)漏洞就很容易被攻击者拿下,但请注意,还有其他的OLE对象是可以被攻击者利用的。”

此OLE方法甚至可以在发送的电子邮件的附件内容中使用。 Outlook自动认为.msg文件为“安全的”,并在Outlook邮件视图中打开它们,而不是“沙箱”它们——而且因此,在OLE其中的任何内容也将自动打开。这使得该漏洞“被蠕虫攻击”。李海飞指出,一个漏洞可能会作为附件从第一个受害者到其地址簿中的联系人重新发送自身,利用整个联系网迅速传播。实际上,攻击者把单个电子邮件作为目标可能导致整个公司的沦陷,比如通过一个同事转发的消息很容易被大家打开。

该漏洞命名为CVE-2015-6172,影响了Office 2010和更高的版本,以及微软的Word 2007 Service Pack 3。如果你尚未应用12月8日的补丁,微软建议关闭Outlook的邮件预览窗格,以防止恶意邮件被自动打开,并更改设置来作为纯文本查看所有电子邮件。海飞还建议使用“Office kill-bit”进行注册表设置更改,从而通过OLE自动打开来阻止Flash内容,通过使用Windows注册表编辑器阻止CLSID D27CDB6E-AE6D-11CF-96B8-444553540000:

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftOfficeCommonCOM Compatibility{D27CDB6E-AE6D-11cf-96B8-444553540000}]"Compatibility Flags"=dword:00000400

还是更改此设置为好,这将阻止其他Office文档中的嵌入OLE的Flash漏洞被执行。

发表评论

您还未登录,请先登录。

登录