美国军方的网站和服务器是不是真的安全?某位安全研究人员发现了 .mil 站点下的几个“严重”漏洞,所以我们得到的答复是远没有想象中的安全。

这些缺陷表明,美国国防部未能照顾到基本的网络安全,并且据专家所称,其面向公众的网站和员工的门户网站仍然是很容易被入侵。

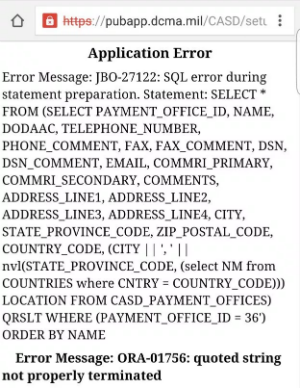

据一位昵称为MLT的研究人员所说,最严重的漏洞是在国防合同管理机构(Defense Contract Management Agency,DCMA),负责合同管理服务的一个军事机构网站的子域。这个漏洞允许黑客诈骗网站并泄露包含国防部的雇员的姓名和家庭地址等个人信息的数据库内容。

“这不是一件好事,简直太糟糕了,因为这是一个非常容易找到并修复的高风险网站。”

MLT没有利用这个漏洞,但由于该网站还在运行中,他不用hack就能看到一些数据,似乎是已经有恶意攻击者窃取了非常敏感的个人数据并很有可能非法使用它们。

MLT通过网上聊天告诉我:“如果不进行hack我无法确认这件事,但是从表单名,还有站点上所有的政府警告上看来,我猜这种页面应该不容易被SQL注入。”

SQL注入,或SQLI,是允许黑客诈骗网站并获取数据库中的信息的一种极为常见而危险的手段。 (想要了解更多关于SQLI的信息,请阅读Motherboard's guide。)尽管是这一个古老的手段,事实上Web开发人员应该知道如何预防它,但是无数的网站很容易被SQL注入,该手段还是可以引起重大的破坏。一个军事网站被SQL注入肯定不是什么好消息。

“SQL注入一个军事网站是一个非常,非常,非常严重的问题,”开放Web应用安全项目的董事会成员Jim Manico在一封电子邮件中说道, “它使攻击者可以从数据库中窃取的所有数据。”

这件事所面临的危险是有图谋不轨的人可以使用它来有针对性的得到国防部的雇员在互联网和现实生活中的个人信息。

MLT写了一篇博客文章:“如果一些黑帽子发现这个漏洞并利用它,而现在他们就持有一堆国防部雇员的个人信息了?”我很肯定他们很容易受到一些我没有发现的漏洞的影响。这应该使每一个美国人和每一位盟友紧张。”

MLT在十一月底向我们反映了这个问题和其他得一些漏洞。发现漏洞后,MLT试图通过电子邮件报告给五角大楼,但没有得到答复。这时候,他向我们求助,希望我们联系五角大楼来解决这些问题。在这一点上,我联系了曾经在国防部工作的一个人,希望他能向正确的人传达报告。

我的联系人说报告过了,但不知道五角大楼是否会采取行动。国防部和陆军的几位发言人没有回应记者的问题。根据之前的情况,国防合同管理局网站需要大约一周时间修复SQLI漏洞。

MLT还发现了其他几个漏洞,在他周一发表的博文中有详细介绍。

其中一个漏洞是任何人只需在浏览器的地址栏上键入正确的字符或字符串就能访问美国陆军服务器。 MLT也在其他军队的网站页面上发现明文列表。其中的密码是“mysecretpassword”。

最后,研究人员还发现了十几个跨站点脚本或者XSS漏洞,这也是非常普遍的漏洞。事实上据WhiteHat网络安全公司估计,80%的网站都有XSS漏洞。

根据在WhiteHat安全公司工作的罗伯特·汉森所述:“鉴于在网络上美军的足迹,还有其过时的系统,军方网站容易受到这些攻击不足为奇,说实话,我很肯定他们很容易受到远远超过什么MLT发现。”

“不过,应该让每一个美国人,每一位盟友都紧张起来,”他总结道。

发表评论

您还未登录,请先登录。

登录