2016年2月1日,近日很火的航空旅行网站 yatra.com 的用户被钓鱼者重定向到钓鱼漏洞工具包Angler Exploit Kit(EK),攻击者使用了恶意广告脚本。每月都有数以百万计的用户浏览该网站yatra.com的网页。他们目前正面临着被一段静默代码重定向的危机,而且后台的恶意软件通过利用最新的Flash Player漏洞执行恶意代码。

攻击网站全过程

yatra.com是印度的一个非常受欢迎的旅游搜索引擎,根据Alexa它在全球范围内位列2262名(根据SimilarWeb的数据它位列第4,219位),该网站每月有大约750万的访问者。

图1. SimilarWeb关于yatra.com的统计信息

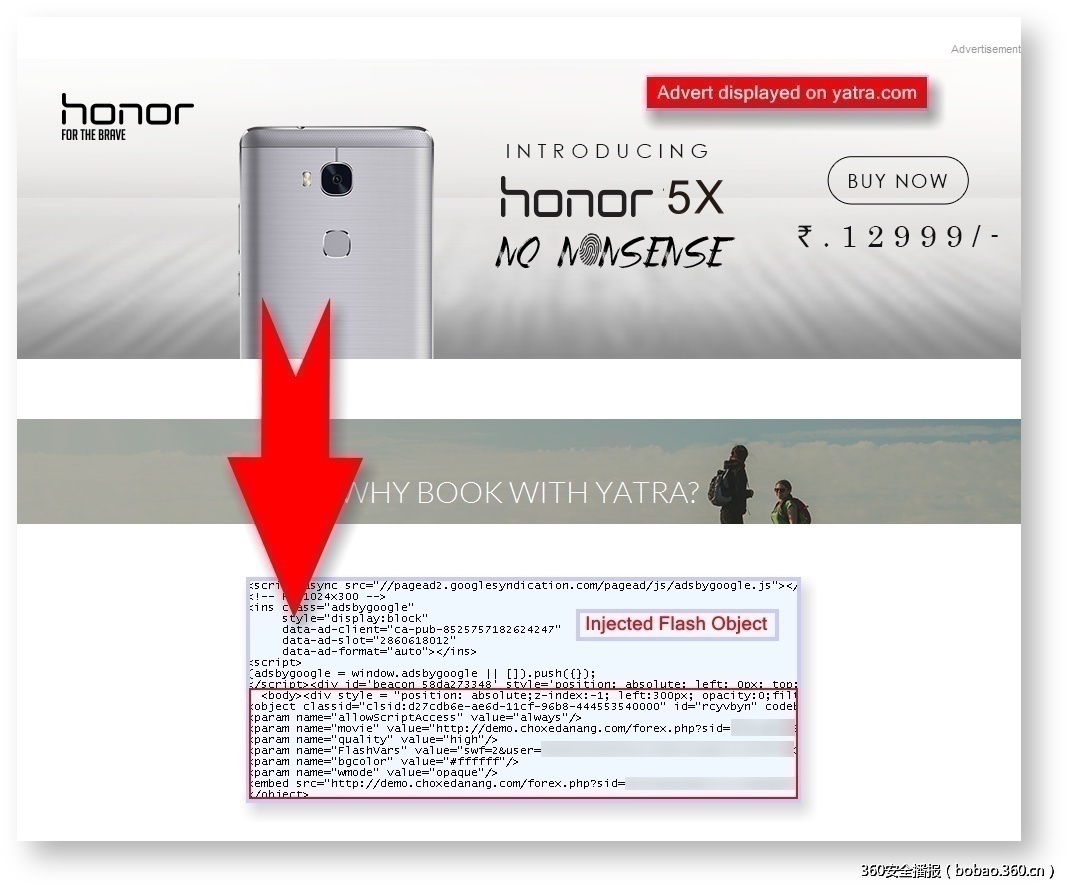

该网站使用的似乎是来自Yatra其他域中的一个,yatrainc[.]com上的Revive广告服务脚本,自从1月29日到今天(2月1日),我们正在见证这个脚本注入到代码中,偷偷地将用户重定向到高度肆虐的Angler EK。

图2:banners.yatrainc[.]com主机上的恶意广告脚本

我们在1月29日分析的完整的感染链如下:

hxxp://yatra[.]com/

--> hxxp://banners.yatrainc[.]com/www/content/afr.php?zoneid=737&target=_blank&cb=1708201502 - (Compromised Revive ad server script)

--> hxxp://fersi[.]tk/shop.php?sid={redacted} - (Flash-based redirect)

--> hxxp://fersi.tk/hot.php?id={redacted} - (Second redirect to Angler EK)

--> hxxp://aimhy.rao1hu038z2[.]space/civis/search.php?keywords={redacted} - (Angler EK)

Angler EK钓鱼攻击工具包及Bedep有效载荷

从感染链中我们看到的结果是被重定向到了钓鱼Angler EK,其中对Flash Player版本20.0.0.228使用了CVE-2015-8651。我们1月27日在博客上详细描述了这个新漏洞。并在1月29日对这个Flash Player漏洞进行了特殊的攻击分析,参见VirusTotal。

这个变种Angler EK分布的有效载荷被称为Bedep恶意软件,Bedep是加载到内存中而不是写入磁盘中的。Bedep使用域生成算法(DGA)产生其结构域——下面是一些最近已经使用的域:

crtmzljcejozgp[.]com

kfkyfbjsxnsicve50[.]com

izganktshlyxryjn87[.]com

ltntvidynijnjnvv9e[.]com

bjatnppvspr9q[.]com

debeypjqcbdoy[.]com

terhunucaqhnmdzbie[.]comBedep通常的动机是单击诈骗,其获得金钱收入的背后是犯罪运营商在任意网站的非法流量。然而,它还能够下载和执行其他的恶意软件。在这种情况下,我们将Bedep下载器视为Vawtrak银行木马的一个变种。我们对于Vawtrak例子的分析详见VirusTotal。

攻击指标

攻击指标见下,这不是一个完整的清单。

恶意重定向

fersi[.]tk

demo.choxedanang[.]comAngler EK钓鱼漏洞利用工具包

aimhy.rao1hu038z2[.]space

sup.emmiemiller[.]orgBedep指令和控制

crtmzljcejozgp[.]com

kfkyfbjsxnsicve50[.]com

izganktshlyxryjn87[.]com

ltntvidynijnjnvv9e[.]com

bjatnppvspr9q[.]com

debeypjqcbdoy[.]com

terhunucaqhnmdzbie[.]comVawtrak指令和控制

atlasbeta[.]com

dadry[.]com

93.170.104[.]20

91.200.14[.]110

46.161.1[.]105

5.187.2[.]19保护声明

Forcepoint特别调查通知:

YATRA通过电子邮件确认了这次攻击的事实;

YATRA 承认收到通知,搜索引擎热搜攻击等关键词;

恶意软件清理机构有https://www.stopbadware.org/等。

通过TRITON® ACE,Forecepoint™的客户可以免受这次攻击的威胁,参考以下几步:

阶段2(诱惑)—— 在受感染的网站上注入的Flash对象被检测到并被拦截。

阶段3(重定向)——到Angler EK的恶意重定向被实时地拦截。

阶段4(漏洞工具包)—— EK页被识别并从利用该用户的浏览器的防止钓鱼。

第六阶段(非正规途径流量Backchannel Traffic)——通过Bedep和Vawtrak连接他们的命令和控制服务器被检测并被阻止。

讨论

这又是一个由于相关的网站被入侵而服务于恶意软件的例子。对于托管和运行大型网站,当务之急是整个服务的完整性,对网站进行统一的管理,而不是仅仅专注于网站的“门面”。同样的,至关重要的一点是:确保默认凭据已被删除,该软件在任何时候都能保持更新和修补漏洞。更广泛地说,他们要有一个过程来处理这些事件发生,这是是运行大型网站的关键。一个真实的攻击发生之前公司最好演习过类似的紧急情况。就像我们都熟知的消防演习一样,这其实是一个识别系统性缺陷的伟大方法来确定紧急情况发生时要采取什么措施。

而且时间是最重要的:高知名度的网站,像这个网站一样拥有数百万用户的站点很能吸引罪犯的注意。在这种特殊情况下,罪犯知道只要恶意软件还在工作他们就有机会攻击该网站每天上万的访问者。

总结

犯罪分子正继续努力最大限度地提高潜在受害者的数量。他们使用了在热门网站的主机上使用攻击脚本,而不必攻击目标网站本身。这些攻击者能够通过在目标设备上安装一键点击恶意软件来把这种流量转化为金钱收入,从而产生流量到他们选择的URL上。此外,他们可能会对目标设备使用加密勒索软件或其他危险的恶意软件,就像我们最近看到的一样。

发表评论

您还未登录,请先登录。

登录