来自buguroo安全研究人员已经成功找到了Dridex的许多管理面板中的一个,在利用了一个较旧的漏洞之后,安全人员成功黑入其后端,检索用户数据,并持续监控犯罪分子的操作来分析犯罪行为。

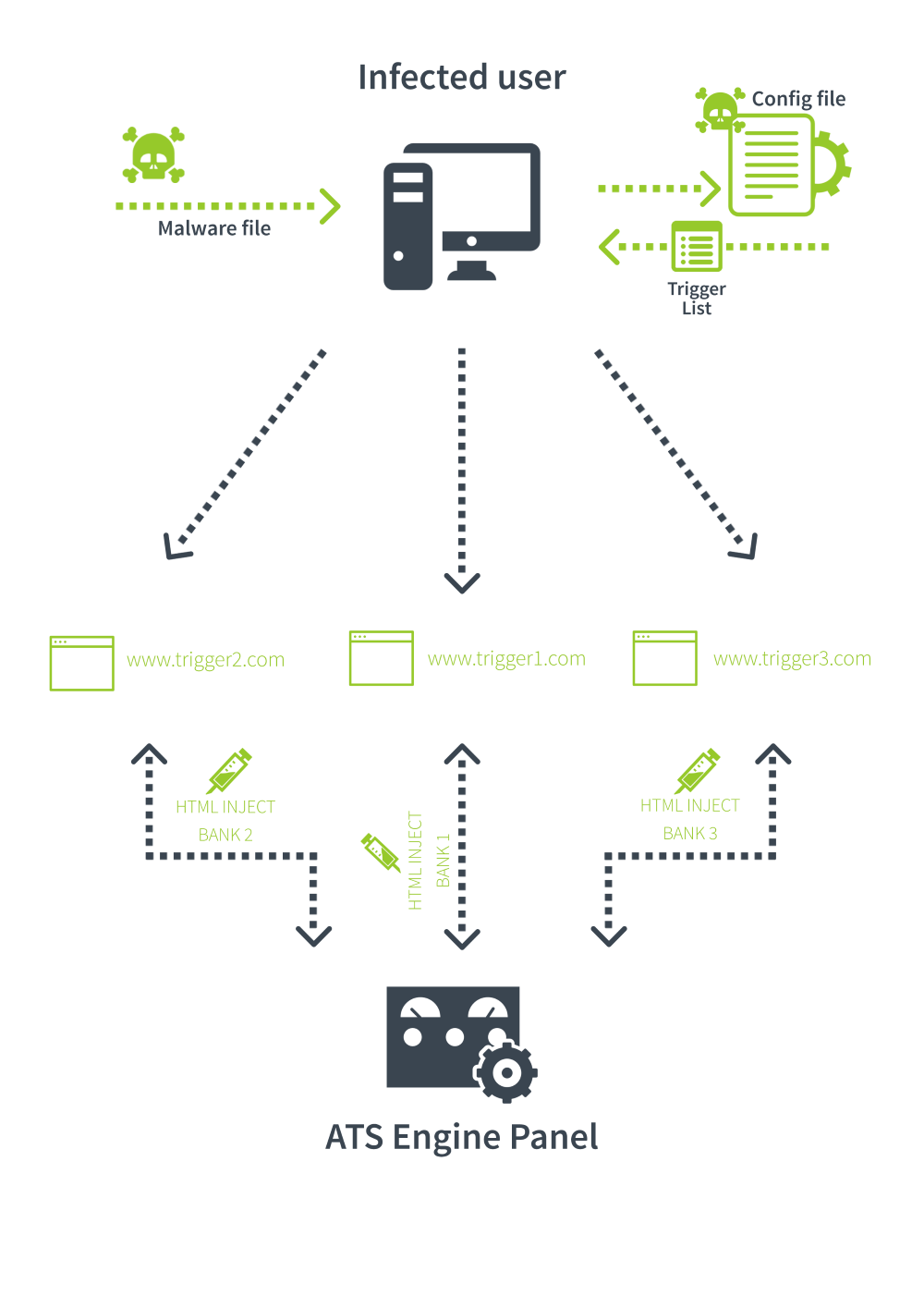

这些研究人员在2016年1月的调查中表明,当时他们的bugFraud Defense终端防护系统检测到了经典的Dridex警报,该事件涉及到用户的浏览器端,Dridex恶意软件在一些网上银行网站中注入恶意的JavaScript脚本以盗取用户身份验证凭据 。

追踪过程,及如何黑入Dridex后端

深入分析警报之后,研究人员发现硬编码在用来劫持用户浏览器的恶意JavaScript文件中的一个Dridex管理面板的IP地址。

由于Dridex操作经常大规模进行,在这个庞大的僵尸网络背后,犯罪分子会使用多个较小的基础设施,安全研究人员称之为子网。这种分裂的架构使得来自Dridex的操作很难被安全公司检测到,也难以落水cybergang。

Buguroo的研究人员成功地发现了一个Dridex的子网,该子网之前是Dridex的一部分叫做Subnet 220。幸运的是,这个子网上运行着一个旧版本的Dridex后端,其中有一些漏洞在较早版本的管理面板中已经被发现过。

该漏洞可使研究人员破解并打开Subnet 220的管理面板,并查看内部内容。通过恢复这个后端研究人员发现了里面的数据,从而能够确定这些黑客的规模,发现一些在最近的攻击中使用的新技术。

Dridex黑客窃取16,000个凭证赚取800,000美金

已有的证据表明,这些黑客还与最近的Locky勒索软件攻击有关,参考许多其他报告后研究人员还发现,受害者所泄露的数据包括很多的详细信息,如银行账户,受害者姓名,最后一次登录的日期,身份证号码,银行卡的类型,和国籍。

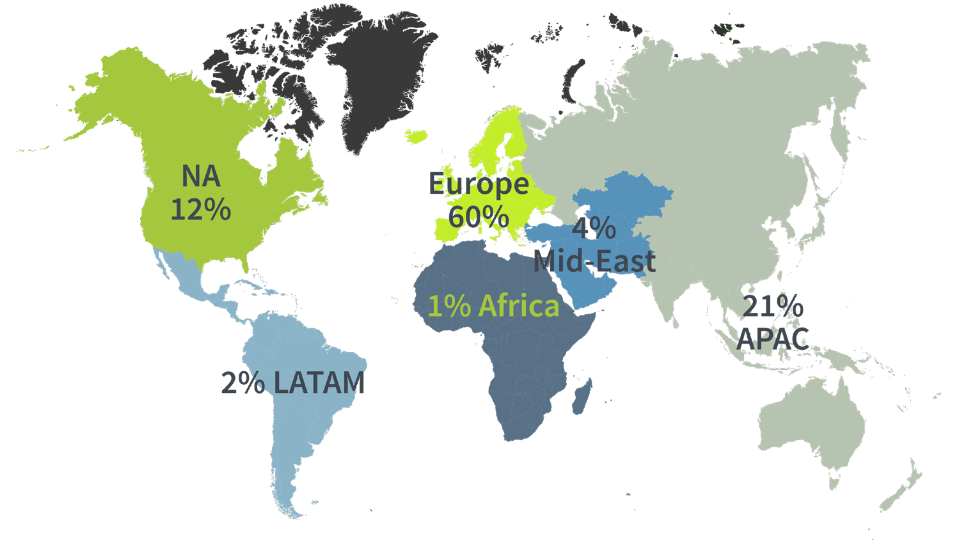

大部分数据来自英语为母语的国家的银行,但受害者却是来自世界各地,他们主要来自欧洲和亚太地区。

据研究人员统计,数据包含了超过100个国家,超过900个公司的信息,其中70%来自英语国家的发卡组织,但是受害者中85%都是来自非英语国家的人。

研究人员说,Dridex攻击者在短期内多次发起攻击,并在不同的时间发起多次攻击。平均而言,攻击者每次攻击大概能收集16000张信用卡的卡号,从每个受害者的账户上窃取约500美金。

由于银行会检测到异常操作,且90%的情况下银行会阻止这些非法交易,这意味着攻击者每次发动攻击会赚取大约 800,000美金。

发表评论

您还未登录,请先登录。

登录