报告APT事件的细节通常会在多年里横跨多个组织、部门、行业以及国家。据MITRE透露:“对于一些组织来说,拥有网络威胁情报的能力越来越重要,而这种能力是否成功的关键取决于能否与他们的合作伙伴、同行或者他们信任的对象共享信息。”共享信息对于工作在任何组织中的人来说都是一个非常有益的工具,那是因为从外部某个组织传入的消息可以很大程度上提高内部组织的信息安全。

一些在计算机安全领域的从业人员把APT活动称为“攻击”,意在引发自卫权(使用高度充满情感的以及松散定义术语主动防御)。然而在我们看来,更合适的术语应该就是威胁(compromise),尤其是对于目标组织的信息和信息系统的完整性、可利用性以及机密性威胁。

这些活动要求在威胁面前建立并维持一个稳定的状态,包括保护、检测以及响应这三个部分。更加具有侵略性的活动被HImma和Dittrich称为“主动反应连续体”(任何人都不能清楚地表述和分析这些行为的伦理和法律问题不应信任从事最极端的行为,更不用说被授予豁免计算机犯罪法令的名字中的“自卫”)。

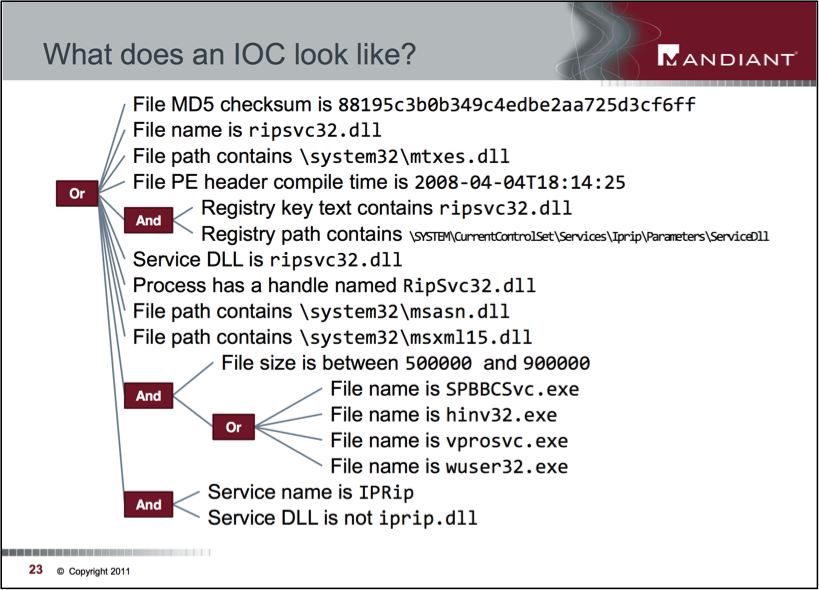

如果我们“假设存在破坏”——这就意味着我们接受这样的观点:威胁将会发生并且因此循环保护、检测以及响应应该是一种常态,而不是一些不可预见的异常,然后更加审慎的做法就是使用所有可用的信息,来更加有效的解决威胁。这些信息应该体现在威胁观测和威胁指示(IOCs)上,这一结果发表于2012年MITRE关于SITX(Structured Threat Information eXpression)框架的论文中。

我们经常会把威胁的观测和指示(IOCs)弄混淆,常常是源于知识的匮乏,语言的不精确或者使一些简单的人性的缺点(有时很有目的性,服务于一些狭隘的自我感兴趣的目标而不是努力提高国家安全来改善公共利益)。让我们一起来看看MITRE对于这些术语的定义:

“观测值是与计算机以及网络操作有关的状态属性和可测量事件。一个文件的信息(名称、哈希、大小等等)、注册表键值、启动服务项或者是一个HTTP的请求被发送都可以被看成是观测的一个简单的例子。[…]指示构建用来传达特定的观测值,结合了上下文内容相关的信息,用于表示在网络安全方面的产品以及利益行为。它们由一个或多个观测值可能映射到相关的TTP内容上像在指示的说法,并由其他事件中例如指示器明确主张的秘密的相关元数据,处理限制,有限时间窗,比如指示器的影响、照准,检测结构测试机制,建议的操作过程,以及指示的来源等等。”

MITRE同样还定义了其他一些相关的条款,来解决更高级别的结构和组织的目标:事件、工具、策略和程序(TTP);运动,威胁动作,行动过程(COA)。Alex Sieira在Infosec Zanshin博客中提到,把观测值和IOC混为一谈,并且不恰当的观测观测结果会引发假阳性警报的升高。“威胁智能指示”影响了观测值,其实并不“智能”,不应该被用来作为触发警报的唯一依据。该博客中作者的结论是合理的,但是IP地址,域名和URL大多是实际观测量,而不是IOC。作者解释不能简单看待这些观测值,而是要调用IOC,结合不同置信水平上的多重观测值来分析,才能减少误报概率。

让我们来看看来自Crowdstrike给出的另一个例子:“IOC在取证时常常被描述为用于指示网络安全性已被破坏的计算机证据。” Crowdstrike还说:“在网络中,IOC可能是一个MD5哈希值,一个C2结构域或硬编码的IP地址,一个注册表项,文件名等。这些IOC都在不断变化来保护网络的安全。”同样,根据2012年MITRE的定义,这显然是观测量,而不是IOC本身。Ross和Breem甚至指出这种与IOC之间的联系(见下文),以及IOC是如何“不断变化的”。他提道: “在网络领域中,IOA的力量会展示一个攻击者是如何侵入你的计算机,访问的文件,破解密码,并最终盗取数据的。”

如果我们考虑MITRE的定义,这些IOC显然与Incident,TTP,Campaign,Threat Actor相挂钩。这些参数被收集起来并应用在实时处理过程中,从而导致了IOC的不同。而且这强调了需要收集很多观测量,结合手中的其他信息以提高效用,并支持“努力创造,发展和完善的共享和结构化的威胁信息,以社区为基础进行发展”的想法。为什么要尝试发明了一个新名词替代现有的概念? 提高整体网络防御的能力和持久性才是重中之重。

如果真正的目标是检测,响应和改善威胁活动的长时间运行模式的有效性,防御来自海外和国内的网络威胁,这样的目标是大家的共识并且以此为共同利益的。如果其中有人有其他意图或者有诚信问题,那么就会阻碍共同的防御。

发表评论

您还未登录,请先登录。

登录