翻译:360代码卫士

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

2018年5月24日安全客补充修正:

Check Point在报告中指出:

目前尚不清楚 CopyCat 背后的攻击者是谁。虽然有一些联系指向一家中国广告公司 MobiSummer ,但这并不意味着该恶意程序由该公司编写,有可能是幕后攻击者在 MobiSummer 不知情的情况下使用了该公司的代码和基础设施。

The Hacker News 也已经就此问题就行修正,本文特此更新。

1400万台设备受感染;其中800万台被root

研究人员指出,“CopyCat”恶意软件已感染1400万台设备,其中近800万台设备被root;380万台设备传播广告,440万台设备用于窃取在谷歌应用商店安装app的信誉。

大部分受害者位于南亚和东南亚,其中印度受影响最大;超过28万台位于美国的安卓设备也受影响。

跟Gooligan一样,“CopyCat”恶意软件还利用“先进技术”实施多种广告欺诈活动。“CopyCat”使用多个利用代码如CVE-2013-6282 (VROOT)、CVE-2015-3636 (PingPongRoot) 和CVE-2014-3153 (Towerroot) 攻击运行安卓5.0及之前版本的设备。这些版本的使用范围广且非常老旧。攻击的成功说明数百万名用户依然

“CopyCat”如何感染设备

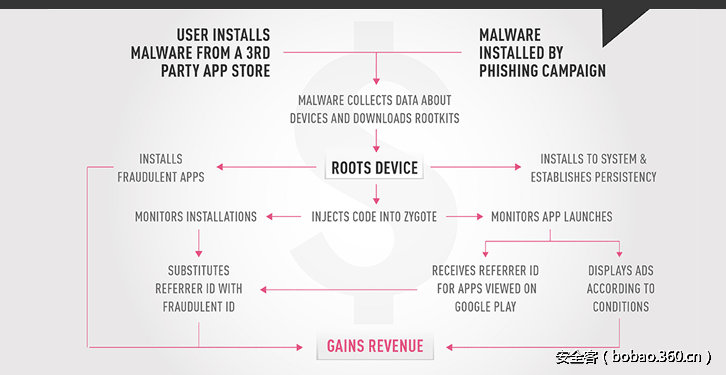

“CopyCat”会伪装成用户从第三方应用商店下载的流行安卓app。一旦被下载,它就会开始收集关于被感染设备的信息并下载后门root用户手机。随后,“CopyCat”会删除设备的安全防御措施并将代码注入Zygote app,启动进程安装app并显示广告从中牟利。

研究人员指出,“CopyCat”利用Zygote进程显示欺诈广告并隐藏其来源,这样用户就难以理解屏幕上为何会弹出广告。“CopyCat”还会直接将欺诈广告安装到设备上。这些活动会为操作者带来丰厚利益。

在仅为2个月的时间里,“CopyCat”恶意软件就给黑客牟利150多万美元。主要收集来自近490万次安装,显示有1亿次广告。多数受害者位于印度、巴基斯坦、巴格达、印度尼西亚和缅甸,不过超过38.1万台设备位于加拿大,而超过28万台设备位于美国。

沃钛移动被指为幕后黑手

虽然并未有直接证据标明“CopyCat”恶意软件的幕后黑手是谁,但研究人员认为中国广告公司沃钛移动跟“CopyCat”恶意软件之间存在诸多关联:

“CopyCat”恶意软件和沃钛移动都在同一台服务器上操作

多行“CopyCat”代码是由沃钛移动签名的

“CopyCat”和“沃钛移动”使用相同的远程服务

“CopyCat”并没有针对中国用户发动攻击,然而超半数受害者位于亚洲

运行老旧安卓版本的用户仍然易受“CopyCat”攻击,不过只有在从第三方应用商店下载app的用户才受影响。2017年3月份,Check Point研究员告知谷歌关于“CopyCat”攻击活动的情况。谷歌已更新Play Protect拦截该恶意软件。因此即使运行老旧设备的安卓用户也受到Play Protect的保护。

发表评论

您还未登录,请先登录。

登录