[更新记录]

- 文中提到的C2地址 95.211.123.69:7654 ,实际是 95.211.123.69:7645 的笔误。

传送门

安全威胁早期预警:新的mirai僵尸网络变种正在端口23和2323上积极传播

前言

在我们之前的blog中,我们提及有大约10万个来自阿根廷的独立扫描IP正在扫描端口2323和23,并且确定这是一个新的mirai变种。在过去的几天中,扫描行为变得愈发严重,更多的国家出现在我们的ScanMon平台上。仔细分析后我们看到了更多的部分,意识到之前2323/23端口上的扫描还只是巨大拼图的一小部分。就在我们继续深入分析的时候,我们的注意到一个新的情况出现,值得引起安全社区立即注意。下面是对这个情况非常简短和粗糙的说明。

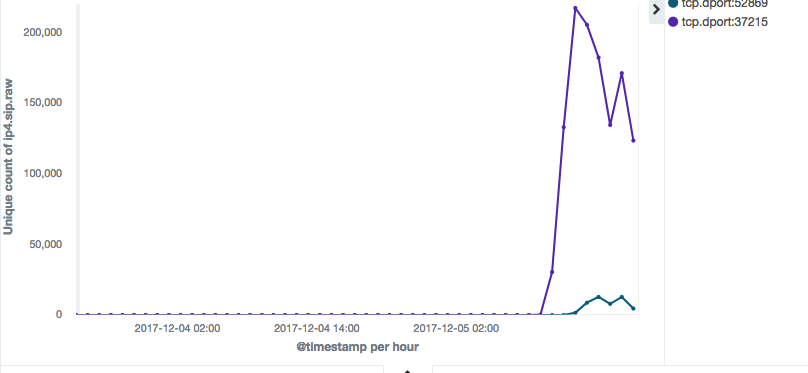

大约从今天中午 (2017-12-05 11:57 AM)开始,我们注意到Satori(一个mirai变种)的新版本正在端口37215和52869上非常快速的传播。这个新变种有两个地方与以往mirai有显著不同:

- bot 不再完全依赖以往的 loader/scanner 机制进行恶意代码的远程植入,而是自身有了扫描能力。这是一个类似蠕虫的传播行为,值得引起注意;

- bot 中增加了两个新的漏洞利用,分别工作在端口 37215 和 52869 上。考虑到bot类似蠕虫的行为,我们建议安全工作者关注端口 37215 和 52869 上的扫描行为。(可以参考我们的ScanMon系统,或者 ISC 的端口页面)。

当前活跃的是Satori僵尸网络的最新版本。我们已经跟踪Satori好几个月,有强有力的证据证明当前这次攻击与之前 2323/23 端口之间的扫描攻击流量是有关联的。

发起扫描的IP(也就是僵尸网络的bot,“肉鸡”)的数目在急剧增长,在过去的12个小时里,我们看到 263,250 个不同的IP在扫描端口 37215, 以及 19,403 个IP在扫描端口 52869。

恶意代码样本和C2

df9c48e8bc7e7371b4744a2ef8b83ddf hxxp://95.211.123.69/b

a7922bce9bb0cf58f305d17ccbc78d98 hxxp://95.211.123.69/fahwrzadws/okiru.mipsel

37b7c9831334de97c762dff7a1ba7b3f hxxp://95.211.123.69/fahwrzadws/okiru.arm7

e1411cc1726afe6fb8d09099c5fb2fa6 hxxp://95.211.123.69/fahwrzadws/okiru.x86

cd4de0ae80a6f11bca8bec7b590e5832 hxxp://95.211.123.69/fahwrzadws/okiru.x86

7de55e697cd7e136dbb82b0713a01710 hxxp://95.211.123.69/fahwrzadws/okiru.mips

797458f9cee3d50e8f651eabc6ba6031 hxxp://95.211.123.69/fahwrzadws/okiru.m68k

353d36ad621e350f6fce7a48e598662b hxxp://95.211.123.69/fahwrzadws/okiru.arm

8db073743319c8fca5d4596a7a8f9931 hxxp://95.211.123.69/fahwrzadws/okiru.sparc

0a8efeb4cb15c5b599e0d4fb9faba37d hxxp://95.211.123.69/fahwrzadws/okiru.powerpc

08d48000a47af6f173eba6bb16265670 hxxp://95.211.123.69/fahwrzadws/okiru.x86_64

e9038f7f9c957a4e1c6fc8489994add4 hxxp://95.211.123.69/fahwrzadws/okiru.superh

Satori是一个mirai的变种,同样针对物联网设备,但是也变化了很多。

样本 e1411cc1726afe6fb8d09099c5fb2fa6 中包含的C2 有三个:

- 95.211.123.69:7645

- network.bigbotpein.com:23

- control.almashosting.ru

值得注意的是,只有 95.211.123.69:7645 这个是真正起作用的C2,另外的两个 network.bigbotpein.com:23 和 control.almashosting.ru 在当前样本中并没有真正被使用,而是有可能用来迷惑严肃的安全分析人员。 再次值得注意的是,control.almashosting.ru 这个C2 在以往以及正在新收到的其他样本中也被真正使用过。

恶意样本的扫描活动

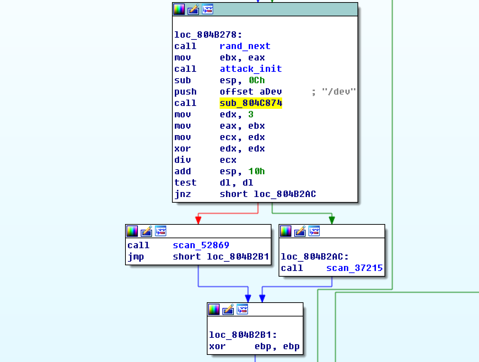

如下图所示,Satori 的bot 现在会随机的扫描端口 37215 和 52869,取决于一个随机数模三得到的余数是否为零。

漏洞利用

Satori当前会在扫描过程中使用两个漏洞利用(exploit),一个在端口 37215 上,另外一个在端口 52869 上。

- 37215 端口上的漏洞利用尚未见到完全公开的细节。我们团队在过去的几天里持续在跟踪这个漏洞利用,也有了较为深入的了解,但是在本blog中也不会详细描述细节;读者可以继续关注我们后续文章;

- 52869 端口上的漏洞利用,源自 CVE-2014-8361.

Satori在传播过程中,不仅会利用上述漏洞利用,而且会迫使受感染设备从原始下载URL处继续下载Satori自身的恶意代码。这样周而复始,使得恶意代码类似蠕虫式地传播。

与之前端口 23 和 2323 扫描流量攻击的关系

在我们 早先的blog中,我们提及阿根廷来源的扫描流量在23和2323端口上有暴涨。

事实上,在blog发布后的几天里,更多的国家比如埃及、突尼斯、哥伦比亚也发生了类似的攻击。更近一步的跟踪分析发现那次攻击中使用了若干样本和某个特定的漏洞利用。

那次攻击与本次Satori的攻击相比有若干共同点,包括样本的命名和静态特征,部分的C2协议,以及进化中的漏洞利用。因此,我们相信两次攻击是有关联的。

我们还怀疑本次攻击与2017年8月发生在中国的另一次IoT物联网相关的攻击有关系。也许后续我们会发布另外一篇blog详细阐述。

IoC

本轮攻击的样本

df9c48e8bc7e7371b4744a2ef8b83ddf hxxp://95.211.123.69/b

a7922bce9bb0cf58f305d17ccbc78d98 hxxp://95.211.123.69/fahwrzadws/okiru.mipsel

37b7c9831334de97c762dff7a1ba7b3f hxxp://95.211.123.69/fahwrzadws/okiru.arm7

e1411cc1726afe6fb8d09099c5fb2fa6 hxxp://95.211.123.69/fahwrzadws/okiru.x86

cd4de0ae80a6f11bca8bec7b590e5832 hxxp://95.211.123.69/fahwrzadws/okiru.x86

7de55e697cd7e136dbb82b0713a01710 hxxp://95.211.123.69/fahwrzadws/okiru.mips

797458f9cee3d50e8f651eabc6ba6031 hxxp://95.211.123.69/fahwrzadws/okiru.m68k

353d36ad621e350f6fce7a48e598662b hxxp://95.211.123.69/fahwrzadws/okiru.arm

8db073743319c8fca5d4596a7a8f9931 hxxp://95.211.123.69/fahwrzadws/okiru.sparc

0a8efeb4cb15c5b599e0d4fb9faba37d hxxp://95.211.123.69/fahwrzadws/okiru.powerpc

08d48000a47af6f173eba6bb16265670 hxxp://95.211.123.69/fahwrzadws/okiru.x86_64

e9038f7f9c957a4e1c6fc8489994add4 hxxp://95.211.123.69/fahwrzadws/okiru.superh

更早期间的关联样本

c63820d8aff3b18b3ee0eaee4e9d26b0 hxxp://172.93.97.219/okiru.mipsel

fd2bd0bf25fc306cc391bdcde1fcaeda hxxp://172.93.97.219/okiru.arm

ba98c78a65ebf17615fee9a7ef34b405 hxxp://172.93.97.219/okiru.arm7

8a561bda915c89668e611b0ba72b0429 hxxp://172.93.97.219/okiru.m68k

f8130e86dc0fcdbcfa0d3b2425d3fcbf hxxp://172.93.97.219/okiru.x86

7a38ee6ee15bd89d50161b3061b763ea hxxp://172.93.97.219/okiru.mips

3f401fc6b8a5847376e4d070505bd9fe hxxp://172.93.97.219/cryptonite.mips

a69692a2506f2127b23a8c35abe11427 hxxp://165.227.220.202/bins/mips

发表评论

您还未登录,请先登录。

登录