意大利安全公司 TRUEL IT的安全研究员和一名神秘的独立安全研究人员发现并披露了热门互联网论坛软件 vBulletin 中的两个未修复的紧急 0day 漏洞。其中一个漏洞可导致远程攻击者在最新版 vBulletin 应用服务器中执行恶意代码。vBulletin 是一款使用广泛的基于 PHP 和 MySQL 数据库服务器的专有互联网论坛软件包。它为互联网上超过10万个网站提供支持,其中不乏财富500强、Aexa 排名前100万的公司网站和论坛。

事件还原

这名神秘的独立安全研究员通过Beyond Security 公司的SecuriTeam安全披露项目披露了这些漏洞的详情。这些漏洞影响 vBulletin 论坛软件版本 5且目前尚未修复。Beyond Security 公司表示,自2017年11月21日起就试图联系 vBulletin,但并未得到任何回复。

远程代码执行漏洞

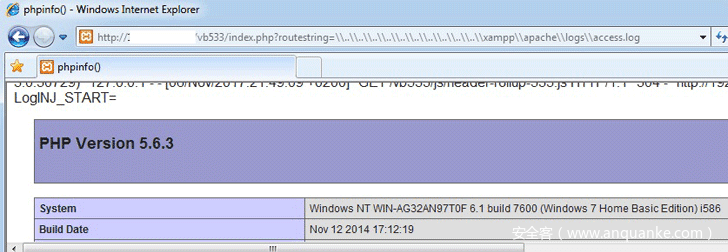

存在于 vBulletin 中的第一个漏洞是一个文件包含问题,可导致远程代码执行,可让远程攻击者包含来自 vBulletin 服务器的文件并且执行任意 PHP 代码。未经验证的攻击者可通过向 index.php发出包含 “routestring=” 参数的GET 请求触发文件包含漏洞,最终导致攻击者“向安装在 Windows 操作系统上的 vBulletin 服务器创建一个特殊构造的请求并包含 web 服务器中的任意文件。”

研究员还提供了 PoC 利用代码来展示漏洞情况。该漏洞尚未获得CVE编号。

远程任意文件删除漏洞

vBulletin 论坛软件版本5中出现的第二个漏洞是CVE-2017-17672,它是一个反序列化问题。未经验证的攻击者能利用它删除任意文件甚至“在某些情况下”能执行恶意代码。该漏洞的产生是因为由用户提供的输入中未安全使用 PHP 的unserialize(),从而允许未经验证的攻击者删除任意文件并可能在 vBulletin 中执行任意代码。应用公开 API 即vB_Library_Template的cacheTemplates() 函数能从数据库中的一系列给定模板中提取信息,并将它们存储在一个缓存变量中。

为了说明漏洞的严重性,安全公告中除了公布技术细节外,还包含了PoC 。希望厂商能在黑客开始利用这两个 0day 漏洞之前尽快发布补丁。

发表评论

您还未登录,请先登录。

登录