Sophos实验室发现了一次恶意的软件分发活动,该活动的主要行为是:将恶意程序Red Alert2.0(红色警报)木马伪装成为知名应用,通过网页的广告进行传播分发以窃取银行凭证。

分发Red Alert系列恶意软件的主要途径是:知名的社交媒体、媒体播放器、系统更新补丁、VPN客户端,恶意软件通过伪装成这些正常应用以引诱用户下载安装并提升恶意程序的权限。由于这次攻击的恶意样本包含了VPN等假装表面上增强了安全性的软件,作者推测这次攻击的对象更偏向于一些具备安全知识的人。

伪装

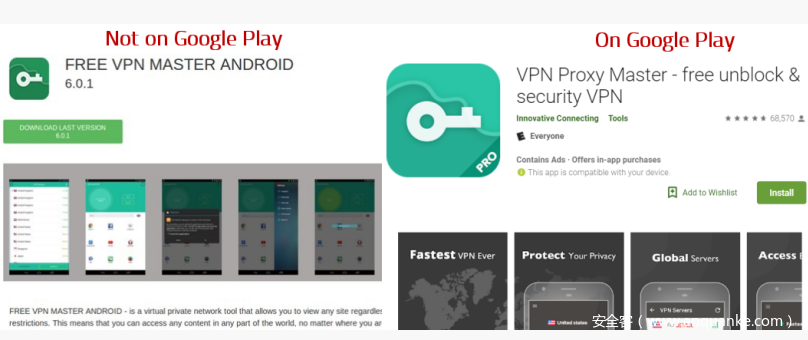

挂载在恶意网页上的伪造的软件(左侧)与Google Play商店中的合法VPN应用程序(右侧)十分相似。

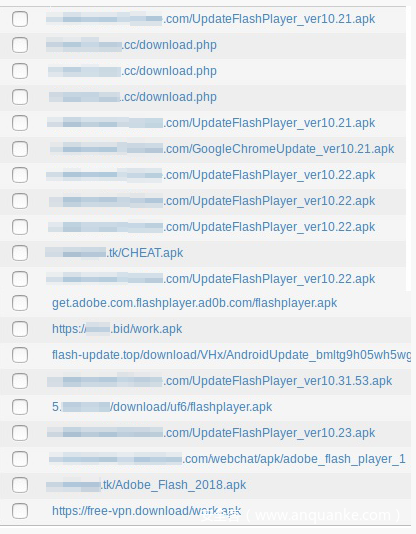

除了上面的“Free VPN Master Android”之外,我们还观察到Red Alert 2.0特洛伊木马在野外使用了以下名称进行伪装:

Flash Player or Update Flash Player

Android Update or Android Antivirus

Chrome Update or Google Update

Update Google Market

WhatsApp

Viber

OneCoin Wallet

Pornhub

Tactic FlashLight or PROFlashLight

Finanzonline

绝大多数在野的Red Alert 2.0样本伪装成了Android的Adobe Flash播放器,但是其实Adobe多年前就停止支持这个程序了。

恶意载荷分析

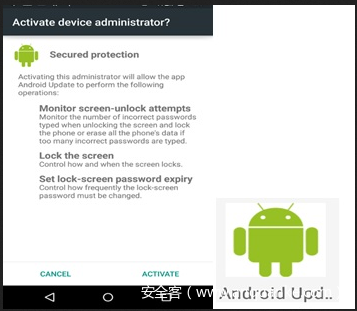

安装恶意软件后,该软件会请求设备管理员权限。

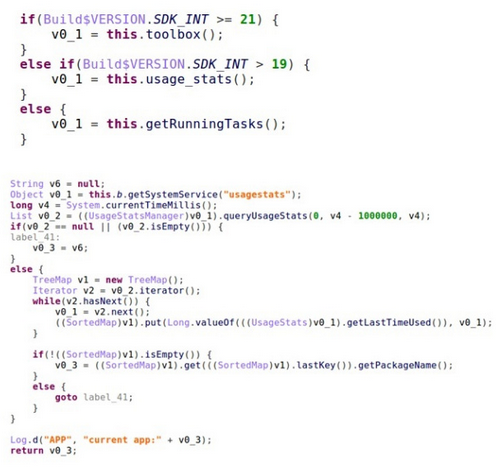

由于这个木马依赖的是覆盖机制,所以它必须知道当前用户手机中的应用程序列表才能开始执行。这样做的目的不仅是为了确定特定应用程序的使用是否允许他们收集另一个凭证,也是为了使每个目标程序都可以对应覆盖到指定程序上,以便其能拦截和窃取用户数据。由于这个确定当前运行程序的行为是覆盖恶意软件是否成功的标志,所以我们将仔细研究它是如何完成的。

为了防止上述情况的发生,Android的工程师会定期发布一些补丁,这些补丁旨在防止应用在未经明确许可的情况下获取当前正在运行的应用列表。因此随着每次Android的更新,恶意软件作者也被迫使用新的技巧来进行攻击。

攻击者首先会使用内置工具箱命令来确定正在运行的应用程序是什么,如果失效则直接调用queryUsageStats函数:

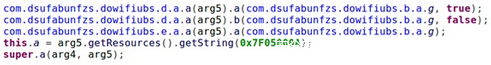

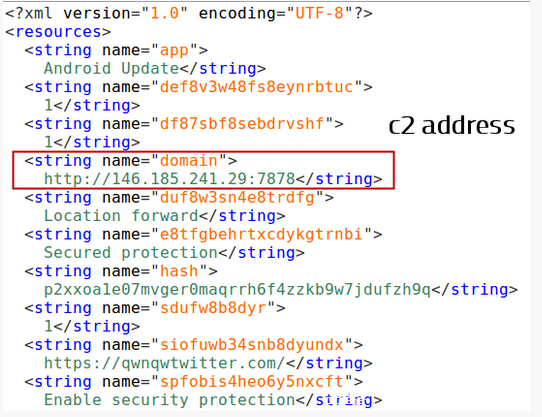

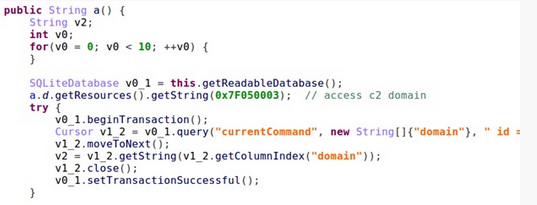

Red Alert 2.0的数据均存储在Strings.xml文件内,例如C2地址。

恶意软件使用SQLite数据库命令来存储和调用远程控制的地址:

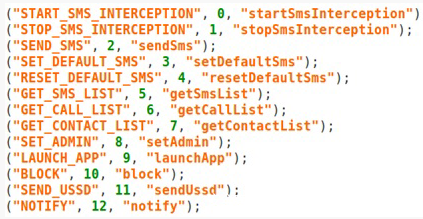

远控指令

恶意软件可以执行各种命令,例如在用户不知情的情况下拦截或发送文本消息、获取受害者通讯录信息、拨打电话、窃取用户短信信息、发送电话网络功能代码(USSD代码)。

C2和目标银行

由上述信息可知,C2信息保存在恶意程序的资源里。在软件执行期间,恶意程序会与C2进行连接以获取远控指令。

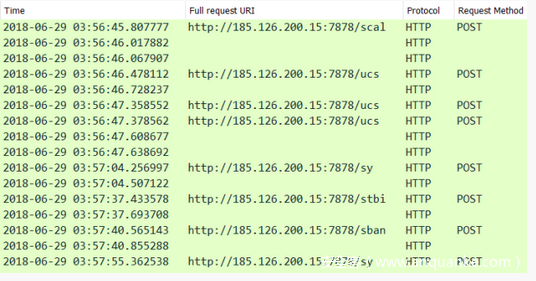

我们观察到的大多数网络流量都是HTTP流。样本中储存的C2地址信息包括IP地址和端口号。到目前为止,我们测试的所有样本的IP地址的端口均为7878 / tcp。

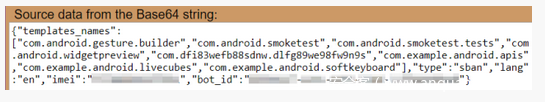

恶意软件还会以HTTP POST形式向其C2服务器发送受感染设备的数据,它使用基础的Dalvik User-Agent字符串来运行它所可运行的设备。

Sophos实验室检测到该木马家族的所有样本为Andr / Banker-GWC和Andr / Spybot-A。在野样本来源均为第三方下载平台,在正规应用商店中并未发现此病毒。

IOC

C2:

103.239.30.126:7878

146.185.241.29:7878

146.185.241.42:7878

185.126.200.3:7878

185.126.200.12:7878

185.126.200.15:7878

185.126.200.18:7878

185.165.28.15:7878

185.243.243.241:7878

185.243.243.244:7878

185.243.243.245:7878

167.99.176.61(恶意软件源的web主机地址)

域名:

free-androidvpn.date

free-androidvpn.download

free-androidvpn.online

free-vpn.date

free-vpn.download

free-vpn.online

Hashes:

22fcfce096392f085218c3a78dd0fa4be9e67ed725bce42b965a27725f671cf

55292a4dde8727faad1c40c914cf1be9dfdcf4e67b515aa593bcd8d86e824372

be92a751e5abbcd24151b509dbb4feb98ea46f367a99d6f86ed4a7c162461e31

5c4d666cef84abc2a1ffd3b1060ef28fa3c6c3bb4fad1fa26db99350b41bea4c

06081ab7faa729e33b9397a0e47548e75cbec3d43c50e6368e81d737552150a5

753999cb19a4346042f973e30cf1158c44f2335ab65859d3bfa16bca4098e2ef

发表评论

您还未登录,请先登录。

登录