事件背景

在最近这四个月里,在微软不知情的情况下,一个叫做SandboxEscaper的安全研究人员在互联网上第三次披露了windows的0day。本次披露的0day可以允许用户读取任意未授权位置的数据。

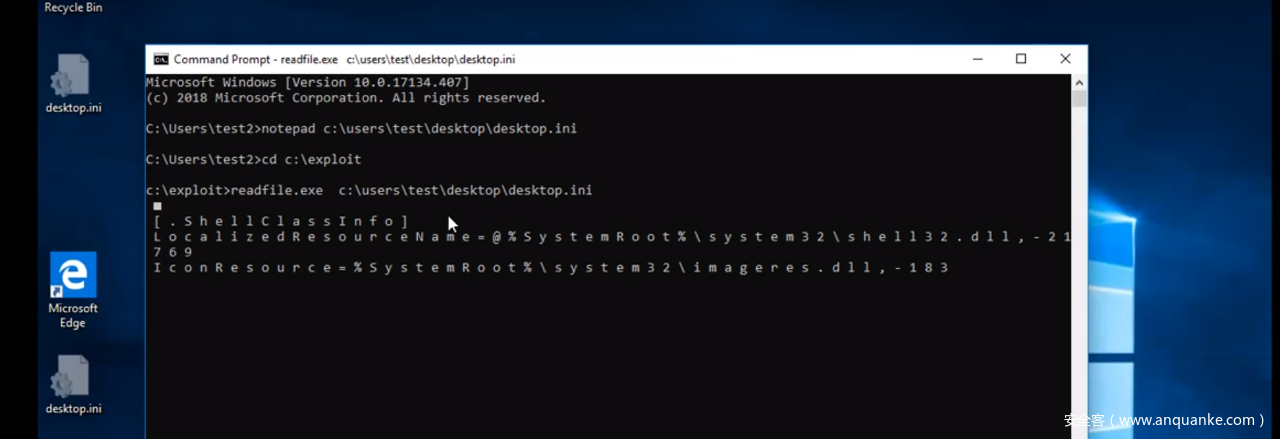

SandboxEscaper发布了关于该漏洞详细信息,漏洞影响ReadFile.exe,允许用户读取任意未授权位置的数据。换句话说,该漏洞允许低权限用户读取本地系统账户可以访问的任意文件。

漏洞原理

漏洞位于”MsiAdvertiseProduct”函数中。该函数具备生产产品推送脚本或者将产品信息通告给计算机的功能。常用于安装程序向注册表写入一些产品信息以及快捷方式时。

SandboxEscaper称,调用这个函数可以导致安装程序服务进行任意文件的复制操作,而攻击者可以控制这个调用过程。尽管在这个函数的调用过程中做了一些检查,但是可以通过TOCTOU来绕过这个防御。

在报告的最后,SandboxEscaper还在youtube上发布了一个攻击样例视频说这个漏洞可以复制需要SYSTEM权限读取的文件,目标文件始终可以被读取。因此她把这个漏洞称为任意文件读取漏洞。

漏洞POC被证实有效可行

SandboxEscaper在youtube上发布了一个攻击样例视频来说明该攻击的有效性(https://youtu.be/x4P2H64GI1o),她通过建立两个本地用户,使用一个用户的账号读取另一个用户的desktop.ini文件来证明漏洞的存在。

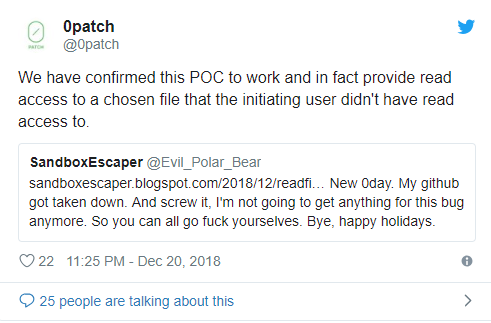

SandboxEscaper通过推特发布了该漏洞的情况以及其POC(地址:https://sandboxescaper.blogspot.com/2018/12/readfile-0day.html),而Acros Security 的CEO Mitja Kolsek以及0Patch平台的创始人Mitja Kolsek证实了PoC的有效性。

SandboxEscaper正在被查水表

在没有得到微软同意的情况下,SandboxEscaper最近公布了三个windows的0day。在今年8月底,她发布了第一个0day:攻击者可以通过windows计划任务来实现提权。

在今年10月底,她发布了第二个0day:同样是一个提权漏洞,攻击者可以越权删除任意文件。第三个漏洞也就是本次这个漏洞,也可以说是今年12月底发布的0day,按照合理推测是不是明年二月底将会发布第四个0day呢?我们将拭目以待。

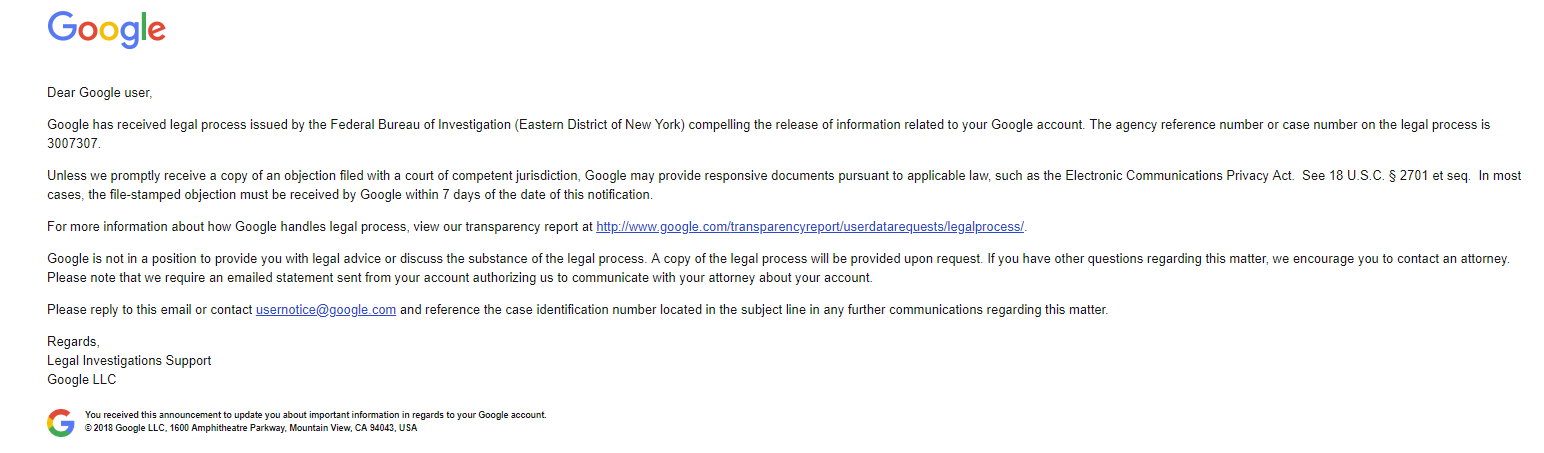

自从SandboxEscaper在github上面发布了第一个0day的详细错误信息和POC后,她的github账号就被封了。不仅如此,她还接收到了谷歌的通知。FBI向谷歌提出了申请,要求获取她的Google账户信息。

虽然FBI的目的暂时不明朗,也许是因为她公开发布的0day,也许是因为她之前曾经给特朗普发送过死亡威胁。看起来她很快就会被请去喝咖啡了,译者将会持续关注本次事件的进展。

发表评论

您还未登录,请先登录。

登录