What?竟有间谍组织在Shadow Brokers泄密之前使用了方程式组织的工具?

早在2016年的一次网络攻击活动中,黑客组织Buckeye就曾使用过方程式组织的攻击工具来利用一个Windows 0day 漏洞,但是在2017年Buckeye消失之后,相关的漏洞利用代码以及攻击工具仍在被人使用…

关键发现

1、 Buckeye黑客组织曾使用方程式组织(Equation Group)的黑客工具来获取目标组织的永久访问权,而这个事情发生在Shadow Brokers(影子经纪人)泄密事件的前一年。

2、 Buckeye所使用的黑客工具(来自于方程式组织)为定制修改版,它们跟影子经纪人泄露出来的工具是不同的,很有可能是因为这些工具的来源不同。

3、 在Buckeye所使用的方程式组织黑客工具中,还涉及到了一个此前未知的Windows 0day 漏洞的漏洞利用代码。这个0day漏洞在2018年9月份由赛门铁克报告给了微软公司,微软公司在2019年3月份成功修复了该漏洞。

4、 虽然Buckeye黑客组织在2017年中旬突然消失得“无影无踪”了,但是它们所使用的方程式组织黑客工具在2018年底之前的网络犯罪活动中仍然在被使用。目前我们还无法得知到底是何人在使用这些工具,有可能是之前Buckeye黑客组织的成员转移到了其他黑客组织,也有可能是Buckeye黑客组织仍在持续进行着他们的网络犯罪活动。

可能很多同学还清晰地记得,2017年有一个自称Shadow Brokers(影子经纪人)的神秘黑客组织泄露了方程式组织的黑客工具,这也是近几年以来最重要的网络安全事件之一。方程式组织(Equation Group)被认为是目前实际上技术最为熟练的间谍组织之一,该组织所开发的一系列木马病毒以及黑客工具对网络安全领域产生了极其重大的影响。例如针对永恒之蓝漏洞的利用代码,以及给我们带来巨额经济损失的WannaCry等等。

然而,根据赛门铁克安全研究人员的发现,Buckeye网络间谍组织(又名APT3或哥特式熊猫)早在影子经纪人泄密的前一年就已经开始使用方程式组织的黑客工具了。

从2016年3月份开始,Buckeye就开始使用Doublepulsar(backdoor.doublepulsar)的变种版本了,而这个后门是影子经纪人在2017年才泄露出来的。

Bemstour(Trojan.Bemstour)这个攻击工具利用了两个Windows漏洞来在目标设备上实现远程内核代码执行。其中一个漏洞是一个Windows 0day漏洞(CVE-2019-0703),该漏洞由赛门铁克发现。另一个漏洞同样是一个Windows漏洞(CVE-2017-0143),这个漏洞在2017年被微软修复。但需要注意的是,这个漏洞在被发现之前,有两款攻击工具已经在利用该漏洞来实施攻击了,这两款工具分别为:EternalRomance和EternalSynergy。

但是,Buckeye是如何在影子经纪人泄密事件发生至少一年之前就获得了方程式组织的黑客工具的,目前还无人知晓。

不过一切突然停止在了2017年中旬,因为Buckeye突然一夜之间销声匿迹了,而三名据称是该组织成员的人也在2017年11月份被美国政府起诉。虽然有关Buckeye的黑客活动在2017年中旬已经停止了,但是跟该组织有关的黑客工具仍处于活动状态,因为他们所使用的Bemstour漏洞利用工具以及DoublePulsar变种直到2018年9月份之前都仍然有人在使用着。

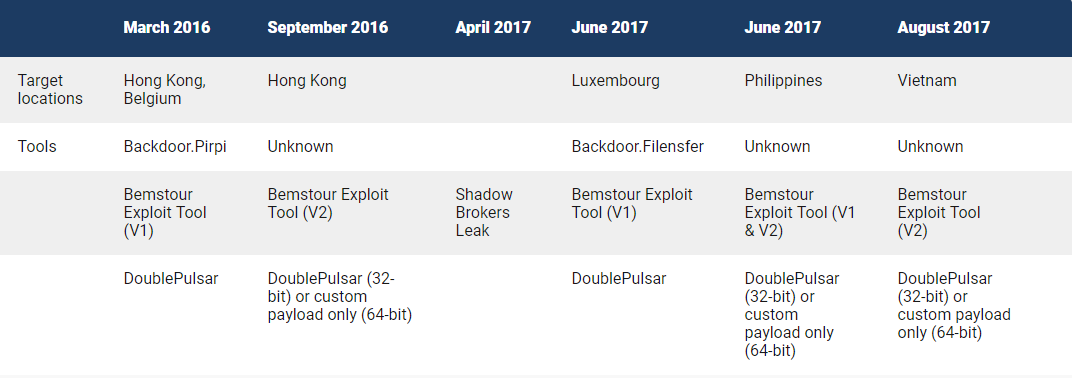

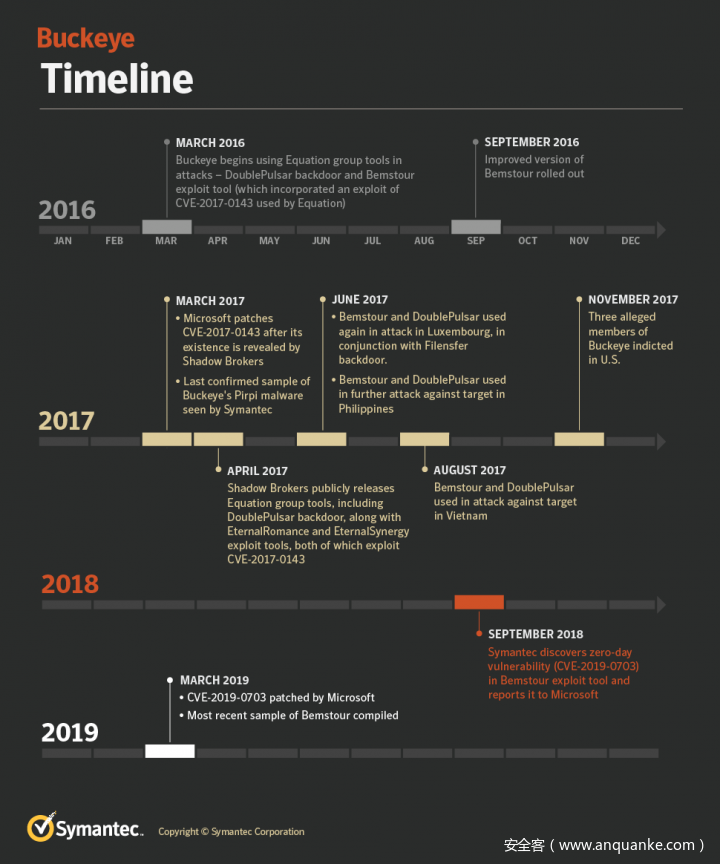

攻击&Buckeye工具使用时间轴

Buckeye黑客组织的活动始于2009年,当时他们主要进行的是网络间谍攻击,主要针对的是美国地区的各类组织。

该组织手头上拥有大量的0day漏洞以及相应的漏洞利用代码。虽然有些漏洞已经被研究人员上报给了有关机构,但这并不影响他们的攻击活动。

Bemstour漏洞利用工具

Bemstour利用了两个Windows漏洞来在目标主机上实现远程内核代码执行。

第一个漏洞是一个Windows 0day漏洞(CVE-2019-0703),由赛门铁克的安全研究人员发现并上报给微软,该漏洞跟Windows SMB服务器有关,并有可能导致信息泄露的风险出现。

第二个漏洞(CVE-2017-0143)是一个消息类型混淆漏洞。当这两个漏洞一起在攻击活动中串联利用时,攻击者将能够以内核模式代码执行的形式获得目标主机的完整访问权,并安装恶意软件。

Buckeye的漏洞利用工具EternalRomance和EternalSynergy可以利用漏洞CVE-2017-0143(消息类型混淆漏洞)来让未装补丁的设备发生内存崩溃。

DoublePulsar变种

Buckeye在第一次使用DoublePulsar进行攻击时所使用的DoublePulsar版本跟影子经纪人泄露的版本有很大的不同。Buckeye所使用的版本似乎针对的是比较新的Windows系统,其中包括Windows 8.1、Windows Server 2012 R2。这就表明Buckeye所使用的是较新版本的恶意软件。

值得注意的是,Buckeye的攻击者从未在其攻击活动中使用过Fuzzbunch框架。Fuzzbunch框架是一款主要用来管理DoublePulsar和方程式组织其他工具的框架,由影子经纪人在2017年泄露出来。这也表明,Buckeye只能使用有限数量的方程式组织黑客工具。

未解之谜

那么Buckeye黑客组织到底是如何在影子经纪人泄露方程式组织黑客工具之前拿到这些工具的呢?我们现在也无从得知。但根据网络攻击的发起时间和这些黑客工具的特性以及构造方式来看,很有可能是Buckeye黑客组织的攻击者在捕捉到的网络流量中发现了这些黑客工具(可能是通过观察方程式组织的攻击活动),并根据捕捉到的数据设计出了他们自己的工具版本。因为考虑到可用的数字证据以及技术证据不够充分,很多人也会认为Buckeye黑客组织很有可能是通过访问不安全的或安全性较差的方程式组织服务器来获取到这些工具的。除此之外,也有人认为是方程式组织的黑客成员故意将工具代码泄露给了Buckeye。

而且,自从Buckeye从我们的眼皮底下销声匿迹之后,为什么还有人在使用这些工具呢?这也是目前的一个未解之谜。这很有可能意味着,Buckeye在2017年进行了重组,并在重新组建完成之后再次回归,并且放弃了之前跟Buckeye有关的一切工具以及漏洞利用代码。然而,除了这些工具目前仍然有人在继续使用之外,赛门铁克的安全研究人员还没有发现任何证据可以证明Buckeye进行了重组。不过还有一种可能性,那就是Buckeye黑客组织在2017年的时候就已经解散,并将他们手头上的所有黑客工具都转手卖给了其他相关组织。

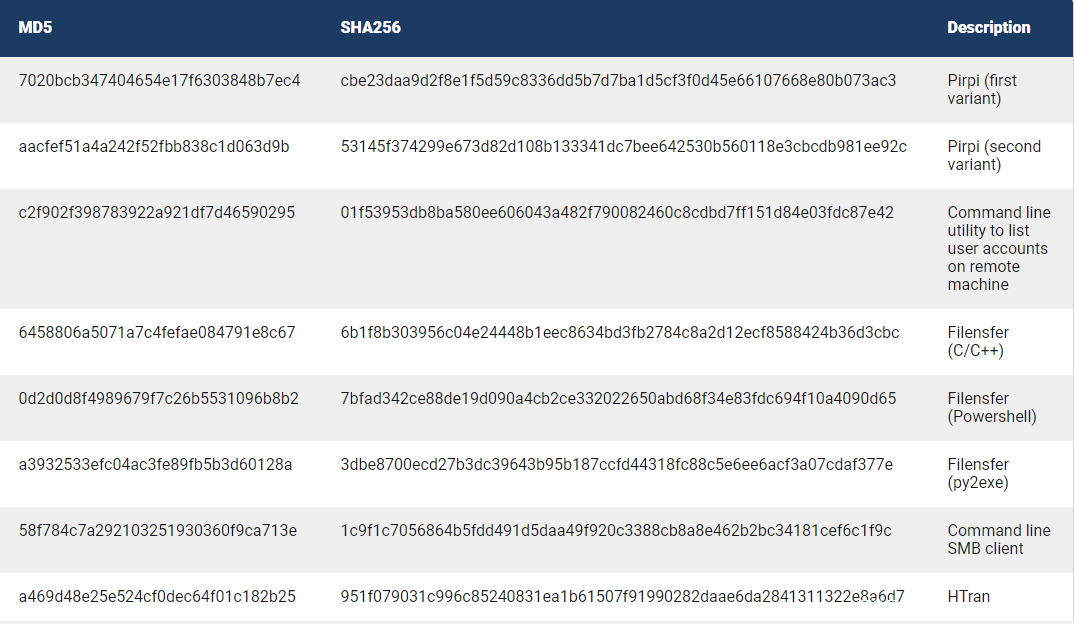

IoC

威胁情报

除了基于文件的安全保护方案之外,DeepSight情报管理与威胁情报服务(MATI)的客户也收到了针对Buckeye活动的安全警报,并在安全报告中详细描述了针对该组织的网络攻击活动细节。

发表评论

您还未登录,请先登录。

登录