事件概述

在大多数勒索软件攻击活动中,网络犯罪分子都会花大量的时间在目标用户的网络系统上寻找需要窃取的有价值的重要数据。但现在又出现了一个网络犯罪组织,他们能够使用高效的恶意软件快速精准地寻找到目标系统中的敏感数据以及高价值目标。

这个网络犯罪组织名叫FIN12,他们甚至可以在不到两天的时间里在目标网络上部署并执行文件加密Payload,而其中FIN12所部署的大部分恶意软件都是Ryuk勒索软件。

高效精准的FIN12勒索软件团伙

FIN12这个勒索软件组织从2018年10月份进入人们视野以来,一直以多产高效“著称”,而且他们也一直致力于通过实施勒索软件攻击来谋取非法收益。

这个勒索软件团伙同时也是TrickBot网络犯罪组织的亲密合作伙伴,而后者的主要目标则是全球各活动部门和地区的高收入群体,截止至目前他们的非法收益已经超过了三亿美元。

很多勒索软件组织在执行勒索软件攻击的时候,为了增加获得数据赎金的机会,一般都会对加密的数据进行过滤处理,而FIN12勒索软件组织的特点在于,他们并不会进行这一步操作,而是跳过这一步直接进行数据窃取和加密。

这种特点意味着,与其他勒索软件攻击操作相比,FIN12勒索软件团伙可以执行更加快速的攻击,甚至可以在不到两天的时间里完成从初始入侵到最终数据加密的全部操作。

根据研究人员收集到的调查数据,大多数盗取数据的勒索团伙在攻击活动中的驻留时间(在目标系统中)为五天左右,而勒索软件攻击的平均驻留时间为12.4天。但自从FIN12出现之后,这个平均驻留时间每年都在下降,直到2021年上半年,勒索软件攻击的平均驻留时间甚至已经下降到了三天左右。

下图显示的是勒索软件攻击驻留时间的变化图:

在获取到目标组织的初始访问权之后,FIN12勒索软件组织并不会浪费任何时间去攻击目标用户,在大多数情况下,他们当天就会立刻采取行动。

根据研究人员观察到的信息,FIN12勒索软件组织特别喜欢使用Ryuk勒索软件,但根据Mandiant研究人员透露的信息来看,FIN12勒索软件组织也曾经使用过Ryuk勒索软件的升级版本,即Conti勒索软件。

在执行攻击的过程中,FIN12勒索软件组织还曾向多家云存储提供商泄漏了约90GB的数据,并勒索受害者两次,以使其数据远离公共空间。

在2019年底,Conti勒索软件曾出现在个别勒索软件事件中,并与Ryuk共享代码。随着Ryuk勒索软件攻击开始变得不那么频繁,Conti活动在2020年7月开始升温。

研究人员表示,FIN12勒索软件组织还曾参与过一些其他的勒索软件攻击活动,其中也涉及到使用Ryuk勒索软件来窃取数据。只不过当时的FIN12只是将目标系统中的敏感信息提取到了自己的服务器上,而并没有执行勒索攻击。

Mandiant的研究人员透露称,自2020年9月以来,他们近20%的事件响应活动是针对FIN12入侵行为的。

医疗保健机构成为了网络犯罪分子眼中的“香饽饽”

在网络安全公司Mandiant今天发布的关于“FIN12勒索软件犯罪团伙”的简报中,研究人员透露称,他们发现FIN12勒索软件犯罪团伙的主要目标为医疗保健部门。

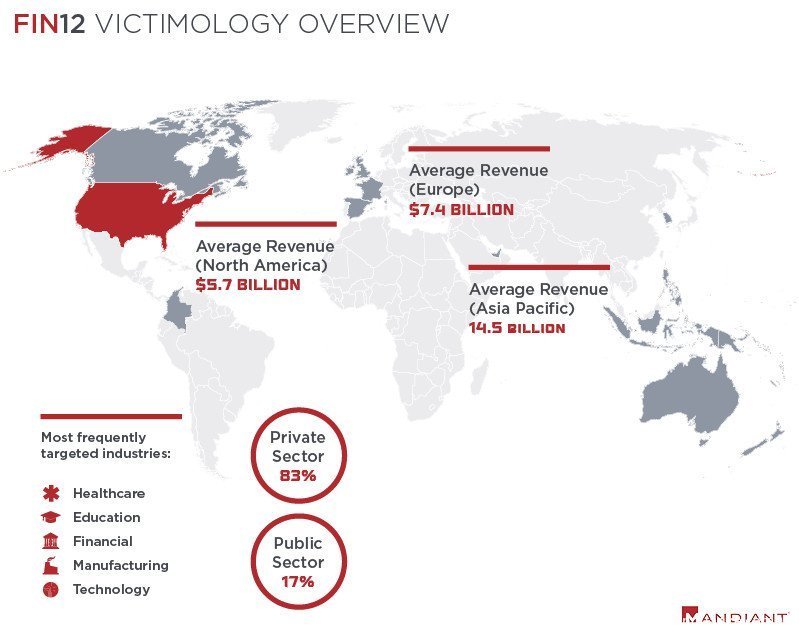

下图显示的是FIN12的攻击目标分布图:

由上图可以看出,在2019年和2020年,FIN12勒索软件犯罪团伙的大部分目标用户都位于北美地区,即其中71%在美国,12%在加拿大。

从今年开始,该组织似乎已将重点转向上述两个地区以外的组织,即将目标转移到了澳大利亚、哥伦比亚、法国、印度尼西亚、爱尔兰、菲律宾、韩国、西班牙、阿拉伯联合酋长国和英国地区的组织机构。

长期以来,医疗保健部门一直都是FIN12的重点目标,即使在新冠疫情期间也是如此,因为Mandiant观察到的近20%的FIN12攻击针对的都是医疗保健行业的实体。

TrickBot的初始访问&感染

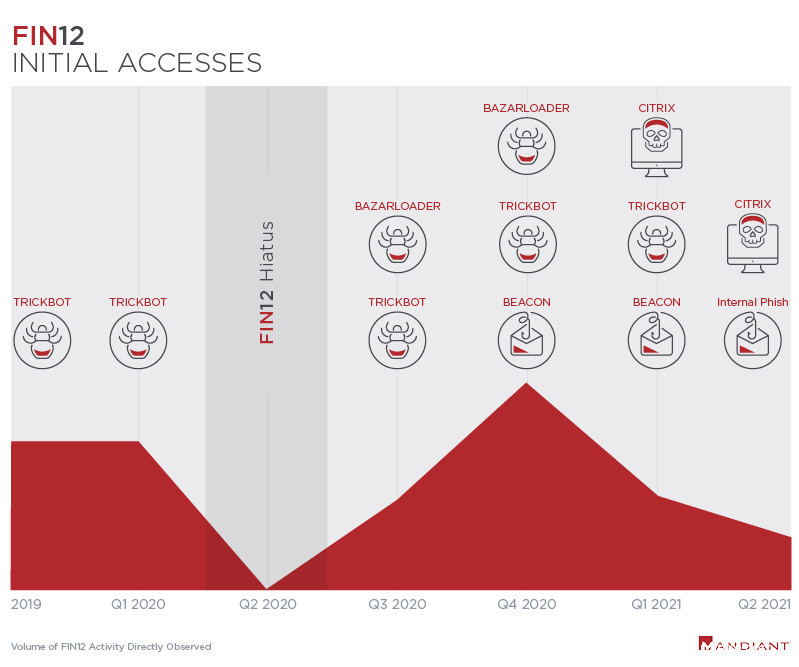

研究人员通过分析后发现,FIN12勒索软件犯罪团伙本身并没有通过入侵的手段来渗透进目标网络系统,而是通过TrickBot和BazarLoader从他们的合作伙伴那里获得了目标系统的初始访问权,不过这里还会涉及到一些其他的初始访问向量。

Mandiant的研究人员表示,尽管FIN12使用了“重叠的工具集和服务,包括后门、Dropper和代码签名证书”,但他们仍将该组织视为一个独特的网络犯罪团伙,因为他们的所有攻击行为表明他们可以独立于这两个恶意软件家族来展开攻击活动。

根据研究人员透露的信息,他们所发现的一组初始访问向量包括钓鱼电子邮件和针对Citrix环境的远程登录操作。

下图显示的是FIN12活动情况:

研究人员表示,FIN12网络犯罪组织在选择目标用户的时候,主要通过一个TrickBot管理面板,并且主要选择那些可以通过TrickBot管理面板来与之进行交互的目标设备。FIN12在后渗透工具的选择上,他们也一直紧随潮流,不断地发展和提升他们的战术、技术和工具软件。

后话

自2020年2月以来,FIN12网络犯罪组织在其入侵活动中一直都会使用Cobalt Strike Beacon。而在此之前(直到2019年中旬),他们使用的是基于PowerShell的Empire后渗透漏洞利用框架。

Mandiant的研究人员表示,从2020年开始之后,该组织也尝试了很多其他的工具(如Convenant/Grunt、GRIMAGENT和Anchor后门等),并且于2020年11月份重新启用了Cobalt Strike Beacon,可能是他们觉得Cobalt Strike Beacon更加适合自己的活动场景吧。

很多研究人员都认为,FIN12网络犯罪组织成员应该是位于独立国家联合体(独联体)地区的一群以俄语为母语的人员。

毫无疑问,FIN12网络犯罪组织可能会进一步发展和扩大其业务,并将数据盗窃作为更常见的攻击阶段,因为他们现在已经开始与更多样化的网络犯罪分子合作,例如,利用泄密网站进行勒索软件攻击等等。

发表评论

您还未登录,请先登录。

登录