黑客和服务商双双受益,而用户是最大的受害者

大多数“白帽子”安全工程师都受到一种社会责任感的驱动,使得他们一旦发现漏洞,就想立刻大声告诉所有人。

在整个网络安全行业,无论是新发现的漏洞还是不断演变的网络威胁,我们信奉的理念都是快速共享信息,目的是促使受影响的服务提供商(硬件或软件)立即采取行动,及时修复漏洞。

而当我们从拉长时间线,从宏观上来看漏洞披露的影响,会发现它是一枚双刃剑——“及时修复”与“恶意利用”在博弈。

过早公布漏洞不是一件好事

披露漏洞的途径有很多,消息往往以迅雷不及掩耳之势传播。对先前未知的问题进行过早的“全面披露”会催生邪恶力量的萌芽——黑客通常比服务提供商的IT团队行动更快。

一个著名的例子就是Mirai僵尸网络,该僵尸网络在2016年攻击了美国的联网设备,使美国多个城市的互联网瘫痪。实际上最初,它是用于对Telnet的嵌入式监听设备进行暴力攻击。后来,Mirai源代码被发布到开源社区,产生了模仿版本,用于对通过Secure Shell(SSH)的监听硬件进行暴力攻击。为了提高入侵率,这些攻击利用了安全性较弱的物联网(IoT)设备中的多种漏洞。

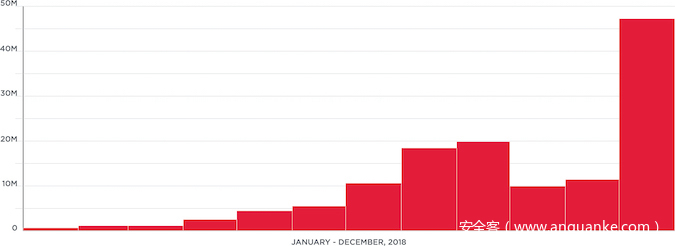

如今,Mirai变体仍然对嵌入式Linux系统构成持续不断的威胁。下图展示了Mirai所带来的威胁走势。直到2019年6月,Mirai的变体仍然持续出现。

Mirai于2016年首次被发现,2018年的活动再次激增。(来源:Ixia《2019安全报告》)

先争取时间修复漏洞

最佳的方法是在幕后进行负责任的披露。在指定的时间段(通常为90或120天)之后发布公告,从而使受影响的服务提供商有足够时间来开发有效的补丁或修复程序,并将其提供给客户。

举一个正面的例子,Drupalgeddon是一个SQL注入漏洞,它针对免费的开源Drupal内容管理框架。2018年,一位研究人员发现了该漏洞的两个类似的高危变体,分别为Drupalgeddon 2和3。他负责任地将该漏洞私下告知服务提供商,让他们有时间在漏洞利用细节公开之前开发并发布补丁。

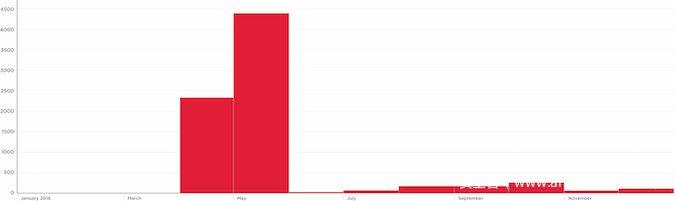

修复补丁发布后,研究人员于2018年4月12日至25日公布了漏洞利用的细节。下图展示了该漏洞的威胁趋势,可以看到,漏洞利用的威胁在2018年4月和5月激增,但随后,迅速消退直至平息,主要原因是及时的补丁修复流程减少了可用目标的数量。

在2018年4月和5月遭受数千次攻击后,Drupalgeddon 2和3的威胁迅速消退。 (来源:Ixia《2019安全报告》)

守护共同的利益

为了促进信息共享,全球互联网涌现了各种“开放”的IT专业人员社区。许多知名的开放社区都是零门槛的,可想而知黑客肯定也埋伏在其中,这就是漏洞被公开后的几天或几周内,黑客活动就会激增的原因。

对服务提供商来说,较安全的方法是组建有严格准入制度的封闭社区,对所有潜在成员进行审查。其他受信任的方法还有漏洞赏金计划、可信众测、国家级漏洞库等。一个相互信任的平台机制可以成为获取时间,降低风险和预防下一波攻击的最佳方法。

公布漏洞的准确时机

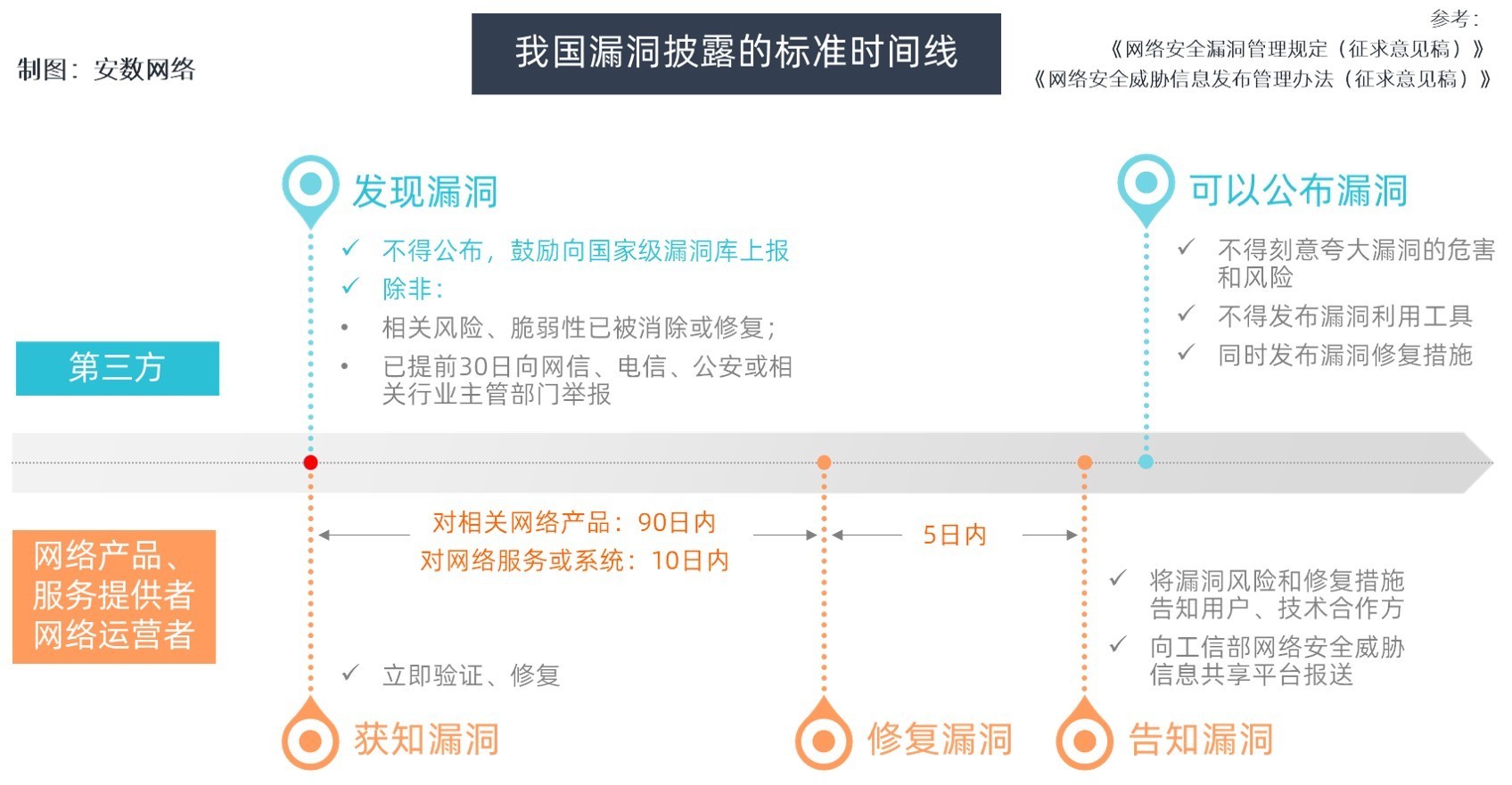

在我国,对于公布网络安全漏洞、发布网络安全威胁信息,都有明确的时间规定(目前在征求意见阶段)。

结合工信部2019年6月18日发布的《网络安全漏洞管理规定(征求意见稿)》和网信办2019年11月20日发布的《网络安全威胁信息发布管理办法(征求意见稿)》,我们可以梳理出一条从漏洞发现、漏洞修复到漏洞公布的标准时间线:

本文由安数网络编译整理,转载请注明出处。

发表评论

您还未登录,请先登录。

登录