事件概述

根据国外媒体的最新报道,美国司法部在昨天宣布,执法人员将出手干涉Netwalker勒索软件的活动,并让Netwalker勒索软件强制下线。除此之外,美国执法部门还将起诉一名加拿大公民,因为他涉嫌参与了Netwalker勒索软件攻击活动中的文件加密勒索攻击。

与此同时,欧洲刑警组织也采取了行动。据了解,欧洲执法部门(欧洲刑警组织)已经开始向感染了Emotet勒索软件的设备分发一款Emotet模块,并且计划在2021年3月25日帮助所有受感染的设备彻底移除Emotet恶意软件。

美国执法部门将动手取缔Netwalker勒索软件

就在昨天,美国执法部门正式宣布将取缔Netwalker勒索软件活动,并计划将该勒索软件活动强制中断。与此同时,美国执法部门还会起诉一名涉嫌参与了Netwalker勒索软件文件加密勒索攻击活动的加拿大公民。

就在2021年1月27日,BleepingComputer报道称,美国和保加利亚的执法部门“查封”了暗网中的Netwalker网站。据了解,这个网站专门用于泄露未支付勒索软件赎金的目标用户数据,而且网络犯罪分子还会利用该网站来与受感染的用户协商数据解密所需的赎金费用。

在一份刚刚发布的新闻稿中,美国司法部门证实了此次与保加利亚国家调查局和打击有组织犯罪总局的合作,并且在此次网络犯罪打击活动中获得了非常大的成功。

NetWalker勒索软件于2019年出现,和其他热门勒索软件类似,该软件的运营向也将目标瞄准了全球。正如我们在Maze,Ragnar,REvil其他公司身上看到的那样,运营商通过数据威胁作为杠杆,迫使目标达到要求。截止目前,十二个不同 NetWalker受害者被盗数据已经被公开发布。Netwalker 活动背后的攻击者使用常见的实用程序、开发后工具包和living-off-The-land,LOTL策略来探索一个受到破坏的环境,并尽可能多地吸取数据。这些工具可以包括mimikatz(及其变体)、各种 PSTools、AnyDesk、TeamViewer、NLBrute等。

Netwalker背后的网络犯罪分子已被起诉

Netwalker勒索软件活动是在2019年底开始进行的,虽然时间并不算很长,但Netwalker已经给各大组织、机构和公司造成了数千万美元的经济损失。在2020年8月发布的一份报告指出,Netwalker背后的网络犯罪分子仅在短短的五个月时间里就利用勒索软件攻击活动赚取了2500万美元的非法收益。

美国司法部门表示,除了查封这些暗网中的网站之外,他们还将起诉一名来自加拿大加蒂诺市的加拿大公民,这个人名叫塞巴斯蒂安·瓦肖恩·德斯贾尔丁斯(Sebastien Vachon Desjardins),美国司法部门将指控他涉嫌参与了跟Netwalker勒索软件活动相关的网络黑客勒索软件攻击。

据了解,塞巴斯蒂安·瓦肖恩·德斯贾尔丁斯(Sebastien Vachon Desjardins)在勒索软件攻击活动中总共的非法盈利大约有2760万美元。根据执法人员的调查取证,他至少是在2020年4月份开始参与这项勒索软件攻击活动的,这表明他只是Netwalker背后的网络犯罪分子中的其中一员,而且应该不属于Netwalker勒索软件的开发人员。

根据美国执法部门针对他的起诉书内容来看,塞巴斯蒂安·瓦肖恩·德斯贾尔丁斯(Sebastien Vachon Desjardins)是一名加拿大公民,来自于加拿大的加蒂诺市,目前他已在美国佛罗里达州中部地区被起诉。

大多数勒索软件的开发人员会在勒索软件开发完成之后,招募一些类似塞巴斯蒂安·瓦肖恩·德斯贾尔丁斯(Sebastien Vachon Desjardins)这样的“中间商”,这些“中间商”可以帮助勒索软件的攻击者去找到更多更有攻击价值的目标用户,从而对这些目标用户实施勒索软件攻击,并在他们的计算机系统上部署Netwalker勒索软件。当目标用户支付了数据赎金之后,Netwalker勒索软件背后的攻击者将跟“中间商”进行利益分配,也就是分钱,而且“中间商”会拿大头。

2021年1月10日,美国执法部门查获了价值约45万美元的加密货币,而这些加密货币来自于三名不同的Netwalker勒索软件受害者。也就是说,这些加密货币就是这三名受害者所支付的数据赎金。

Netwalker勒索软件不仅攻击并加密过一些著名企业、组织和机构的计算机系统,比如说Equinix、Enel集团、阿根廷移民局、加州大学旧金山分校(UCSF)和K-Electric,而且还攻击过市政当局、医院、执法机构、紧急服务机构、学院和大学等等。

毫无疑问,此次执法部门采取的行动并不意味着Netwalker勒索软件将彻底消失,但这一天肯定会在不久之后便到来。不过,美国执法部门这一次只是抓到了他们其中的一名“中间商”,而Netwalker背后的网络犯罪分子肯定还招募了很多其他的“中间商”,因为这种非法业务确实能够让他们在短时间内赚到大量的钱。

欧洲刑警组织不甘示弱,已开始对Emotet恶意软件动手!

与此同时,欧洲刑警组织也采取了行动。据了解,欧洲执法部门(欧洲刑警组织)已经开始向感染了Emotet勒索软件的设备分发一款Emotet模块,并且计划在2021年3月25日帮助所有受感染的设备彻底移除Emotet恶意软件。

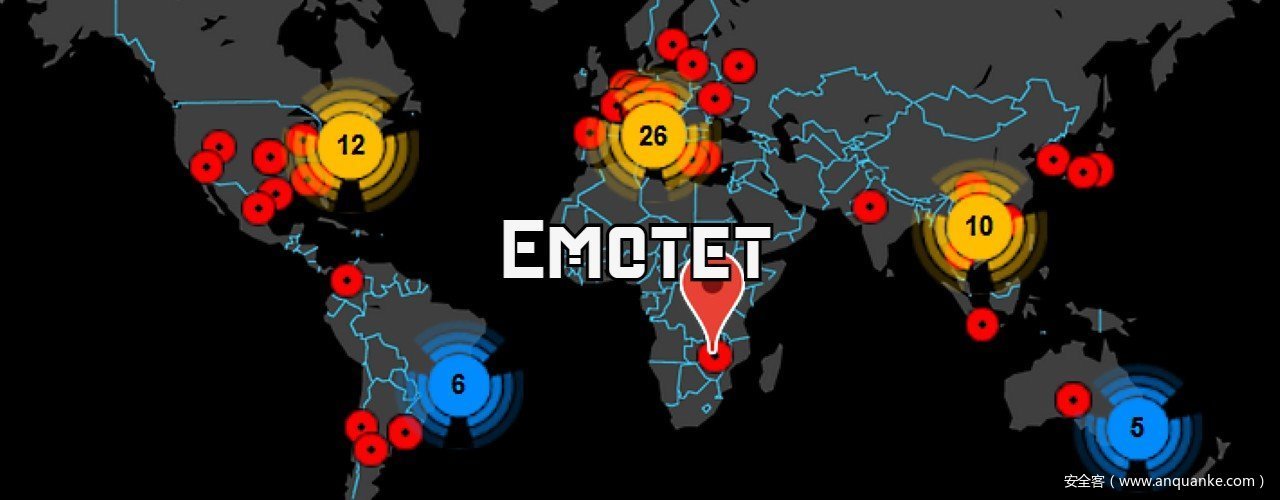

Emotet僵尸网络在2014年首次被发现,它主要使用自动化过程,通过受感染的Word文档电子邮件附件传播恶意软件。Emotet基础设施实际上充当了全球计算机网络入侵的主要后门,该僵尸网络依赖于世界各地的“数百”个服务器执行不同的任务,恶意软件本身经常通过在每次运行时修改代码来躲避杀毒软件检测。到目前为止,Emotet对网络攻击的抵抗能力非常强。

就在昨天,欧洲刑警组织正式宣布将对臭名昭著的Emotet电子邮件垃圾邮件僵尸网络动手,而这个僵尸网络主要功能就是分发用于安装TrickBot和Qbot等恶意软件的恶意垃圾邮件Word附件。

根据安全研究专家的介绍,这种类型的攻击通常导致受感染公司的网络系统遭到完全的网络入侵,并使网络系统内的计算机设备感染Ryuk、Conti、ProLock或Egregor。而Ryuk和Conti主要通过TrickBot部署,ProLock和Egregor则通过Qbot完成部署。

Emotet将在2021年3月25日自动被卸载

在感染了目标用户的计算机设备之后,Emotet会将不同的模块分发给执行不同恶意活动的受感染设备。

一位名叫Milkream的安全研究员表示,有关部门已经开始向受感染的设备推送一个新的模块了。这个模块将于2021年3月25日12:00从受感染的设备上卸载Emotet恶意软件。

根据Milkream透露的信息,Emotet现在正在使用下列IP地址作为其命令控制服务器,而这些所有的服务器地址都位于德国境内:80.158.3[.]161:443

80.158.51[.]209:8080

80.158.35[.]51:80

80.158.63[.]78:443

80.158.53[.]167:80

80.158.62[.]194:443

80.158.59[.]174:8080

80.158.43[.]136:80

在与欧洲刑警组织新闻办公室的一次电话采访中,BleepingComputer被告知,德国联邦警察局(BKA)将对此次针对Emotet的行动负责。不过,欧洲刑警组织新闻办公室并不知道执法部门计划卸载Emotet恶意软件的具体日期和时间。

我们也不知道执法部门为什么要等两个月才去卸载这个恶意软件,为此BleepingComputer也在与德国联邦警察局(BKA)取得联系,并询问关于此次活动的更多信息。

随着执法部门接管了Emotet僵尸网络的控制权,他们目前正在分发一个新的功能模块, 并且将在今年的三月份卸载Emotet恶意软件,这也就意味着,Emotet很可能会退出历史舞台。

不过在此之前,也就是去年的十月份,美国政府和微软曾打击过TrickBot的恶意活动。当然了,所有的人都希望这一次打击活动能够有比较长的时间影响,但好景不长,TrickBot很快就恢复运行了。

总结

不管怎么说,这一次多国政府机构之间的通力合作杜宇安全研究人员和安全社区来说还是非常令人兴奋的。而且这种跨国跨机构的合作,也让大家对网络安全的未来更加抱有希望了,这毫无疑问是一件有百利而无一害的事情。

发表评论

您还未登录,请先登录。

登录