网络安全研究人员发现了针对英国、美国、西班牙、澳大利亚和日本用户的 “修狗 ”网络钓鱼工具包。该工具包活跃于公共、邮政和银行领域,它模仿合法服务来窃取数据。

Netcraft 的网络安全研究人员发现了一个名为 “修狗”的新型网络钓鱼工具包,该工具包自 2024 年 9 月以来一直在英国、美国、西班牙、澳大利亚和日本积极攻击毫无戒心的用户。

该工具包以其独特的品牌和互动功能而著称,已在 2,000 多个钓鱼网站中被发现,使不同行业的个人和组织都面临被入侵的风险。

该网络钓鱼工具包被称为 “修狗”(xiū gǒu),取自中文普通话网络俚语 “修狗”(xiū gǒu),目前的重点是与驾车者、政府支付和邮政服务有关的诈骗。管理面板和相关的 Telegram 账户上有一个手持汽水瓶的卡通狗吉祥物,为这个恶意工具增添了娱乐元素。

根据 Hackread.com 周四发布的技术博文,修狗的前端钓鱼页面和管理面板都使用了 Vue.js,而后端则由 Golang 通过 SynPhishServer 可执行文件提供支持。这种组合使网络钓鱼基础架构更活跃、更难检测。

该工具包已被部署到 1,500 多个 IP 地址和网络钓鱼域名上,针对受害者实施与驾车者、政府支付和邮政服务相关的诈骗。公共部门、邮政、数字服务和银行业的组织尤其容易受到攻击。值得注意的假冒行为包括以下几种:

- Evri

- 链接

- 美国邮政

- 劳埃德银行

- 澳大利亚服务

- 新西兰邮政

- 英国政府(gov.uk 和 DVSA)

使用修狗的威胁行为者利用 Cloudflare 的反僵尸和主机混淆功能来逃避检测。他们通常使用“.top ”顶级域名(TLD)注册域名,选择与他们的骗局相关的名称,如 “停车 ”或 “生活”,或将目标品牌的部分名称纳入其中。

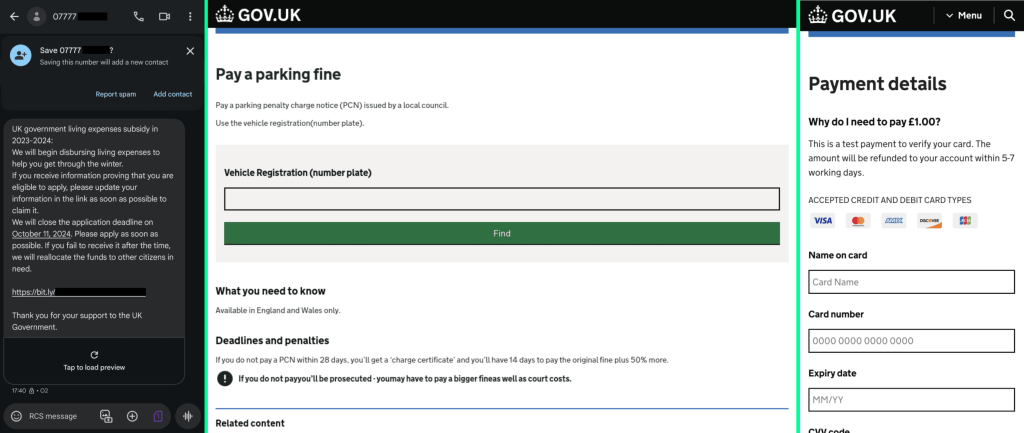

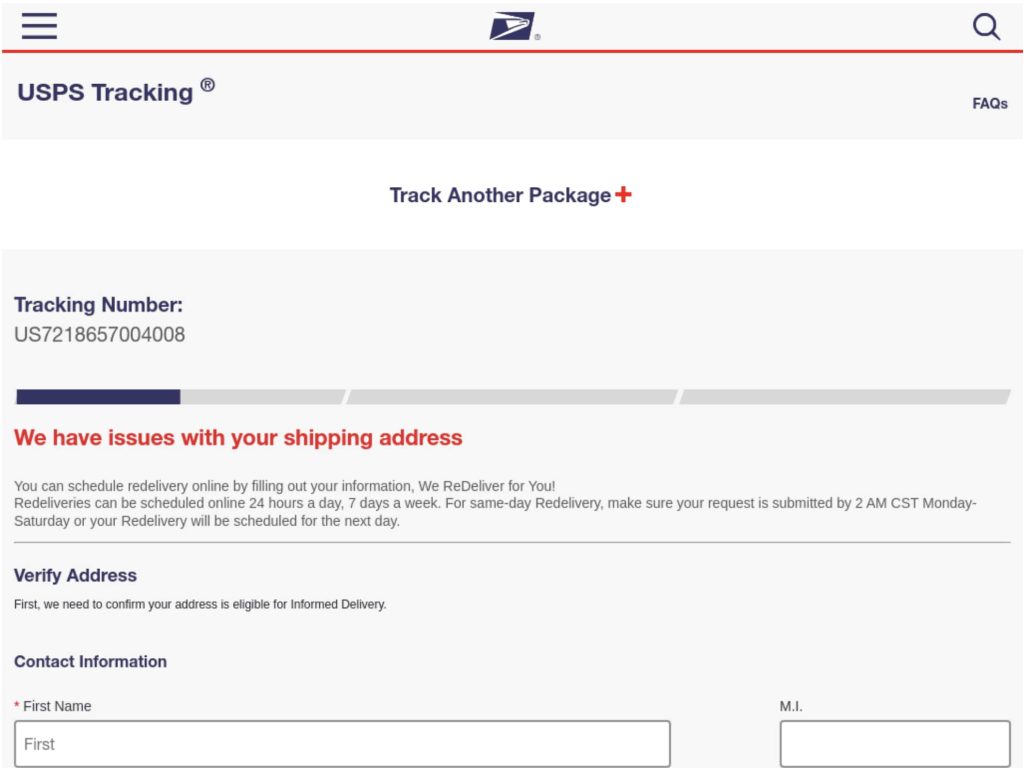

攻击流程通常以包含缩短链接的富通信服务(RCS)信息开始,将受害者引导到模仿合法网站(如 gov.uk)设计的钓鱼网站。机器人会被重定向到非恶意网站,以进一步混淆活动。一旦受害者输入了个人和付款信息,这些信息就会通过欺诈者设置的僵尸程序外流到 Telegram。

由 “修狗 ”网络钓鱼工具包驱动的虚假英国政府停车罚款支付页面(截图:Netcraft)

由修狗网络钓鱼工具包驱动的假冒美国邮政包裹发布页面(截图:Netcraft)

Netcraft 的研究为了解工具包作者的思想提供了一个窗口,他说:“我们的研究为了解工具包背后作者的思想和方法提供了一个有趣的视角,我们可以从 修狗使用特定脚本语言以及包含用户教程中看到这一点”。

“作者还选择测量和分析其工具包的使用情况,这很可能是为了随着时间的推移优化和提高竞争力。我们还能感受到,就像吉祥物 doggo 一样,作者是如何为自己的工具包注入个性和幽默,留下自己的独特印记的。”

修狗网络钓鱼工具包仍然活跃,是针对企业和个人的持续全球活动的一部分。为了保护自己,请谨慎对待未经请求的信息,并按照以下步骤避免成为下一个受害者:

- 点击前验证链接: 始终将鼠标悬停在电子邮件或短信中的链接上以检查实际 URL,除非经过验证,否则避免点击缩短链接。网络钓鱼工具包通常使用误导性 URL 来欺骗用户。

- 小心个人信息: 避免在通过未经请求的信息进入的网站上输入敏感信息,尤其是在网站要求提供个人或付款详细信息的情况下。

- 启用多因素身份验证(MFA): MFA 增加了一层额外的保护。即使网络钓鱼工具包收集了您的凭据,MFA 也能帮助防止未经授权访问您的账户。

- 使用反钓鱼软件: 许多反网络钓鱼工具可以检测到可疑网站,即使您不小心点击了网络钓鱼链接,也能阻止您访问这些网站。

- 了解网络钓鱼策略: 随时了解常见的网络钓鱼策略和指标,如不寻常的语言或可疑的域名,这可以帮助你在威胁变成问题之前识别出来。

发表评论

您还未登录,请先登录。

登录