Rapid7 Labs发现了一个复杂的恶意软件活动,该活动采用了新发现的CleverSoar安装程序,这是一种针对中国和越南语用户的高度规避性威胁。CleverSoar活动采用先进的规避技术和分层恶意组件(如Winos4.0框架和Nidhogg rootkit),标志着一种具有严重影响的有针对性的间谍活动。

CleverSoar 安装程序的设计重点很明确:检查系统语言设置,只感染具有中文或越南语配置的设备。Rapid7 Labs 强调指出:“CleverSoar 安装程序……会验证用户界面语言的语言标识符……如果语言标识符与这些标识符不匹配,恶意软件就会终止执行。”

这种选择性目标定位和部署多个恶意软件组件的做法表明,该活动的目标是间谍活动。CleverSoar 的功能包括按键记录、数据渗透、安全绕过和隐蔽系统控制。

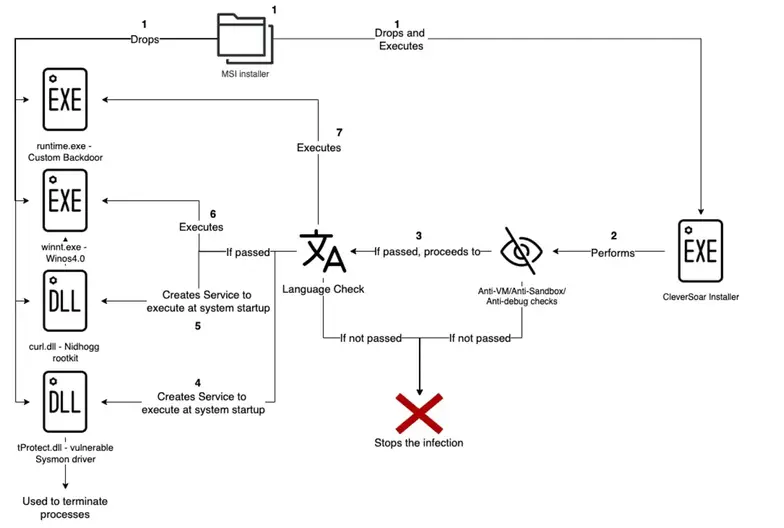

该活动从一个 .msi 安装程序包开始,该安装程序包显示为伪造的游戏相关软件。一旦执行,安装程序就会采用先进的反检测方法:

- 反虚拟机(VM)技术: CleverSoar 会检索原始 SMBIOS 固件表来检测虚拟机环境,这与树莓 Robin 恶意软件使用的技术类似。

- 反调试措施: 安装程序使用 IsDebuggerPresent 等函数和 GetTickCount64 定时检查来逃避分析。

- 绕过 Windows Defender: 它巧妙地操纵了 Defender 的模拟器检查,从而在未被发现的情况下继续运行

- 持久机制: CleverSoar安装计划任务,修改Windows注册表,关闭Windows防火墙,以保持控制。

CleverSoar的武器库包括:

- Winos4.0 框架: 用于远程操作的命令控制植入程序。

- Nidhogg Rootkit: 用于禁用安全软件并实现隐身持久性。

- 自定义后门: 使用专有协议促进与命令控制服务器的通信。

Rapid7 的调查显示,该恶意软件使用了文件投放机制,创建了执行恶意驱动程序和二进制文件的服务。例如,Nidhogg rootkit 通过创建一个基于内核的服务来启动,在系统启动时运行,确保其持久性。

虽然归因仍不确定,但 Rapid7 实验室注意到了与 ValleyRAT 活动的相似之处,这表明它与高级威胁行动者有关。“CleverSoar 安装程序所采用的技术表明,威胁行为者拥有高级技能,对 Windows 协议和安全产品有全面的了解。”

发表评论

您还未登录,请先登录。

登录