据戴尔SecureWorks的研究员说,他在上个月观察了恶意软件的一个实例,一个变体内的配置文件将目标定为“欧洲的大银行,”以及俄罗斯的两个流行的支付服务提供商。

和市场上的其他银行木马一样,Tinba主要用于窃取银行凭证、密码和其他之后会用于作案或进行自动结算所(ACH)欺诈行为的信息。因为它背后的代码是如此之小,通常只要20 kb,所以通常被叫做Tinba或“Tiny Banker”。

当SecureWorks的工作人员在10月检查这个恶意软件时,他们发现了655个注册域名,62个不同的请求路径和43个不同的加密密钥,这些统计数据使他们相信,现在至少有十几组正在运行Tinba 2.0。

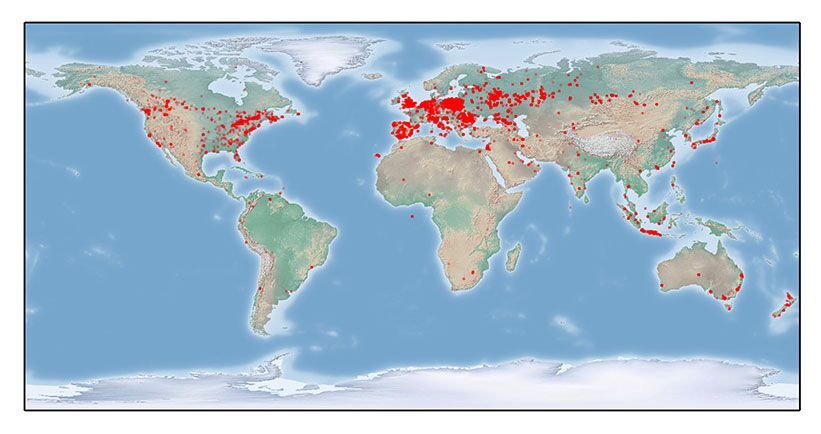

为了得到最近恶意软件传播范围的样品,研究人员研究了一些僵尸网络, 并在32805 个IP地址发现了感染,在这其中的34.5%位于俄罗斯,部分感染集中于欧洲,22%位于波兰,此外,西班牙、德国和英国也是受欢迎的目标,根据周二公布的地图:

IBM研究人员在今年的早些时候观察了Tinba针对波兰、意大利、荷兰和德国的活动,但这次是这个恶意软件首次在俄罗斯被发现,研究人员声称这是非常罕见的。

SecureWorks的研究者声称, 很少有像Tinba这样针对俄罗斯电脑的恶意软件,这个国家通常是创建“银行木马和其他赚钱的恶意软件”的中心。

研究人员写道:“这里似乎确实有一种倾向,那就是在这些行为背后的网络罪犯通常不会危害东欧和俄罗斯的电脑。”

除了俄罗斯和欧洲,研究人员还声称Tinba的攻击也存在于Shinkin银行以及与它合作的金融机构,这些机构位于日本和其他亚洲国家,如印尼和马来西亚。

Tinba的源代码在2014年7月被贴在一个地下论坛里,自那以后开始四处传播,但那是这个恶意软件的第一代,与2.0显然是完全不同的版本。

据SecureWorks说,最新版本的恶意软件似乎是由一个威胁团体控制的,主要通过垃圾邮件和Neutrino, Angler, and Nuclear这一类的开发工具包进行传播。这种恶意软件具有多面性,配有一个域名列表、RSA密钥以及请求路径,它造成了成千上万的活跃的恶意软件感染。

2.0还使用一种更复杂的域生成算法。最新的版本使用了四个硬编码TLD (顶级域),而不是一个,来生成400个可能的域。这个恶意软件还有一个RSA签名机制,用以验证与它通信的指挥和控制器是否是合法的。

高级安全研究员Brett stone – gross博士说:“这种指挥控制通信依赖于一种域生成算法(DGA),并通过RSA验证服务器的合法性,使Tinba 2.0僵尸网络更难被破坏。“

发表评论

您还未登录,请先登录。

登录