现在,很多漏洞利用工具都是以Angler为基础模型来进行开发的,而且都想赶超Angler。但是,目前还没有能够利用漏洞CVE-2015-8446的恶意工具,也许是因为Angler漏洞利用工具所提供的Diffie-Hellman保护机制吧。

从去年10月份开始,就出现了大大小小的针对漏洞CVE-2015-7645的攻击事件。除此之外,由于Hacking Team发生的数据泄漏事件,导致在去年7月份时漏洞CVE-2015-5122也被恶意攻击者广泛利用。

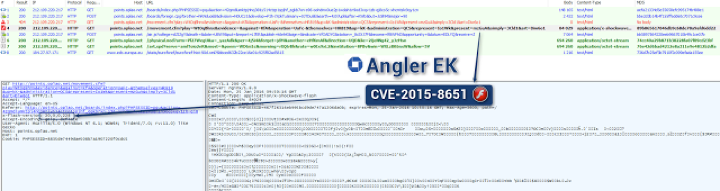

Angler也曾将漏洞CVE-2015-8651的利用技术整合在了工具包中,但Adobe公司在2015年12月28日时发布了Flash 20.0.0.270,并在这一版本中修复了这个漏洞。

Angler EK:2016-01-25

2016年1月25日,研究人员发现该工具包中的某些头文件发生了22处改动,这也许就是漏洞之所在。目前,这些改动并没有覆盖到Angler EK漏洞利用工具中所有的线程和分支,而且也没有得到广泛的传播和蔓延。这一切多亏了卡巴斯基安全实验室的Anton Ivanov所做的分析和鉴定。

我们可以从上图中看到,Angler EK 能够成功利用CVE-2015-8651以及CVE-2015-2419这两个漏洞来在目标主机的内存中加载恶意内容。

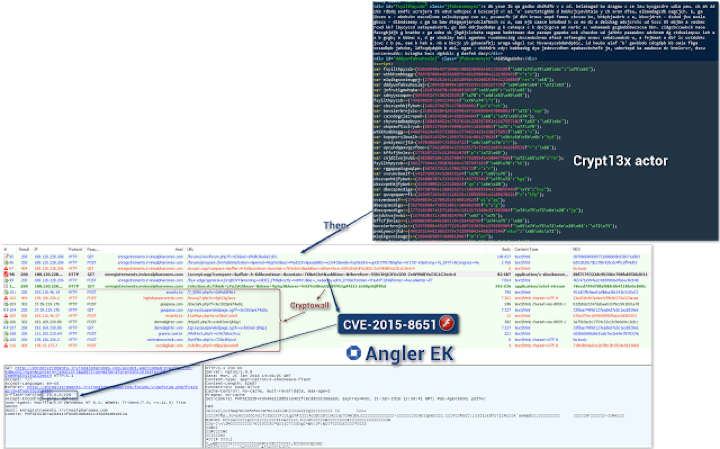

除此之外,攻击者还可以利用Cryptowall的“crypt13x”触发线程来绕过系统中的保护机制:

从上图中我们可以看到,Angler EK漏洞利用工具成功地利用了CVE-2015-8651,并在目标主机中加载了Cryptowall(crypt13001)。

Cryptowall-crypt3001

有效载荷:5866906a303b387b9918a8d7f8b08a51

据ESET公司透露的信息,上述的漏洞利用方法可以在在Flash 20.0.0.235以及火狐浏览器中成功使用。

发表评论

您还未登录,请先登录。

登录