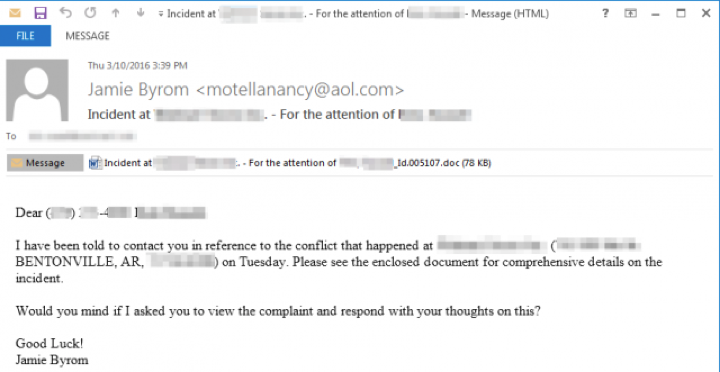

上图显示的是某家零售公司接收到的钓鱼邮件,攻击者旨在向该公司的POS机发送和部署恶意软件,并实施攻击。

在过去的十多年间,网络钓鱼攻击发展迅速,通过发送定制化的恶意电子邮件来欺骗特定的用户,目的就是为了获取到用户的登录凭证或者诱使用户点击某个恶意链接。这种“黑暗的艺术”已经在很大程度上限制了那些黑客团伙的间谍行动,尤其是那些由国家资助的黑客团伙。这种说法也是有其一定道理的,当黑客针对某一特定的组织发动攻击时,这一组织的网络拓扑以及其他一些零散的数据都是有实际价值的,而且攻击者还需要对该组织中大量用户的姓名和地址等信息进行研究,研究出来的结果同样也是非常有价值的。攻击者明明可以只发送一份欺诈邮件,就能够达到欺骗的效果,但是攻击者为什么还是要不辞辛苦地大范围传播加密勒索软件或者银行木马呢?

从今年年初开始,一切都变得与之前不同了。Proofpoint安全公司的安全研究专家表示,有一个名为“TA530”的黑客一直都在针对企业的高层管理人员进行攻击,并尝试利用钓鱼邮件来欺骗目标用户安装各种各样的恶意软件-其中还包括著名的CryptoWall勒索软件,这款软件可以对目标用户计算机中存储的重要数据进行加密,并且还会要求用户支付高额的赎金。在这名攻击者的攻击行动中,还传播了很多其他的恶意软件,包括Ursnif ISFB银行木马以及Ursnif/RecoLoad POS机侦查木马,而后者主要针对的是零售商和医院。在针对企业高层管理人员进行攻击时,攻击者往往选择的是那些拥有类似财务总监,财务部负责人,高级副总裁及董事等头衔的人。

根据Proofpoint安全公司于周二时发表的一篇文章:

TA530为每一个目标用户都单独制作了定制化的钓鱼邮件,并在邮件的主题,正文,以及附件名称中专门标出了目标用户的姓名,职务,电话号码,以及公司名称。我们在对这些电子邮件进行了分析和研究之后,我们发现有很多邮件中的信息确实能够与目标用户的身份信息相匹配。虽然我们并不清楚攻击者到底是从哪里获取到这些细节信息的,但是毋庸置疑的是,在LinkedIn以及公司官方网站中,这些信息肯定是会频繁出现的。这些定制化钓鱼邮件的最终目的并不是为了欺骗用户去进行某些操作,攻击者还想利用恶意软件来对公司网络系统进行攻击,并垂直感染整个网络系统。

而且,这类攻击活动所针对的目标用户数量并没有特别的限制。比如说,Dridex木马和Locky木马在传播开之后,钓鱼邮件的接受者是随机的,而且受影响用户的数量非常的大。研究人员发现,在美国,英国,以及澳大利亚,有成百上千,甚至上万的组织曾受到过TA530的钓鱼攻击。值得注意的是,这些攻击与其他的一些有选择性的网络钓鱼攻击是类似的。

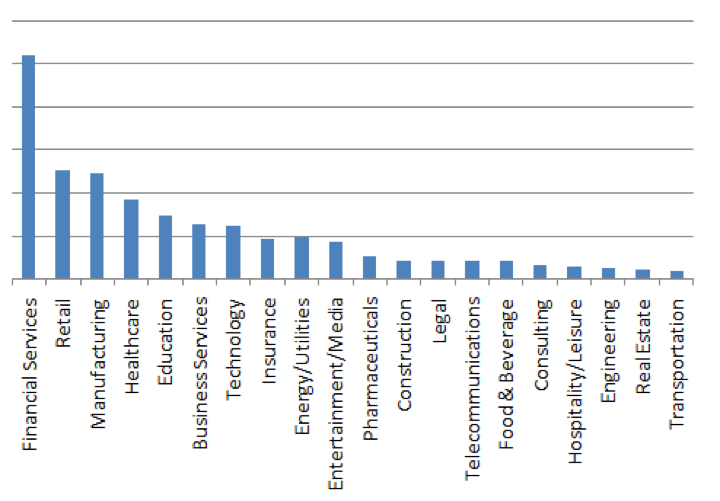

当我们对TA530的攻击活动进行观察和研究时,我们发现其攻击目标的选取范围比较窄,他只选择了零售商和医院进行攻击。而在其他的时间,其攻击目标所覆盖的范围就比较广泛了。具体信息如下图所示:

对于网络犯罪分子而言,如果他们想要传播恶意软件,那么利用高层管理人员和企业决策人来实现这类网络攻击是有其明显优势的。一般身居这些职位的人更有可能有机会访问他们公司的网上银行账号和企业的财务管理系统。攻击者可以利用这一点,并通过银行木马或者POS机恶意软件来感染目标企业的网络系统。更重要的是,存储在公司计算机和数据库中的数据对企业的正常运转是至关重要的,而在这些数据被CryptoWall等勒索软件加密之后,他们也更愿意去支付这些数据的“赎金”。

Proofpoint在其发表的文章中还说到:“根据我们对TA530攻击实例的研究和观察,我们预计这名黑客还将会继续使用定制化的钓鱼邮件来对目标用户进行攻击,而且他还有可能使用更加多样化的payload以及恶意软件传播方法。这也不是第一次出现定制化的钓鱼邮件了,但是这名黑客几乎为每一个目标用户都定制了特殊的钓鱼邮件,这种范围和程度是此前从未见到过的,这名攻击者很可能有某种自动化的钓鱼邮件定制程序。”

发表评论

您还未登录,请先登录。

登录